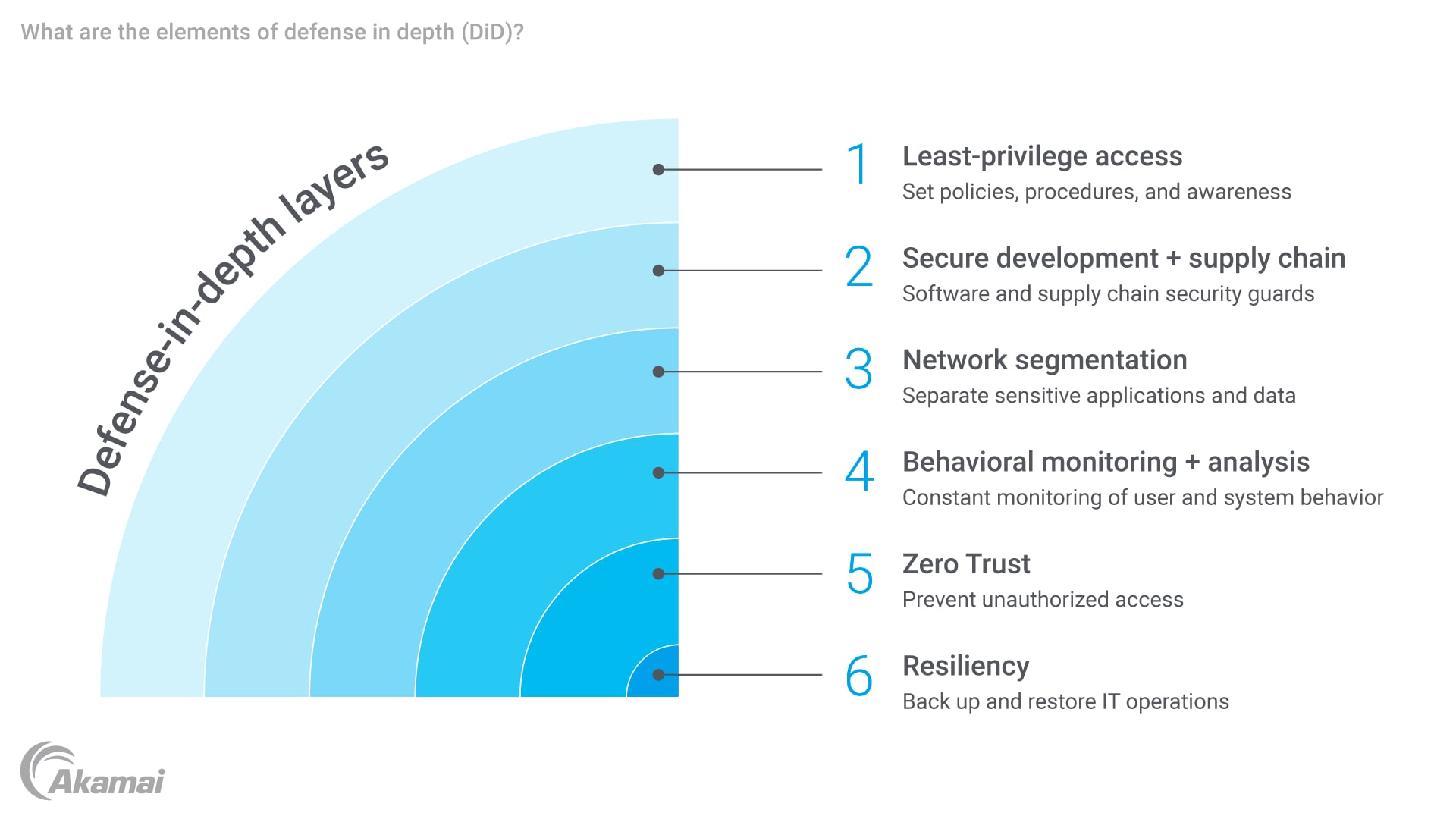

多層防御(DiD)は、企業にいくつかメリットがあります。セキュリティ対策を多様化することでレジリエンスが強化され、1 つのレイヤーが侵害された場合でも、他のレイヤーは無傷のままです。さらに、DiD は環境全体の可視性を高めることで検知機能を向上させ、疑わしいアクティビティをタイムリーに特定できます。

多層防御は、堅牢なセキュリティ制御を実装することで、GDPR や PCI DSS などの規制要件やコンプライアンス要件に準拠しています。これらの標準に準拠することで、法的および財務上のリスクが緩和され、顧客や関係者の信頼が高まります。概して、多層防御は、セキュリティに対する包括的で効果的なアプローチを提供します。