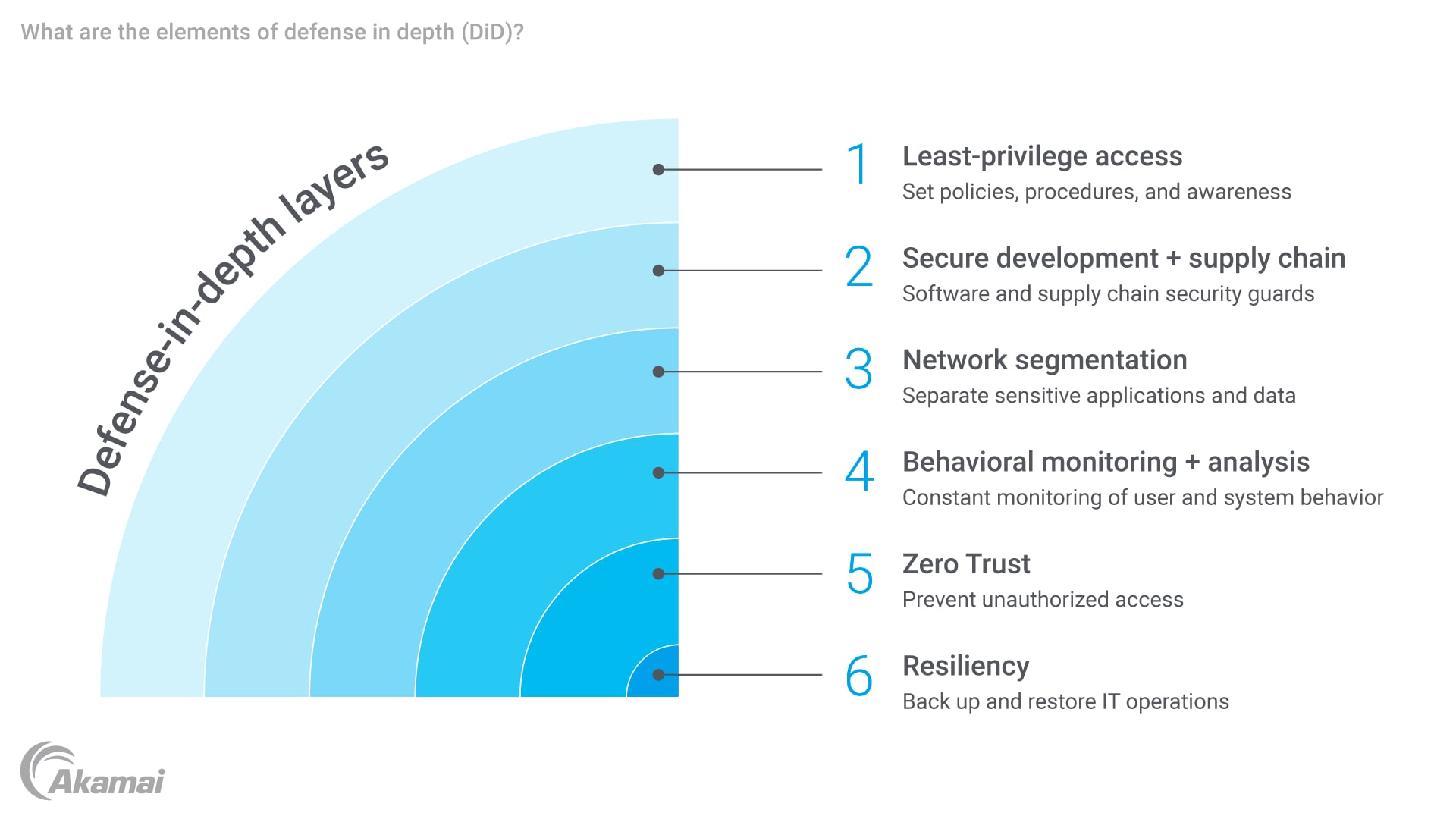

La difesa in profondità (DiD) offre diversi vantaggi alle aziende perché migliora la resilienza diversificando le misure di sicurezza, garantendo che, in caso di violazione di un livello, gli altri livelli rimangano intatti; inoltre, questa strategia migliora le funzionalità di rilevamento aumentando la visibilità in tutto l'ambiente per consentire di identificare tempestivamente le attività sospette.

La difesa in profondità è in linea con i requisiti normativi e di conformità, come il GDPR e il PCI DSS, grazie all'implementazione di solidi controlli di sicurezza. L'adesione a questi standard riduce i rischi legali e finanziari e promuove la fiducia tra clienti e parti interessate. Nel complesso, la difesa in profondità offre un approccio completo ed efficace alla sicurezza.