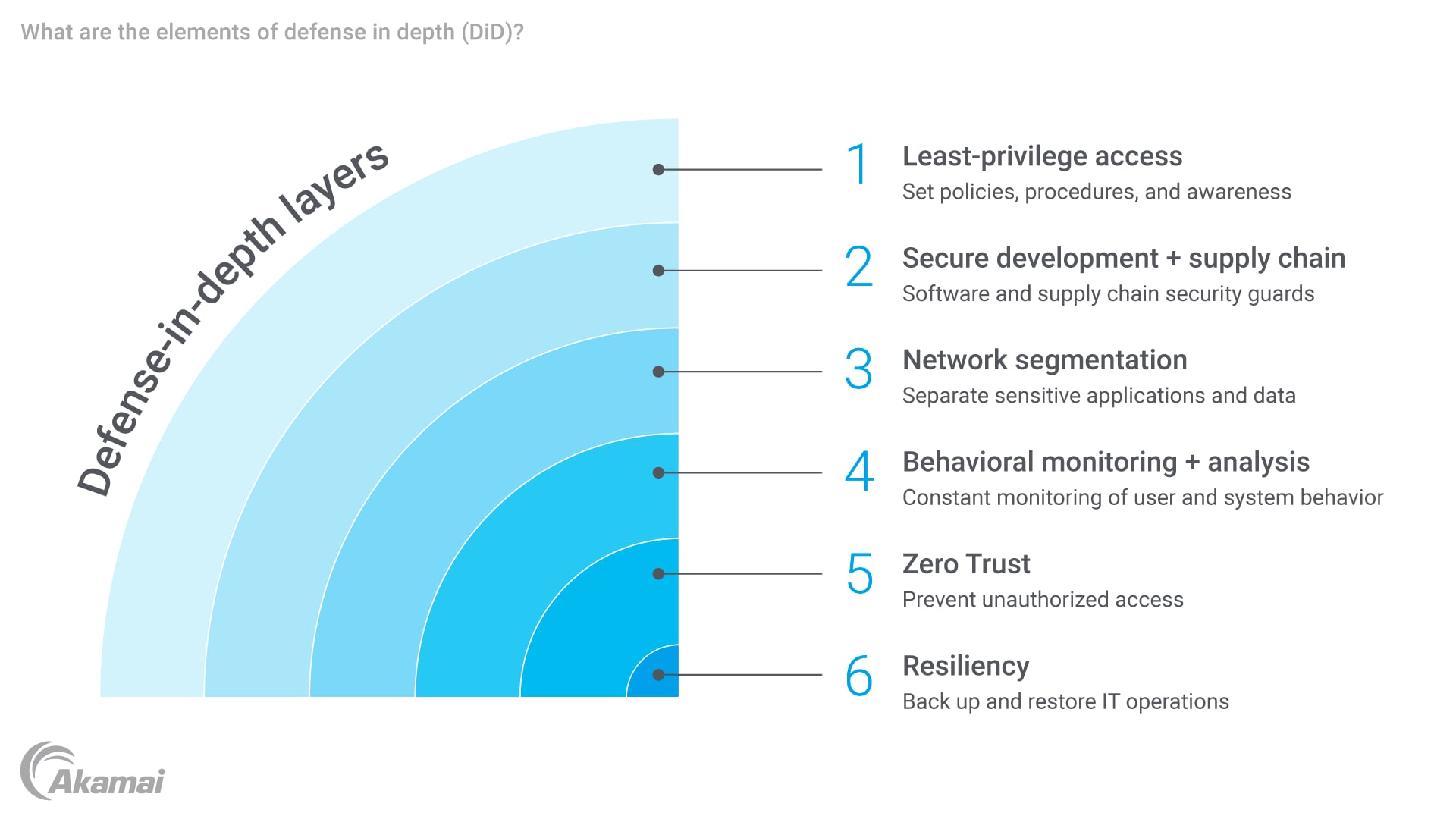

A defesa em profundidade (DiD) oferece várias vantagens para as empresas. Ela aumenta a resiliência diversificando as medidas de segurança, garantindo que, se uma camada for violada, outras permaneçam intactas. Além disso, a DiD melhora os recursos de detecção aumentando a visibilidade em todo o ambiente, permitindo a identificação oportuna de atividades suspeitas.

A defesa em profundidade se alinha aos requisitos regulatórios e de conformidade, como GDPR e PCI DSS, implementando controles de segurança robustos. A adesão a esses padrões reduz riscos legais e financeiros e promove confiança entre clientes e partes interessadas. No geral, a defesa em profundidade oferece uma abordagem abrangente e eficaz para a segurança.