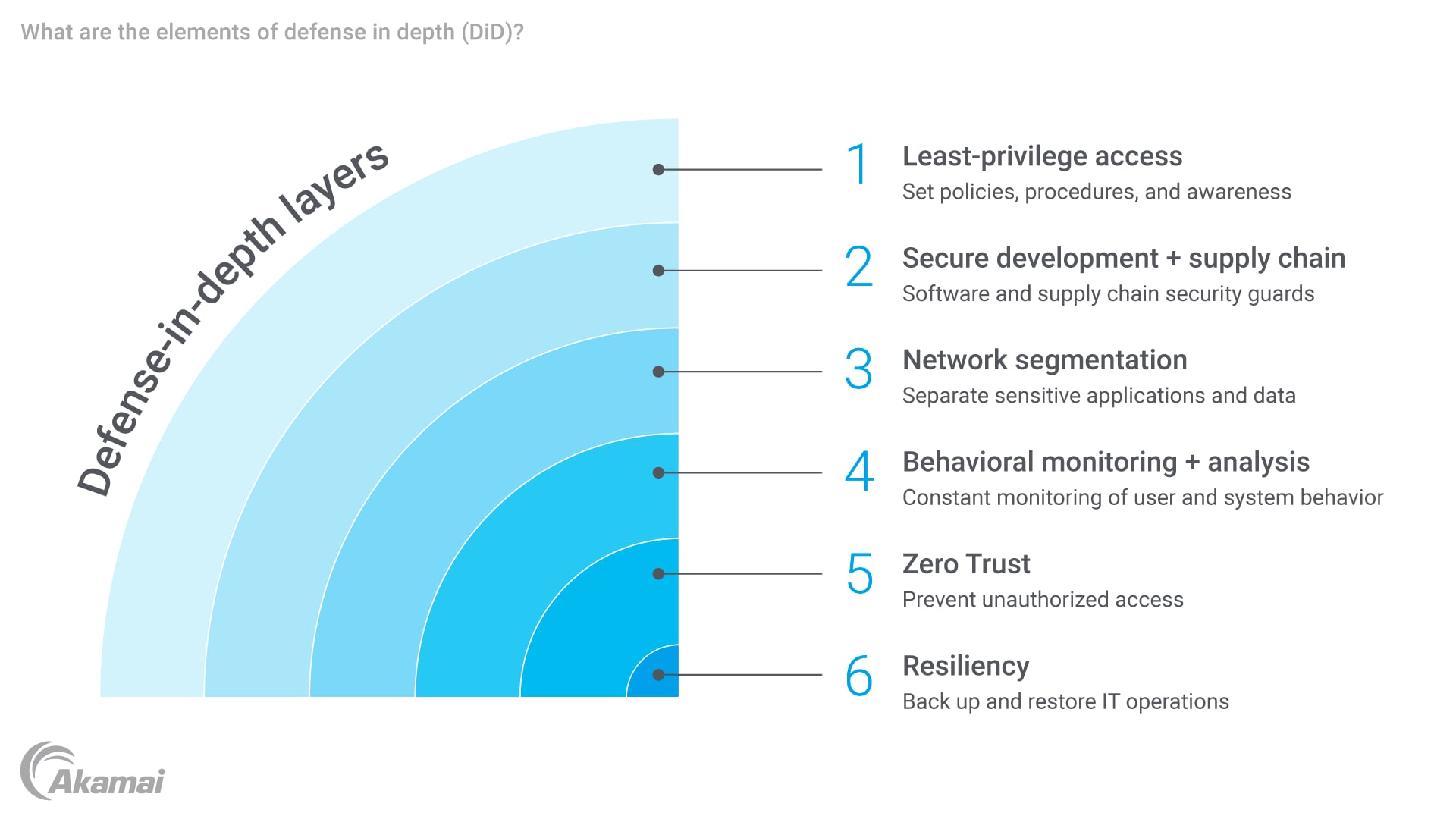

DiD(심층적 방어)는 기업에 여러 가지 이점을 제공합니다. 이는 보안 조치를 다양화함으로써 안정성을 강화하고 하나의 레이어가 침해되더라도 다른 레이어 유지되도록 합니다. 또한 DiD는 환경 전반에 대한 가시성을 높여 탐지 기능을 강화하고 의심스러운 활동을 적시에 탐지할 수 있도록 합니다.

심층적 방어는 강력한 보안 제어를 구축함으로써 GDPR 및 PCI DSS와 같은 규제 및 컴플라이언스 요구사항에 부합합니다. 이러한 표준을 준수하면 법적 및 재무적 리스크를 방어하고 고객과 이해관계자 간의 신뢰를 구축할 수 있습니다. 심층적 방어는 전반적으로 포괄적이고 효과적인 보안 접근 방식을 제공합니다.