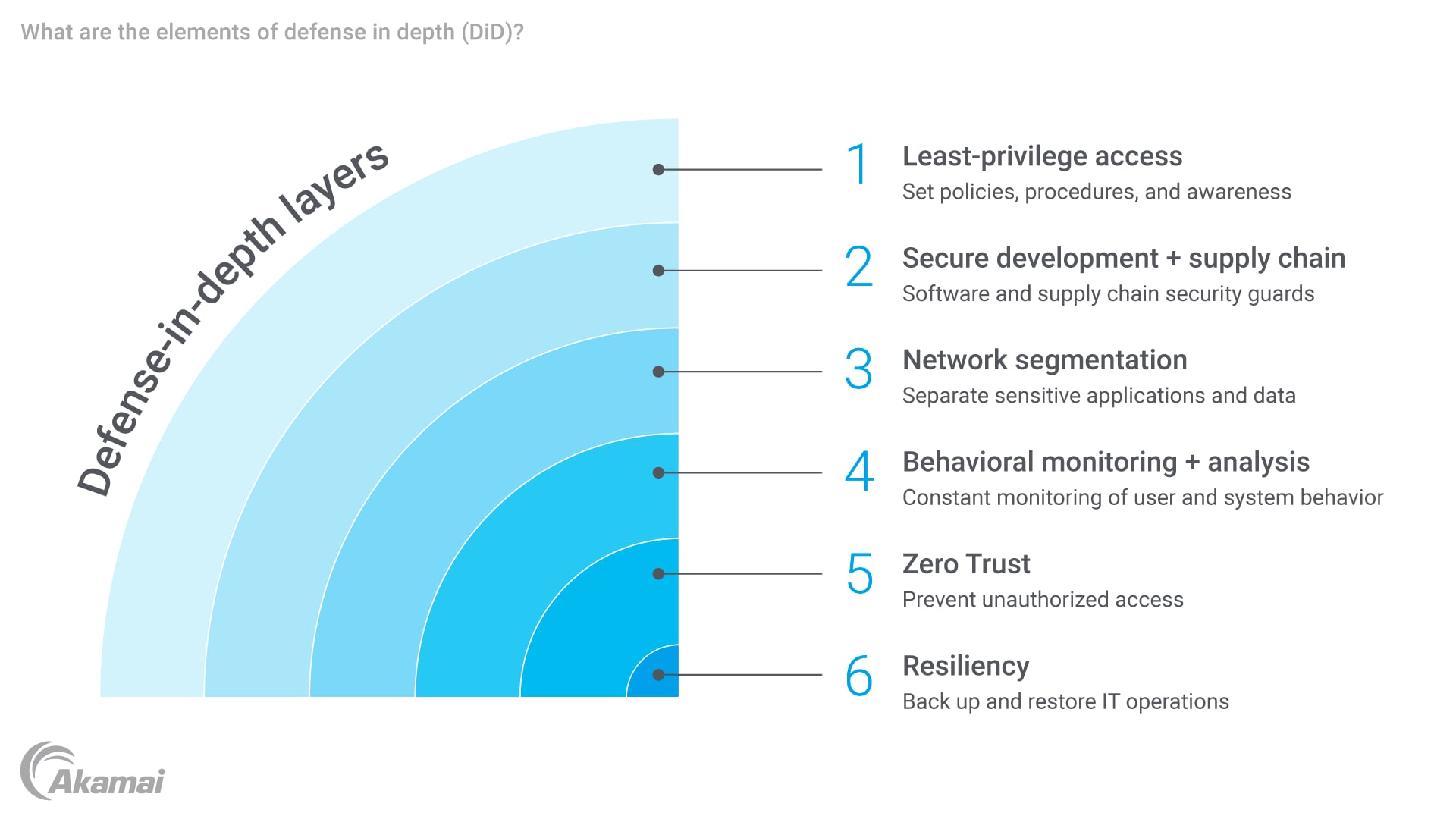

La défense en profondeur (DiD) offre plusieurs avantages aux entreprises. Elle renforce la résilience en diversifiant les mesures de sécurité, garantissant ainsi que si une couche est compromise, les autres restent intactes. De plus, la DiD améliore les capacités de détection en augmentant la visibilité dans l'environnement, ce qui permet d'identifier rapidement les activités suspectes.

La défense en profondeur s'aligne sur les exigences réglementaires et de conformité, telles que le RGPD et la norme PCI DSS, en mettant en œuvre des contrôles de sécurité robustes. Le respect de ces normes atténue les risques juridiques et financiers et favorise la confiance parmi les clients et les parties prenantes. Dans l'ensemble, la défense en profondeur offre une approche complète et efficace de la sécurité.