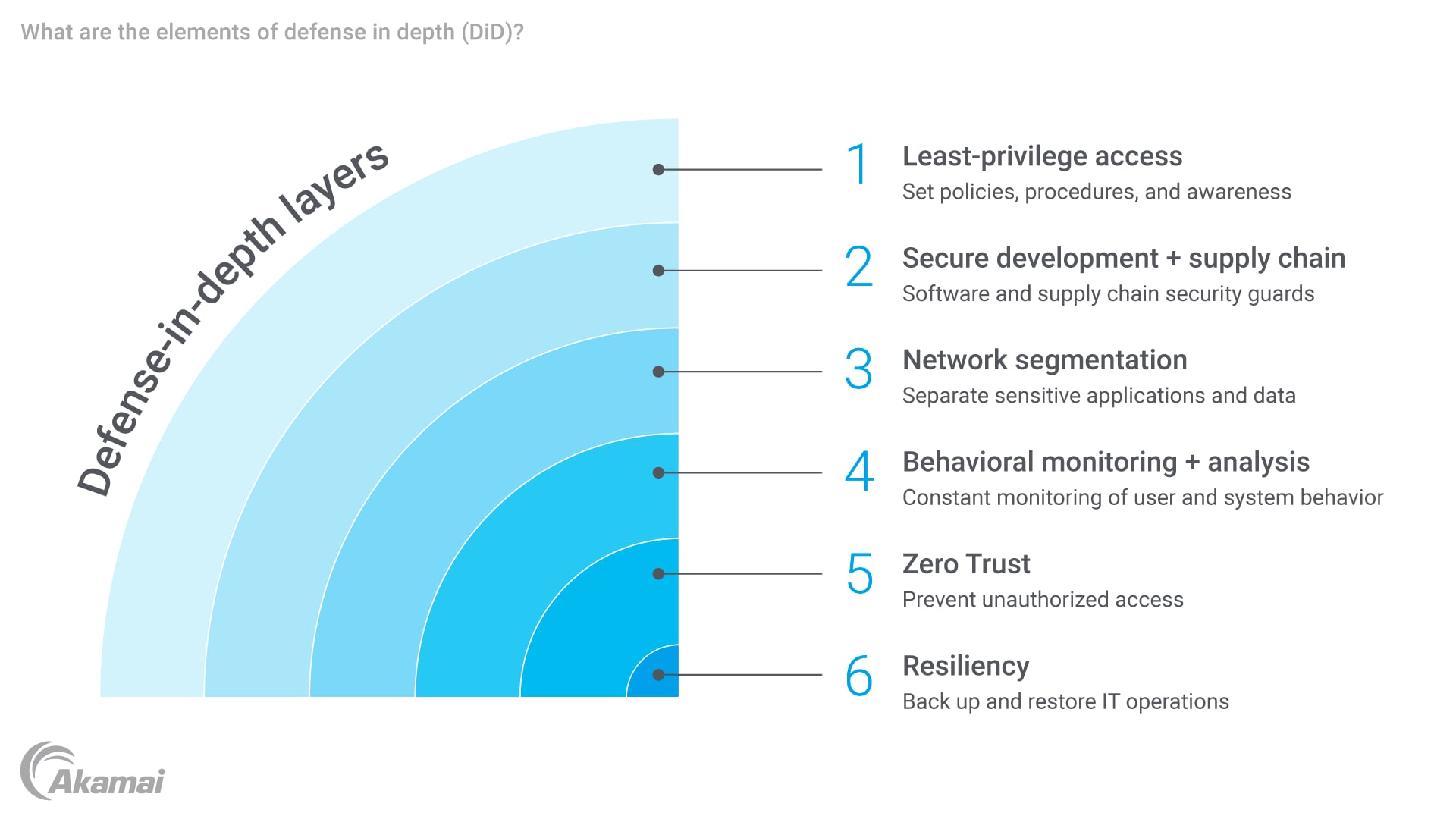

La defensa en profundidad (DiD) proporciona varias ventajas a las empresas. Mejora la resiliencia al diversificar las medidas de seguridad, lo que garantiza que, si se vulnera una capa, las demás permanecerán intactas. Además, la DiD mejora las capacidades de detección al aumentar la visibilidad en todo el entorno, lo que permite la identificación puntual de actividades sospechosas.

La defensa en profundidad está en consonancia con los requisitos normativos y de cumplimiento, como el RGPD y el PCI DSS, mediante la implementación de controles de seguridad sólidos. El cumplimiento de estos estándares reduce los riesgos legales y financieros y fomenta la confianza entre los clientes y las partes interesadas. En general, la defensa en profundidad ofrece un enfoque integral y eficaz de la seguridad.