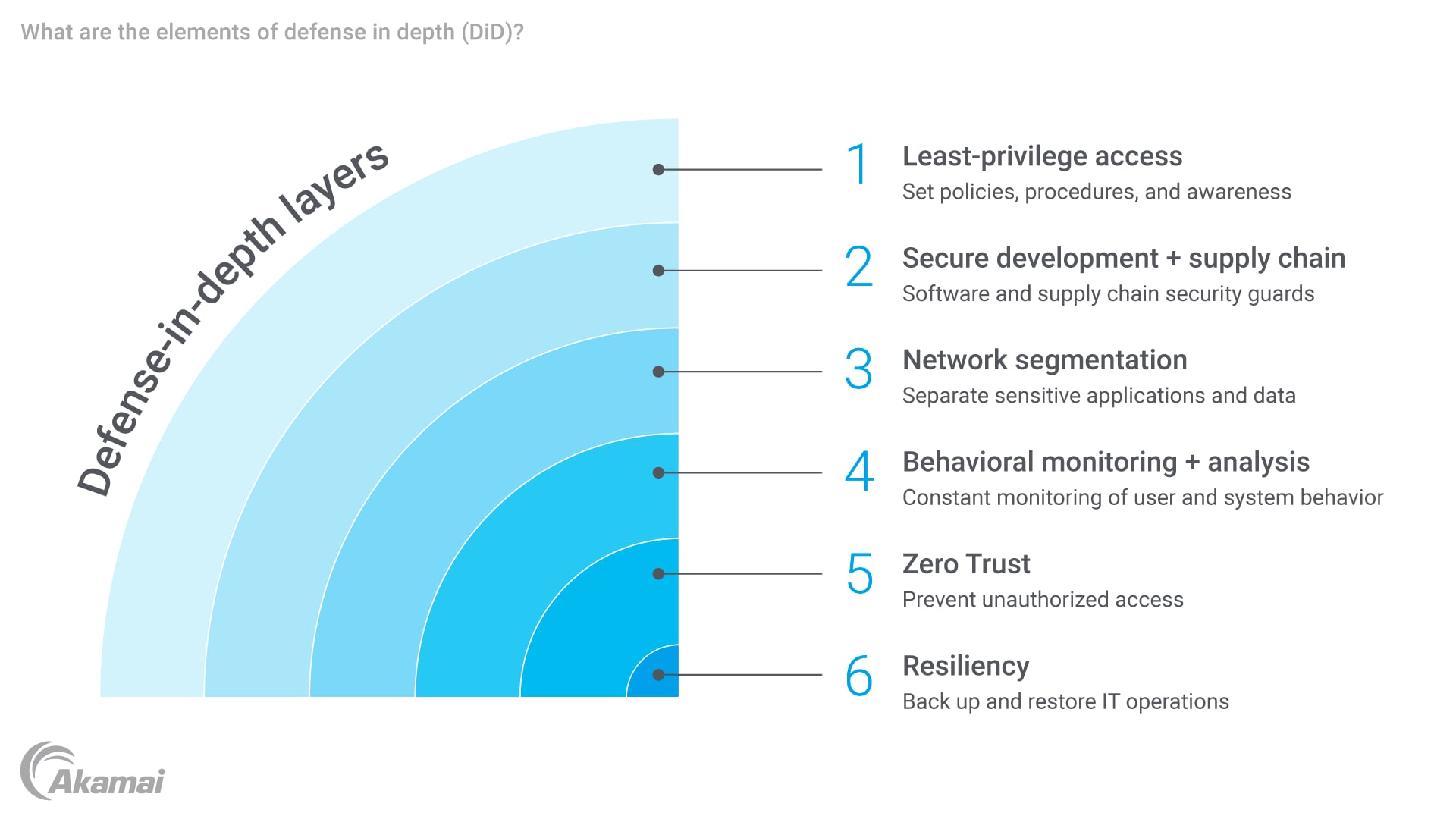

Das gestaffelte Sicherheitskonzept bietet Unternehmen mehrere Vorteile. Es erhöht die Widerstandsfähigkeit, indem es die Sicherheitsmaßnahmen diversifiziert und sicherstellt, dass bei Verletzung einer Schicht die anderen intakt bleiben. Darüber hinaus verbessert das gestaffelte Sicherheitskonzept die Erkennungsfunktionen, indem die Transparenz in der gesamten Umgebung erhöht wird. So können verdächtige Aktivitäten rechtzeitig erkannt werden.

Das gestaffelte Sicherheitskonzept erfüllt die gesetzlichen Vorschriften und Anforderungen, wie z. B. DSGVO und PCI DSS, durch Implementierung robuster Sicherheitskontrollen. Die Einhaltung dieser Standards mindert rechtliche und finanzielle Risiken und stärkt das Vertrauen von Kunden und Stakeholdern. Insgesamt bietet das gestaffelte Sicherheitskonzept einen umfassenden und effektiven Sicherheitsansatz.