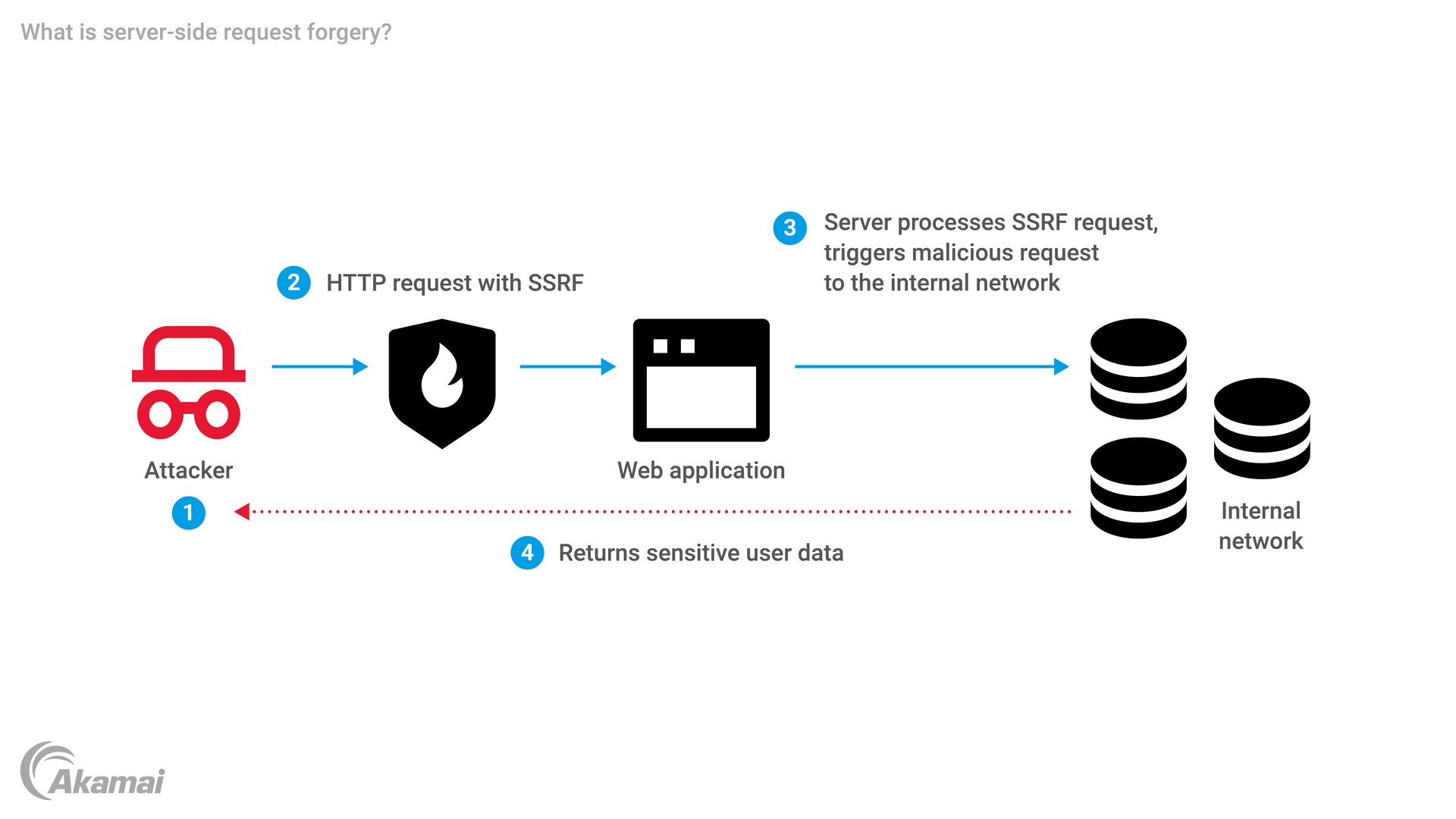

サーバーサイドリクエストフォージェリ(SSRF)は、Webアプリケーションとそれが依存するシステムの機密性と完全性に重大なリスクをもたらすため、SSRFを理解することはWebセキュリティにとって不可欠です。

開発者やセキュリティ専門家は、SSRFとそれがWebアプリケーションセキュリティに与える潜在的な影響を理解することで、厳格なアクセス制御の適用やサーバー側リクエストの宛先制限など、適切な緩和策を実装できます。さらに、セキュリティ設定のミスと脆弱性評価のテストにSSRFの脆弱性のチェックを含めて、攻撃者が悪用する前に弱点を特定して修正する必要があります。