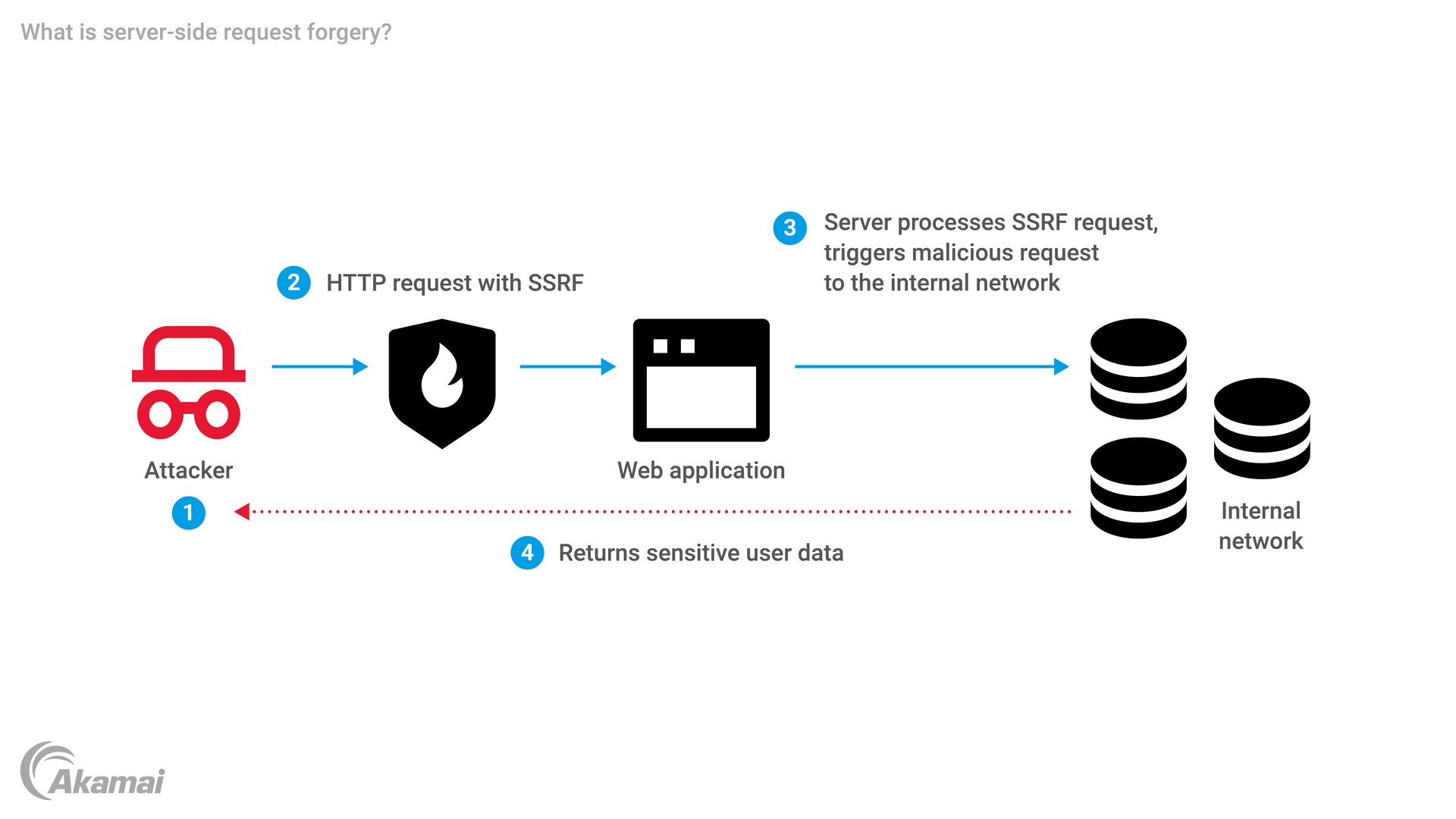

Il est essentiel de bien comprendre la falsification de requête côté serveur (SSRF), car elle présente un risque important pour la confidentialité et l'intégrité des applications Web et des systèmes sur lesquels elles reposent.

En comprenant la SSRF et son impact potentiel sur la sécurité des applications Web, les développeurs et les professionnels de la sécurité peuvent mettre en œuvre des mesures d'atténuation appropriées, telles que l'application de contrôles d'accès stricts et la restriction des destinations des demandes côté serveur. En outre, les tests de mauvaise configuration de la sécurité et d'évaluation des vulnérabilités doivent inclure des contrôles des vulnérabilités de type SSRF afin d'identifier et de corriger les faiblesses avant que les pirates ne puissent les exploiter.