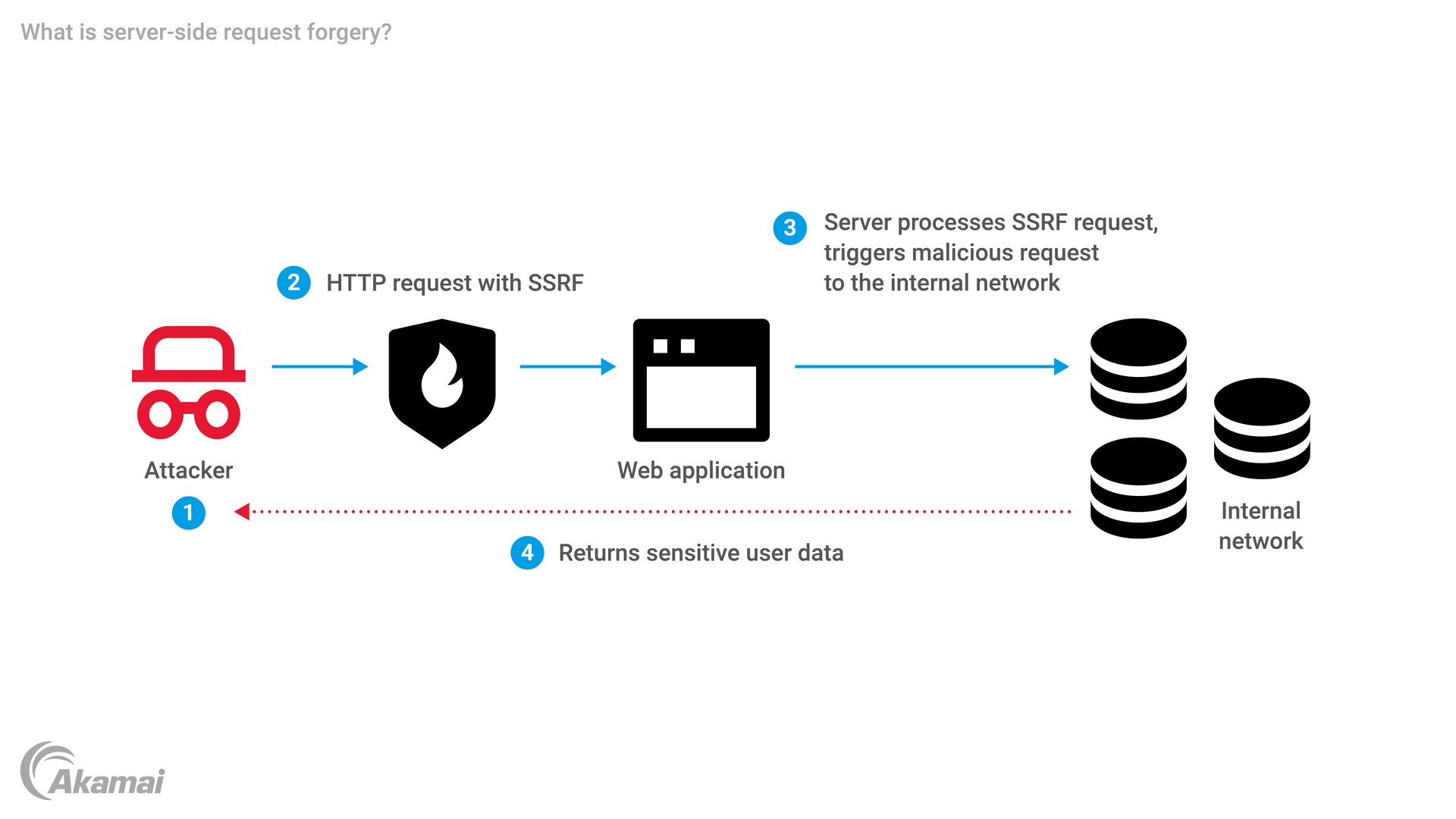

Entender qué es la falsificación de solicitudes del lado del servidor (SSRF) resulta esencial para la seguridad web, ya que supone un riesgo sustancial para la confidencialidad e integridad de las aplicaciones web y los sistemas en los que dependen.

Al comprender la SSRF y su posible impacto en la seguridad de las aplicaciones web, los desarrolladores y los profesionales de la seguridad pueden implementar medidas de mitigación adecuadas, como aplicar controles de acceso estrictos y restringir los destinos de las solicitudes del lado del servidor. Además, realizar pruebas para detectar una configuración incorrecta de seguridad y las evaluaciones de vulnerabilidades deben incluir comprobaciones de vulnerabilidades de SSRF para identificar y corregir cualquier debilidad antes de que los atacantes puedan explotarlas.