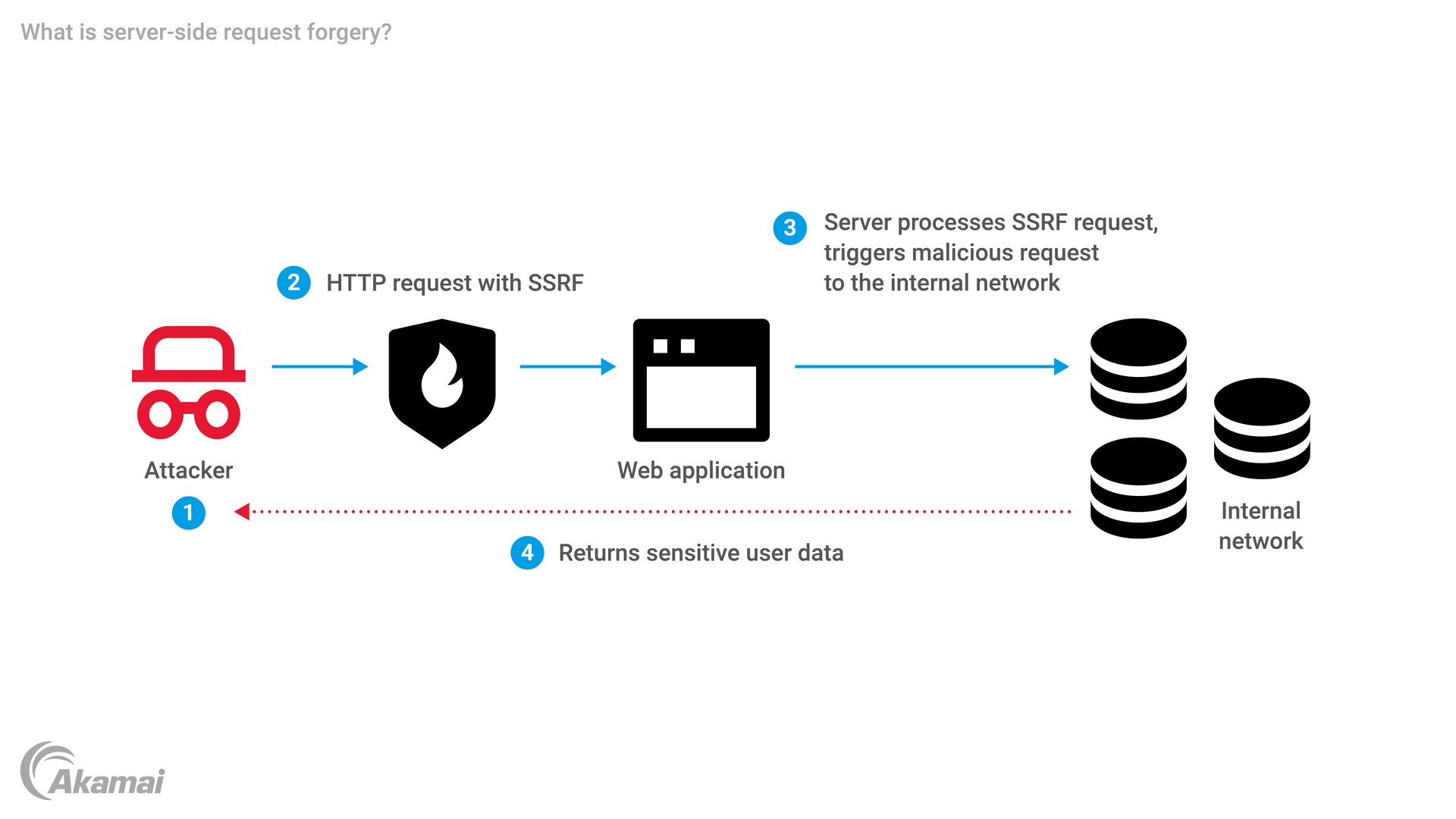

SSRF(Server-Side Request Forgery)를 이해하는 것은 웹 애플리케이션과 해당 애플리케이션이 사용하는 시스템의 기밀성과 무결성에 상당한 리스크를 초래하기 때문에 웹 보안에 필수적입니다.

개발자와 보안 전문가는 SSRF와 SSRF가 웹 애플리케이션 보안에 미치는 잠재적 영향을 이해함으로써 엄격한 접속 제어 적용, 서버 측 요청 대상 제한 등 적절한 방어 조치를 구축할 수 있습니다. 또한, 보안 설정 오류 및 취약점 평가를 위한 테스트에는 공격자가 취약점을 악용하기 전에 SSRF 취약점을 식별하고 해결하기 위한 검사가 포함되어야 합니다.