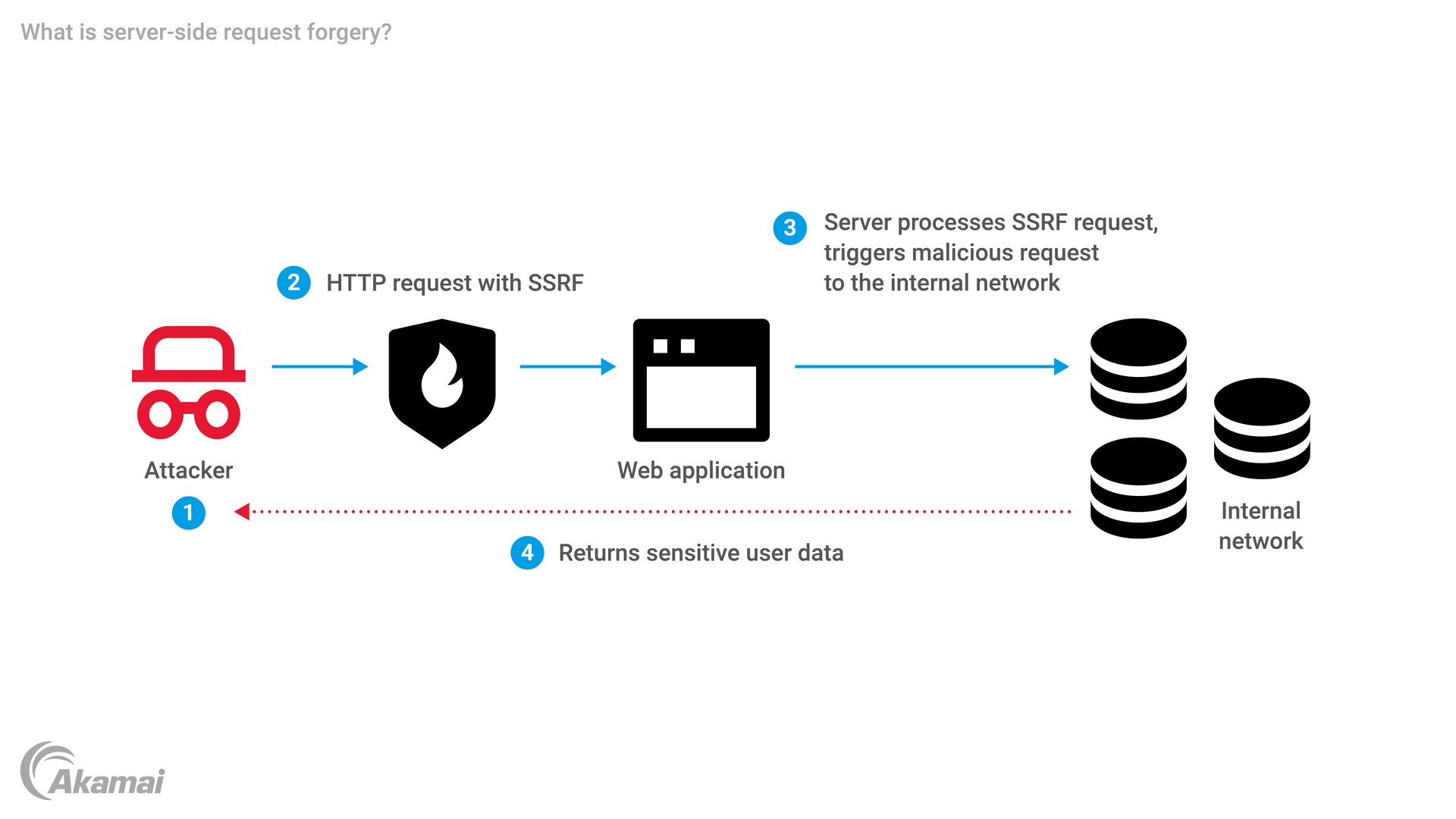

Das Verständnis von SSRF (Server-Side Request Forgery) ist für die Internetsicherheit unerlässlich, da es ein erhebliches Risiko für die Vertraulichkeit und Integrität von Webanwendungen und den Systemen darstellt, auf die sie angewiesen sind.

Durch das Verständnis von SSRF und dessen potenziellen Auswirkungen auf die Sicherheit von Webanwendungen können Entwickler und Sicherheitsexperten geeignete Abwehrmaßnahmen implementieren, wie beispielsweise die Durchsetzung strenger Zugriffskontrollen und die Beschränkung der Ziele serverseitiger Anfragen. Darüber hinaus sollten Tests auf falsch konfigurierte Sicherheit und Schwachstellenbewertungen auch Prüfungen auf SSRF-Schwachstellen umfassen, um diese zu identifizieren und zu beheben, bevor Angreifer sie ausnutzen können.