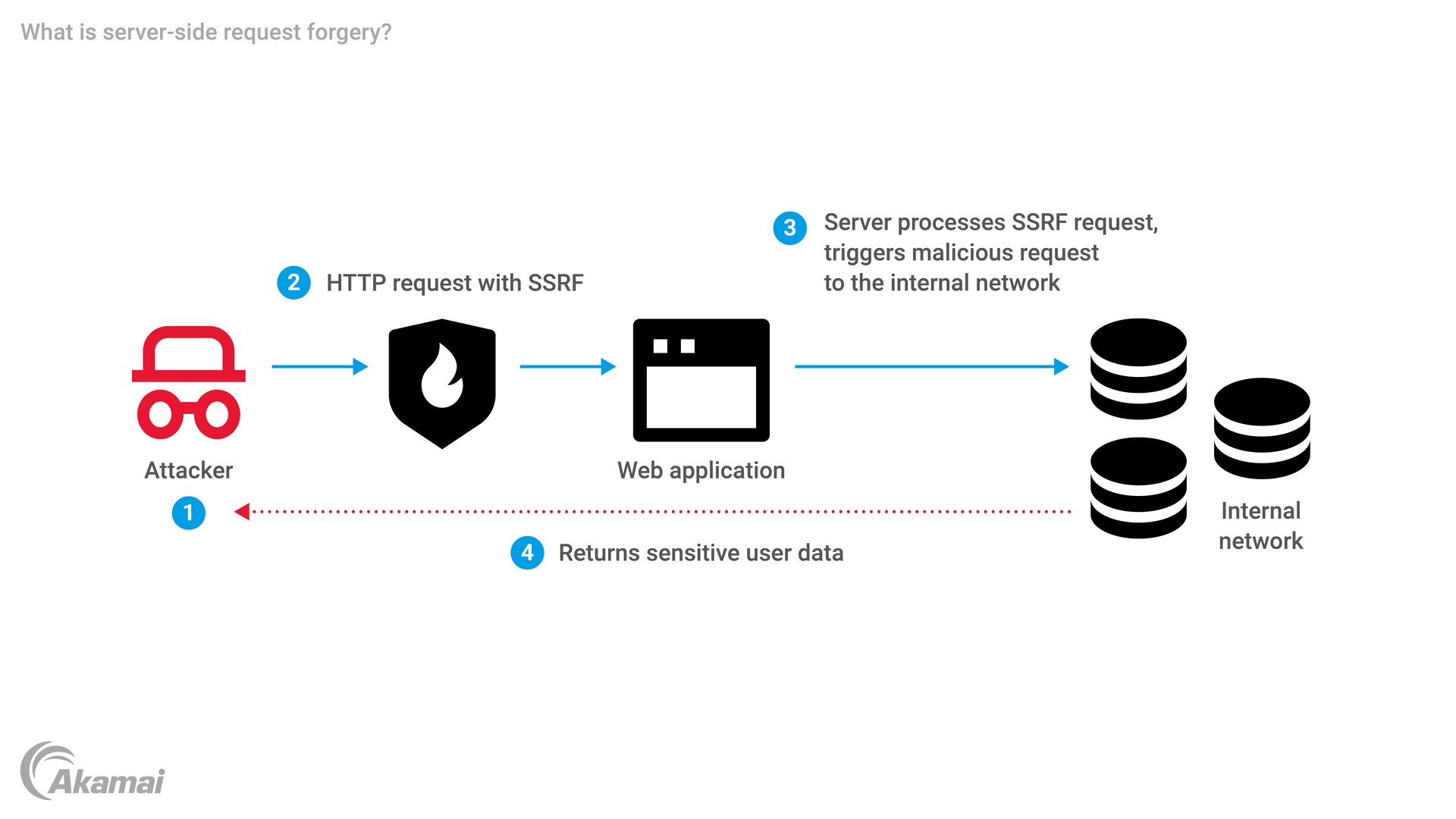

Compreender a falsificação de solicitação do lado do servidor (SSRF) é essencial para a segurança da web, pois representa um risco substancial para a confidencialidade e integridade das aplicações web e dos sistemas em que elas se baseiam.

Ao compreender o SSRF e seu impacto potencial na segurança das aplicações web, os desenvolvedores e profissionais de segurança podem implementar medidas de mitigação adequadas, como a aplicação de controles de acesso rigorosos e a restrição dos destinos das solicitações do lado do servidor. Além disso, os testes de configuração incorreta de segurança e as avaliações de vulnerabilidade devem incluir verificações de vulnerabilidades SSRF para identificar e corrigir quaisquer pontos fracos antes que os invasores possam explorá-los.