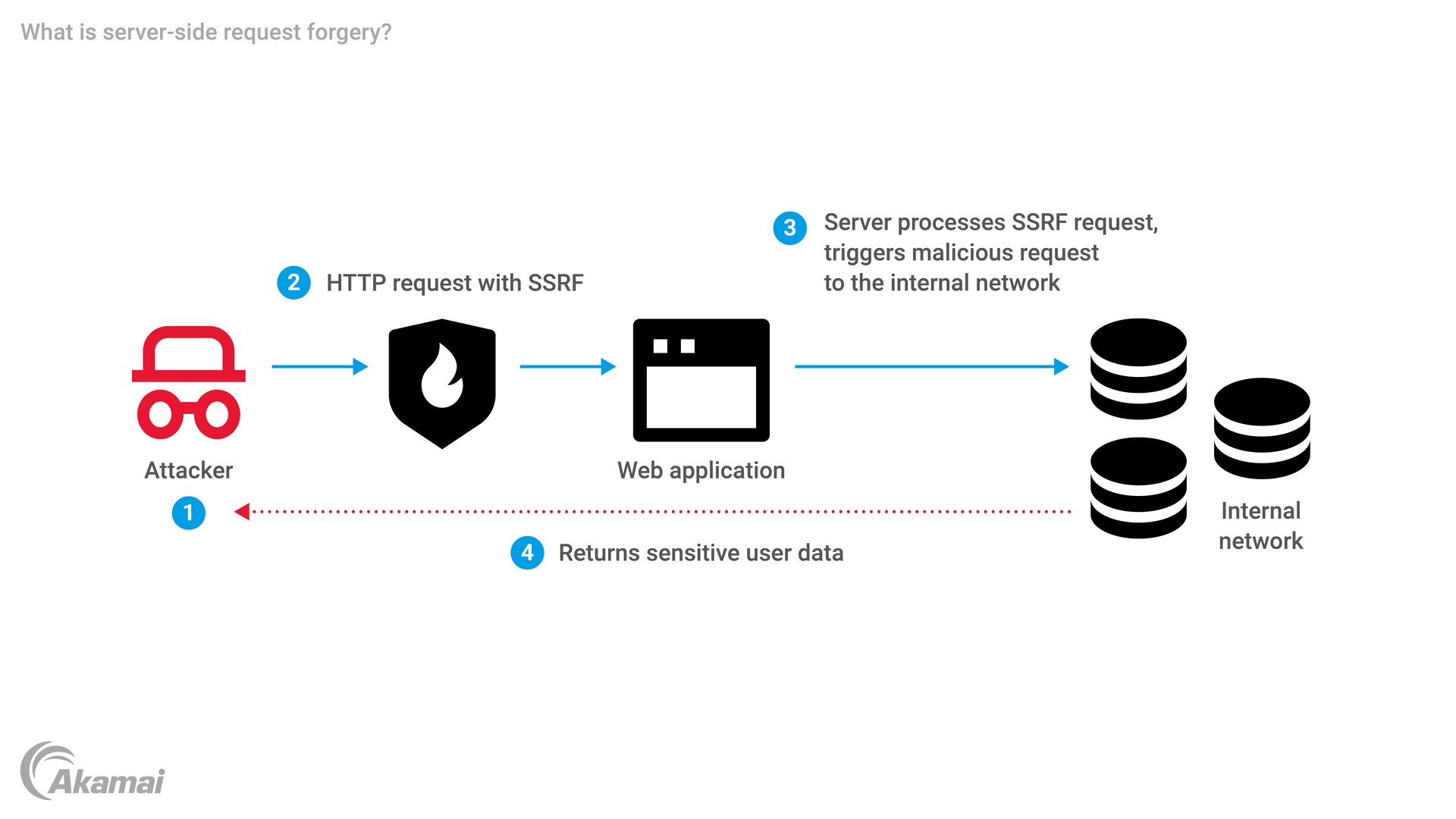

Comprendere l'SSRF è essenziale per la sicurezza web in quanto rappresenta un rischio sostanziale per la riservatezza e l'integrità delle applicazioni web e dei sistemi su cui si basano.

Conoscendo l'SSRF e il suo potenziale impatto sulla sicurezza delle applicazioni web, sviluppatori e addetti alla sicurezza possono implementare appropriate misure di mitigazione, come l'applicazione di rigorosi controlli degli accessi e la limitazione delle destinazioni delle richieste lato server. Inoltre, l'esecuzione di test per verificare la presenza di vulnerabilità ed errori di configurazione del sistema di sicurezza deve includere controlli per le vulnerabilità SSRF nell'intento di identificare e correggere eventuali punti deboli prima che i criminali possano sfruttarli.