Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.

Il ransomware è diventato una delle minacce informatiche più diffuse e complesse a livello mondiale, con conseguenze su aziende, istituti didattici, organizzazioni sanitarie e governi. Il ransomware è un tipo di software dannoso o malware progettato per infettare il sistema di una vittima e crittografare i file per renderli inaccessibili. In cambio di una chiave di decrittografia che ripristina l'accesso ai file, i criminali informatici richiedono un pagamento in contanti, solitamente sotto forma di criptovaluta come bitcoin. Le varianti di questo pericoloso malware si sono evolute negli ultimi anni, determinando diversi tipi di ransomware.

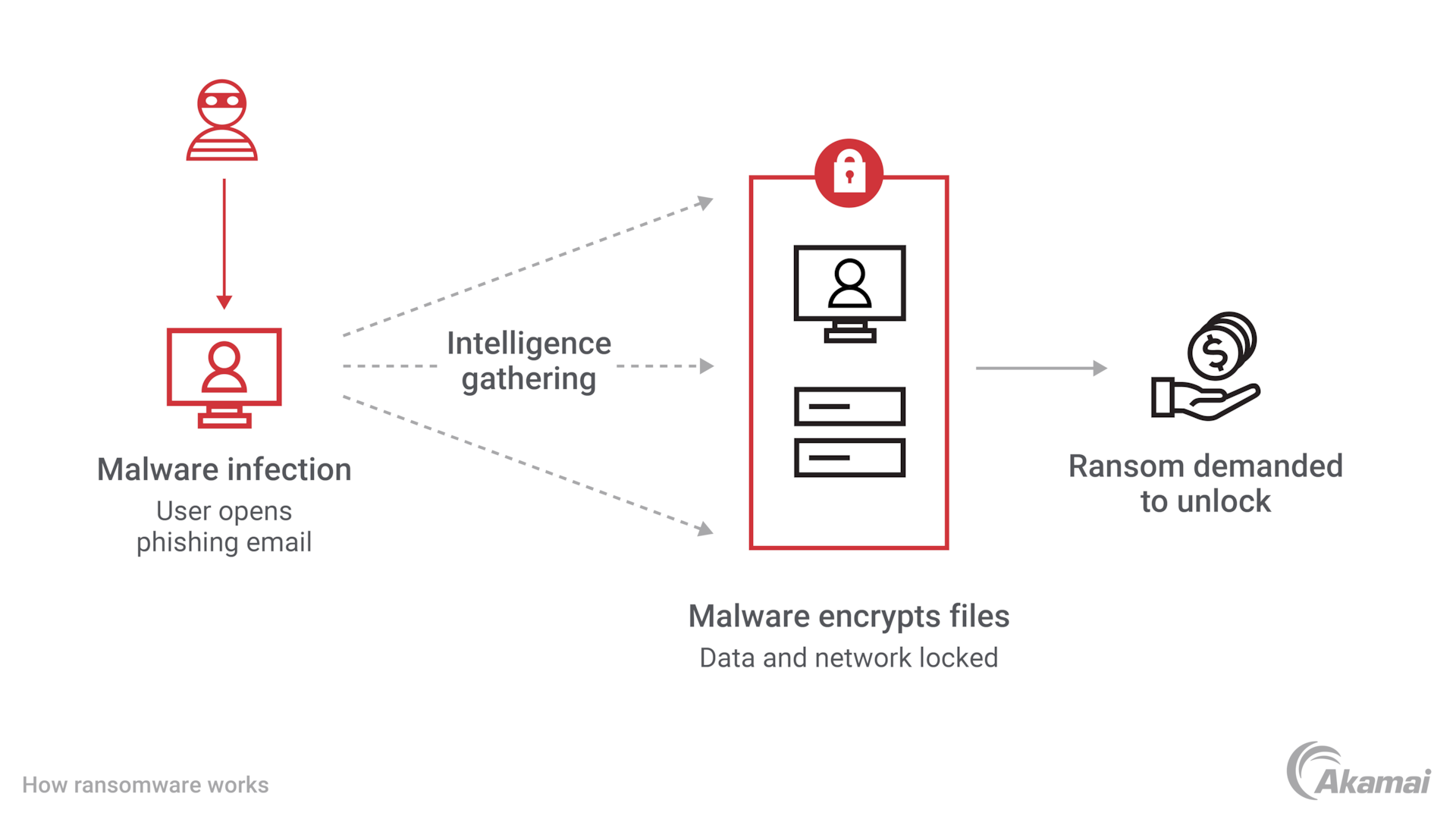

Come funziona il ransomware

Le minacce ransomware si basano su una varietà di vettori per accedere all'ambiente IT di una vittima e infettare i computer. I metodi di attacco ransomware più comuni includono:

- E-mail di phishing: i criminali spesso inviano e-mail dannose che sembrano essere messaggi provenienti da una fonte nota o affidabile. Il ransomware viene scaricato su un computer quando un utente fa clic su un collegamento dannoso o apre un allegato incorporato con un malware.

- Sfruttamento delle vulnerabilità del software: i criminali possono sfruttare le falle di sicurezza presenti nel software o nei sistemi operativi come Microsoft Windows per iniettare codice dannoso in un computer o in una rete. In particolare, la vulnerabilità EternalBlue è stata sfruttata dalla variante del ransomware WannaCry in un attacco malware di alto profilo.

- Trojan travisato come software legittimo: gli utenti possono essere indotti a scaricare software dannosi che sembrano applicazioni o aggiornamenti software legittimi.

- Siti web compromessi: il ransomware può anche essere diffuso quando gli utenti fanno clic su un collegamento presente in un sito web o in una rete di condivisione di file che è stata violata dai criminali.

- Furto di credenziali: i criminali informatici possono acquistare le credenziali degli utenti sul dark web o accedere agli account degli utenti tramite attacchi di forza bruta o tecnologie come l'RDP (Remote Desktop Protocol).

Dopo aver ottenuto l'accesso a un ambiente IT, i criminali installano il ransomware su singoli computer e server. Il malware si diffonde così ad altri computer sfruttando le vulnerabilità presenti per muoversi lateralmente in tutto l'ambiente IT. Quando infetta un computer, un ransomware crittografa i file e le cartelle presenti sul disco rigido, rendendoli inaccessibili agli utenti. Il software si basa su una chiave di crittografia con un algoritmo complesso.

Una volta crittografati i file, i criminali visualizzano per gli utenti un messaggio sullo schermo che indica le richieste di riscatto e fornisce istruzioni su come effettuare il pagamento richiesto. Se la vittima sceglie di pagare il riscatto, dovrebbe ricevere una chiave di decrittografia con cui poter ripristinare l'accesso ai file e ai dati crittografati. Tuttavia, non vi è alcuna garanzia che una chiave di decrittografia venga fornita come promesso dai criminali.

I diversi tipi di ransomware

Esistono sei tipi di ransomware di base, con molte varianti in ciascuna categoria.

- Crypto-ransomware. Si tratta del tipo di ransomware più comune. Solitamente distribuito tramite allegati e-mail o download da siti compromessi, il crypto-ransomware crittografa i file su un disco rigido utilizzando un algoritmo di crittografia complesso e richiede un riscatto in criptovalute. Tra gli esempi degni di nota, figurano i ransomware CryptoLocker, Cerber, Bad Rabbit e Ryuk.

- Leakware. Noto anche come doxware, exfiltrationware, extortionware e ransomware a doppia estorsione. Il leakware alza la posta in gioco minacciando la vittima di pubblicare online i suoi dati sensibili se non viene pagato il riscatto richiesto. I criminali utilizzano, in genere, tecniche di esfiltrazione per sottrarre i dati prima di crittografare i file sul sistema. Il leakware mette ulteriore pressione sulla vittima, che potrebbe subire danni alla reputazione o perdita di opportunità commerciali nel caso in cui alcune informazioni venissero rese pubbliche. I ransomware REvil e Maze sono esempi di questo tipo di malware basato sull'estorsione.

- Ransomware Locker. Questa variante poco pericolosa è nota anche come Screen Locker. Invece di crittografare i file, questo attacco blocca i dispositivi delle vittime, che quindi non possono accedere al sistema operativo, all'applicazione o ai file presenti su di essi. Tra gli esempi più significativi, figurano i ceppi di ransomware Petya e Locky. Gli utenti potrebbero riuscire ad aggirare questo tipo di malware avviando i loro dispositivi in modalità sicura e utilizzando i software antivirus.

- Ransomware DDoS. Invece di crittografare i file, questo tipo di ransomware utilizza le botnet per sovraccaricare i server con traffico dannoso, causando il rallentamento, l'arresto o la mancata disponibilità delle risorse e dei servizi di rete per gli utenti. Questo tipo di attacco è comunemente noto come attacco DDoS.

- RaaS (Ransomware-as-a-Service). Il servizio Raas è un modello aziendale in cui i criminali informatici sviluppano un ransomware e lo noleggiano ad altri utenti, consentendo agli hacker con poca esperienza o competenze nei ransomware di sferrare attacchi devastanti. Gli sviluppatori di ransomware ricevono una percentuale sui pagamenti effettuati. Tra gli esempi di servizi Raas più significativi, figurano i ransomware Cerber e REvil.

- Scareware. Questa variante non esegue, in realtà, la crittografia dei file, ma visualizza un messaggio pop-up in cui si segnala che un dispositivo è stato infettato e si incoraggia l'utente a scaricare rapidamente un prodotto o un servizio per risolvere il problema. Lo scareware si basa sul timore seminato dal ransomware su singoli utenti e organizzazioni.

Le best practice per la protezione dai ransomware

Per difendersi dai numerosi tipi di infezione da ransomware, i team addetti alla sicurezza devono implementare un approccio multilivello alla protezione e alla rimozione dei ransomware.

- Le soluzioni antivirus, anti-malware e anti-ransomware rilevano e rimuovono i ransomware.

- La tecnologia di filtraggio delle e-mail blocca le e-mail di phishing e gli allegati dannosi.

- I firewall bloccano l'accesso non autorizzato alle reti e filtrano il traffico dannoso.

- I backup frequenti consentono alle organizzazioni di ripristinare i dati di una vittima senza pagare un riscatto.

- La protezione degli endpoint fornisce firewall e funzionalità di rilevamento e risposta sui singoli dispositivi.

- La gestione ottimale delle patch mantiene aggiornati software e sistemi operativi per prevenire gli attacchi che sfruttano le vulnerabilità di software e hardware.

- La formazione sulla consapevolezza della sicurezza aiuta utenti e dipendenti a individuare potenziali attacchi informatici, messaggi spam pericolosi e tecniche di social engineering, sviluppando, al contempo, buone pratiche di sicurezza che possono prevenire gli attacchi ransomware.

- I piani di risposta agli incidenti consentono un'azione coordinata immediatamente dopo il rilevamento del ransomware, inclusa la segnalazione alle forze dell'ordine, come l'FBI.