Gli indicatori di compromissione (IoC) includono l'impossibilità di accedere al sistema operativo a causa della crittografia MBR, la presenza di una nota di riscatto al riavvio del sistema, l'inconsueto traffico correlato agli exploit SMB e i file associati al payload Petya.

Il ransomware Petya è una famiglia di malware particolarmente virulenti in grado di bloccare l'accesso ai sistemi informatici finché la vittima non paga il riscatto richiesto. A differenza di altri tipi di ransomware che crittografano singoli file su dischi rigidi e server, il ransomware Petya prende di mira i sistemi operativi Microsoft Windows per crittografare il record di avvio principale (MBR) e la tabella di file master (MFT), impedendo l'avvio dei computer.

Sebbene non sia noto esattamente chi si nasconde dietro il ransomware Petya, gli analisti attribuiscono questi attacchi informatici a criminali che cercano di ottenere guadagni finanziari tramite il pagamento di un riscatto. Il ransomware Petya è stato rilevato originariamente nel 2016.

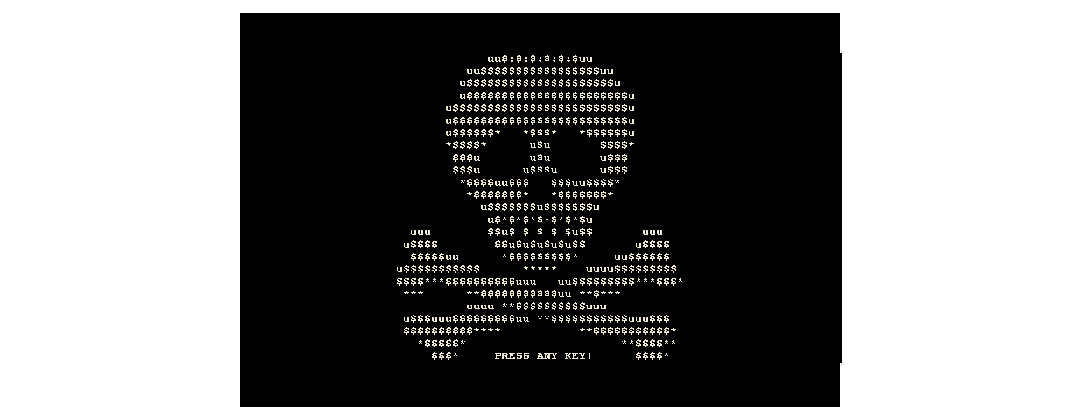

An example of a Petya ransomware notice that appears on victims’ computer screens

An example of a Petya ransomware notice that appears on victims’ computer screens

Che cos'è il ransomware NotPetya?

Nel 2017, una nuova variante del ransomware Petya ha iniziato a infettare varie organizzazioni in tutto il mondo. Poiché somigliava al ransomware Petya con alcune differenze significative, questo nuovo tipo di ransomware è stato soprannominato NotPetya dagli esperti di cybersecurity. Questa variante ha sfruttato la stessa vulnerabilità EternalBlue osservata in precedenza nell'attacco ransomware WannaCry.

Sebbene NotPetya sembrasse originariamente un ransomware, in seguito è stato scoperto che questa nuova variante era più un wiper che crittografava i file senza alcuna speranza di recuperarli poiché i collegamenti per il pagamento del riscatto richiesto nella nota corrispondente erano fittizi. Il malware wiper è progettato per distruggere o danneggiare i dati, non per riscuotere un riscatto.

Poiché, inizialmente, i pesantissimi attacchi NotPetya hanno preso di mira varie aziende in Ucraina, gli analisti di ricerche sulla sicurezza ritengono che il ransomware NotPetya sia stato sferrato da hacker sostenuti dal governo russo.

Il malware si diffonde rapidamente in tutta Europa, sfruttando le vulnerabilità presenti all'interno di sistemi Windows obsoleti per colpire varie organizzazioni. Uno degli attacchi NotPetya più sofisticati è stato quello sferrato contro la ditta di spedizioni globale Maersk.

NotPetya era diverso da Petya per le sue tecniche di propagazione, infatti ha violato varie aziende ucraine tramite un meccanismo di aggiornamento del software di contabilità MeDoc o M.E.Doc. Tra le altre tecniche di propagazione, figuravano le backdoor e lo strumento Mimikatz utilizzato per rubare le credenziali utente di Windows. Il ransomware NotPetya si è propagato anche trasformando strumenti legittimi come PsExec e WMI (Windows Management Instrumentation) in trojan.

Come avvengono le infezioni

Il ransomware Petya si diffonde principalmente attraverso e-mail di phishing contenenti allegati dannosi, tra cui e-mail inviate ai reparti delle risorse umane con richieste di lavoro fittizie.

Come funziona il ransomware Petya

Il ransomware Petya sostituisce l'MBR con codice dannoso che crittografa il file system del disco rigido. Successivamente, dopo il riavvio del sistema, viene visualizzata una nota di riscatto, che richiede il pagamento di un riscatto in bitcoin in cambio di una chiave di decrittografia.

Come prevenire le infezioni causate dal ransomware Petya

Per prevenire i ransomware come Petya e NotPetya, i team IT e addetti alla sicurezza devono implementare più livelli di strumenti anti-ransomware e di difesa della cybersecurity , ad esempio:

- Aggiornamenti e patch per sistemi operativi e software: aggiornamenti e patch regolari possono aiutare ad eliminare le vulnerabilità sfruttate dagli attacchi ransomware. I team IT devono prestare particolare attenzione alle patch che correggono vulnerabilità come EternalBlue e disattivare protocolli obsoleti come SMBv1.

- Prodotti di cybersecurity: Varie tecnologie come firewall, sistemi anti-intrusione (IPS), filtri del DNS e di rete, elenchi di elementi consentiti delle applicazioni e soluzioni Zero Trust contribuiscono a bloccare le minacce e ad individuare attività potenzialmente sospette.

- Antivirus e anti-malware: queste soluzioni forniscono una protezione in tempo reale da malware e altri tipi di attacchi.

- Backup: conservare le copie di backup dei file importanti può aiutare le organizzazioni a recuperare più rapidamente dopo un attacco ransomware Petya. Oltre ai backup frequenti, i team IT devono assicurarsi di conservare una copia dei file in un backup offline per prevenire l'infezione da malware e ransomware.

- Addestramento: la formazione sulla consapevolezza della sicurezza aiuta i dipendenti a individuare gli attacchi di phishing e le abitudini sicure che possono aiutare ad evitare attacchi come il ransomware Petya.

- Filtraggio delle e-mail: la scansione delle e-mail per individuare malware e link dannosi e il blocco di potenziali allegati dannosi possono impedire al ransomware Petya di raggiungere gli utenti finali.

- Solida gestione delle identità e degli accessi: l'adozione di misure di difesa incentrate sulle identità consente alle organizzazioni con ambienti IT altamente distribuiti di prevenire accessi non autorizzati da parte di hacker che cercano di diffondere malware e ransomware.

Come rimuovere il ransomware Petya

I team IT e addetti alla sicurezza possono rimuovere il codice Petya eseguendo diversi passaggi.

- Isolamento: i team IT devono isolare i sistemi infetti da altre parti della rete per evitare che l'infezione si diffonda.

- Identificazione: la corretta identificazione della presenza di un attacco ransomware è essenziale per determinare il modo migliore per eliminare l'infezione e individuare eventuali strumenti di decrittografia.

- Rimozione: i team IT possono utilizzare strumenti speciali per pulire le unità interessate, rimuovere i kit di exploit e mitigare eventuali vulnerabilità che i criminali potrebbero aver utilizzato per reinstallare il ransomware.

- Recupero: i file interessati possono essere ripristinati da una copia di backup pulita.

- Contatto: il coordinamento con le forze dell'ordine può aiutare a tenere traccia dei criminali informatici che sono responsabili degli attacchi ransomware.

Domande frequenti (FAQ)

EternalBlue è un attacco di sfruttamento delle vulnerabilità, che è stato sviluppato dalla NSA (National Security Agency) negli Stati Uniti e poi sottratto. EternalBlue sfrutta una vulnerabilità presente nei protocolli di rete di Windows, consentendo ai criminali di eseguire il codice in un ambiente IT di destinazione per ottenere il controllo sul sistema.

Il termine Petya deriva dal nome di un satellite sovietico da guerra, che viene citato nel film di James Bond "GoldenEye".

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.