Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.

Les ransomware sont devenus l'une des cybermenaces les plus répandues et les plus délicates au monde, affectant les entreprises, les établissements d'enseignement, les organismes de santé et les gouvernements. Le ransomware est un type de logiciel malveillant ou de malware conçu pour infecter le système d'une victime et chiffrer les fichiers pour les rendre inaccessibles. En échange d'une clé de déchiffrement qui restaure l'accès aux fichiers, les cybercriminels exigent un paiement contre rançon, généralement sous forme de crypto-monnaie comme le bitcoin. Les variantes de ce logiciel malveillant dangereux ont évolué au cours des dernières années, ce qui a donné lieu à plusieurs types de ransomware.

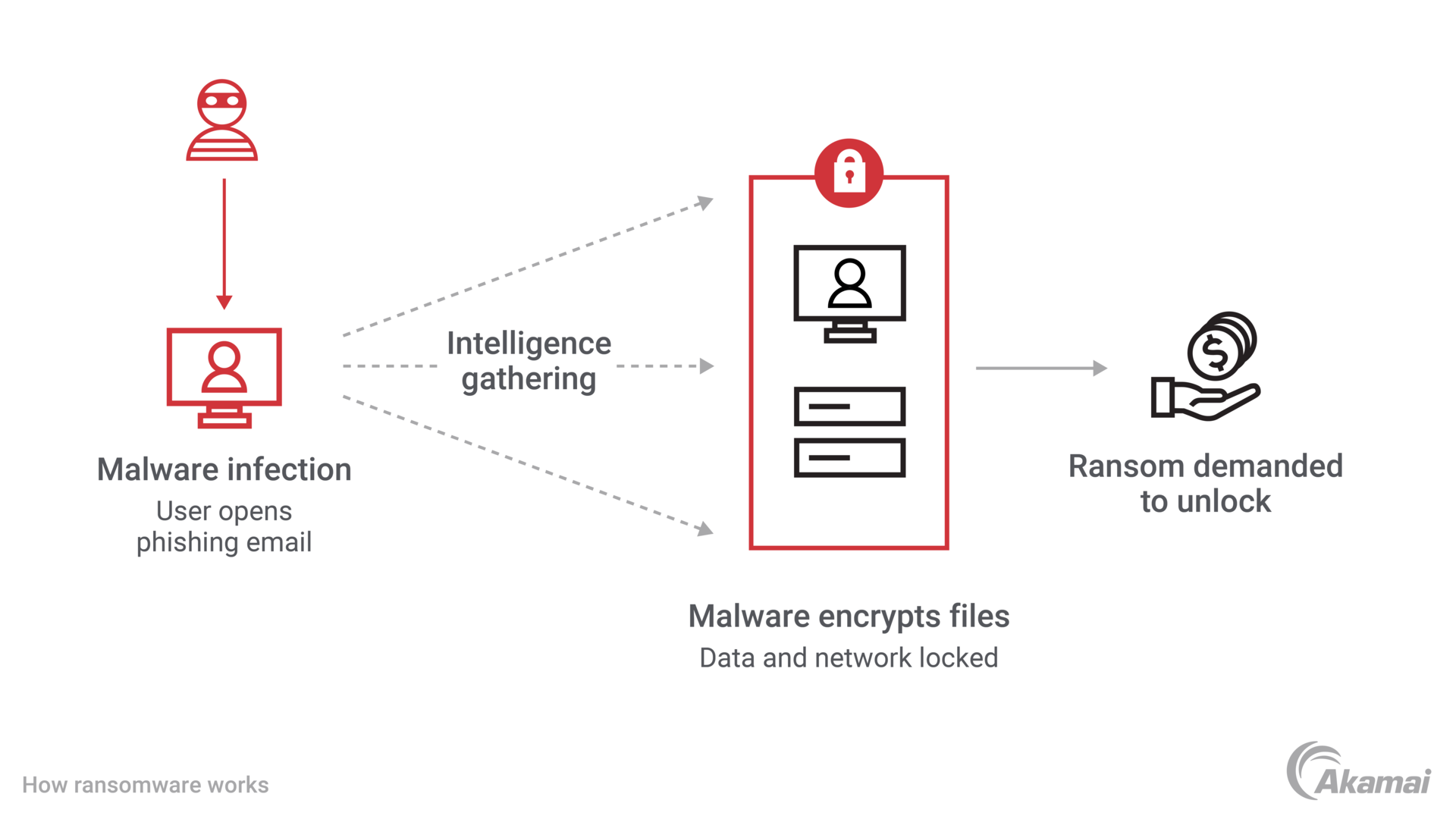

Fonctionnement d'une attaque par ransomware

Les menaces par ransomware s'appuient sur divers vecteurs pour accéder à l'environnement informatique d'une victime et infecter des machines. Les types de méthodes d'attaque par ransomware les plus courants sont les suivants :

- e-mails d'hameçonnage : Les pirates envoient souvent des e-mails malveillants qui semblent provenir d'une source connue ou fiable. Un ransomware est téléchargé sur un ordinateur lorsqu'un utilisateur clique sur un lien malveillant ou ouvre une pièce jointe intégrée à un logiciel malveillant.

- Exploitation des vulnérabilités logicielles : les acteurs de menace peuvent exploiter les failles de sécurité dans les logiciels ou les systèmes d'exploitation tels que Microsoft Windows pour injecter du code malveillant dans une machine ou un réseau. La vulnérabilité EternalBlue a notamment été exploitée par la variante ransomware WannaCry dans le cadre d'une attaque de logiciels malveillants de grande envergure.

- Chevaux de Troie déguisés en logiciels légitimes : Les utilisateurs peuvent être dupés pour télécharger des logiciels malveillants qui semblent être une application légitime ou une mise à jour logicielle.

- Sites Web compromis : Les ransomware peuvent également se propager lorsque les utilisateurs cliquent sur un lien d'un site Web ou d'un réseau de partage de fichiers compromis par des attaquants.

- Vol d'informations d'identification : Les cybercriminels peuvent acheter des identifiants utilisateur sur le Dark Web ou accéder à des comptes utilisateur par le biais d'attaques en force sur des comptes utilisateur ou des technologies telles que le protocole RDP (Remote Desktop Protocol).

Après avoir accédé à un environnement informatique, les attaquants installent des ransomware sur des machines et des serveurs individuels. Le logiciel malveillant se propage ensuite vers d'autres machines en exploitant des vulnérabilités pour se déplacer latéralement dans l'environnement informatique. Lorsque le ransomware infecte un ordinateur individuel, il chiffre les fichiers et les dossiers sur le disque dur, les rendant inaccessibles aux utilisateurs. Le logiciel repose sur une clé de chiffrement dotée d'un algorithme puissant.

Une fois les fichiers chiffrés, les pirates présentent aux utilisateurs un message à l'écran détaillant les demandes de rançon et fournissant des instructions sur la manière d'effectuer un paiement. Si la victime choisit de payer la rançon, elle peut recevoir une clé de déchiffrement qui restaure l'accès aux fichiers et aux données. Cependant, il n'existe aucune garantie qu'une clé de déchiffrement soit fournie comme promis.

Les différents types de ransomware

Il existe six types de ransomware de base, avec de nombreuses variantes dans chaque catégorie.

- Ransomware Crypto. Le crypto est le type de ransomware le plus courant. Généralement distribués par le biais de pièces jointes ou de téléchargements provenant de sites compromis, les ransomware crypto chiffrent les fichiers sur un disque dur à l'aide d'un algorithme de chiffrement complexe et nécessitent une rançon en cryptomonnaie. Parmi les exemples notables figurent CryptoLocker, Cerber, Bad Rabbit et le ransomwarevRyuk.

- Leakware. On parle également de « doxware », « exfiltrationware », « extortion ware » et « ransomware de double extorsion ». Le leakware augmente les enjeux en menaçant de publier les données sensibles de la victime en ligne si la rançon n'est pas payée. Les attaquants utilisent généralement des techniques d'exfiltration pour voler des données avant de chiffrer des fichiers sur le système. Le leakware exerce une pression supplémentaire sur la victime, qui peut craindre des dommages à sa réputation ou des opportunités commerciales si certaines informations sont rendues publiques. Les ransomware REvil et Maze sont des exemples de ce type de logiciel malveillant basé sur l'extorsion.

- Ransomware de blocage Cette variante un peu moins dangereuse est également connue sous le nom de « verrouilleur d'écran ». Plutôt que de chiffrer des fichiers, il empêche les victimes d'accéder au système d'exploitation, à l'application ou aux fichiers de leurs terminaux. Les ransomware Petya et les souches de ransomware Locky sont des exemples très médiatisés. Les utilisateurs peuvent contourner ce type de logiciel malveillant à l'aide de démarrages en mode sans échec et d'un logiciel antivirus.

- Ransomware DDoS. Plutôt que de chiffrer des fichiers, ce type de ransomware utilise des botnets pour submerger les serveurs avec un trafic illégitime, provoquant ainsi un ralentissement, une panne ou une indisponibilité des ressources et des services réseau pour les utilisateurs. C'est ce que l'on appelle communément une attaque DDoS.

- Ransomware en tant que service (RaaS). Le RaaS est un modèle commercial dans lequel les cybercriminels développent des ransomware et les louent à d'autres personnes, ce qui permet aux attaquants ayant peu d'expérience ou de compétences dans les ransomware de lancer néanmoins des attaques dévastatrices. Les développeurs de ransomware reçoivent un pourcentage des paiements. Les exemples RaaS de haut niveau incluent Cerber et REvil.

- Scareware. Cette variante ne crypte pas les fichiers, mais affiche un message contextuel indiquant qu'un terminal a été infecté et encourageant l'utilisateur à télécharger rapidement un produit ou un service pour résoudre le problème. Les scareware exploitent la peur que les ransomware ont créée chez les particuliers et les entreprises.

Meilleures pratiques en matière de protection contre les ransomware

Pour se défendre contre les nombreux types d'infections par ransomware, les équipes de sécurité doivent mettre en œuvre une approche multicouche de la protection contre les ransomware et de la suppression des ransomware.

- Les solutions antivirus, anti-malware et anti-ransomware détectent et suppriment les ransomware.

- La technologie de filtrage des e-mails bloque les e-mails de hameçonnage et les pièces jointes malveillantes.

- Les pare-feu bloquent les accès non autorisés aux réseaux et filtrent le trafic malveillant.

- Les sauvegardes fréquentes permettent aux entreprises de restaurer les données d'une victime sans payer de rançon.

- La protection des points de terminaison fournit des pare-feu et des fonctions de détection et de réponse sur les terminaux individuels.

- La gestion optimale des correctifs permet de maintenir les logiciels et les systèmes d'exploitation à jour afin d'éviter les attaques exploitant les vulnérabilités logicielles et matérielles.

- La formation de sensibilisation à la sécurité aide les utilisateurs et les employés à repérer les cyberattaques potentielles, les spams dangereux et les techniques d'ingénierie sociale, tout en développant une bonne hygiène de sécurité qui peut empêcher les attaques par ransomware.

- Les plans d'intervention en cas d'incident permettent de coordonner les actions immédiatement après la détection d'un ransomware. Elles doivent impliquer la notification des organismes chargés de l'application de la loi tels que le FBI.