Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Bedrohungsinformationen und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

Ransomware hat sich zu einer der weltweit am weitesten verbreiteten und schwierigsten Cyberbedrohungen entwickelt, von der Unternehmen, Bildungseinrichtungen, Gesundheitsorganisationen und Regierungen betroffen sind. Ransomware ist eine Art von bösartiger Software oder Malware, die darauf ausgelegt ist, das System eines Opfers zu infizieren und Dateien zu verschlüsseln, um sie unzugänglich zu machen. Im Austausch für einen Entschlüsselungsschlüssel, der den Zugriff auf Dateien wiederherstellt, verlangen Cyberkriminelle eine Lösegeldzahlung, in der Regel in Form von Kryptowährung wie Bitcoin. Varianten dieser gefährlichen Malware haben sich in den letzten Jahren weiterentwickelt, was zu mehreren Arten von Ransomware geführt hat.

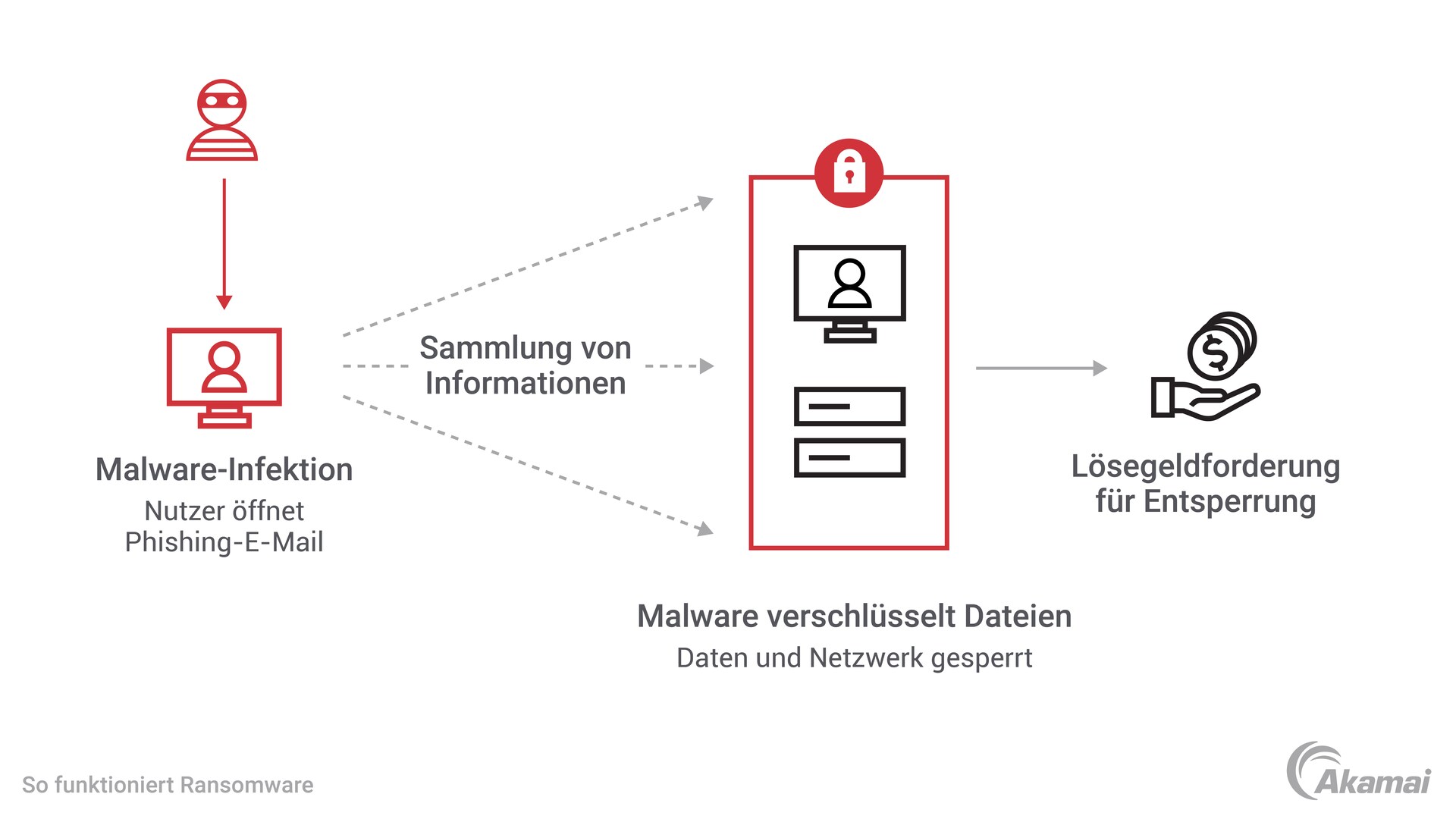

So funktioniert Ransomware

Ransomware-Bedrohungen nutzen eine Vielzahl von Vektoren, um Zugriff auf die IT-Umgebung eines Opfers zu erhalten und Geräte zu infizieren. Zu den häufigsten Arten von Ransomware-Angriffen gehören:

- Phishing-E-Mails: Angreifer senden oft schädliche E-Mails, die scheinbar von einer bekannten oder vertrauenswürdigen Quelle stammen. Ransomware wird auf einen Computer heruntergeladen, wenn ein Benutzer auf einen bösartigen Link klickt oder einen Anhang öffnet, der Malware enthält.

- Ausnutzung von Softwareschwachstellen: Cyberkriminelle können Sicherheitslücken in Software oder Betriebssystemen wie Microsoft Windows ausnutzen, um schädlichen Code in einen Computer oder ein Netzwerk einzuschleusen. Insbesondere wurde die EternalBlue-Sicherheitslücke von der Ransomware-Variante WannaCry bei einem viel beachteten Malware-Angriff ausgenutzt.

- Als legitime Software getarnte Trojaner: Nutzer können dazu gebracht werden, schädliche Software herunterzuladen, die scheinbar eine legitime Anwendung oder ein Softwareupdate ist.

- Kompromittierte Websites: Ransomware kann sich auch verbreiten, indem Nutzer auf einen Link in einer Website oder einem Filesharing-Netzwerk klicken, die von Angreifern kompromittiert wurden.

- Diebstahl von Anmeldedaten: Cyberkriminelle können Nutzeranmeldedaten im Dark Web erwerben oder durch Brute-Force-Angriffe auf Nutzerkonten oder Technologien wie Remote Desktop Protocol (RDP) Zugriff auf Nutzerkonten erhalten.

Nachdem die Angreifer Zugriff auf eine IT-Umgebung erhalten haben, installieren sie Ransomware auf einzelnen Computern und Servern. Die Malware breitet sich dann auf andere Computer aus, indem sie Schwachstellen ausnutzt, um sich lateral in der IT-Umgebung zu bewegen. Wenn Ransomware einen einzelnen Computer infiziert, verschlüsselt sie Dateien und Ordner auf der Festplatte und macht sie für Nutzer unzugänglich. Dazu nutzt die Software einen Verschlüsselungsschlüssel mit einem starken Algorithmus.

Nachdem die Dateien verschlüsselt wurden, zeigen Angreifer Nutzern auf dem Bildschirm eine Nachricht mit detaillierten Lösegeldforderungen und Anweisungen zur Zahlung. Wenn das Opfer das Lösegeld zahlt, erhält es möglicherweise einen Entschlüsselungsschlüssel, der den Zugriff auf Dateien und Daten wiederherstellt. Es gibt jedoch keine Garantie dafür, dass der versprochene Entschlüsselungsschlüssel auch wirklich bereitgestellt wird.

Die verschiedenen Arten von Ransomware

Es gibt sechs grundlegende Arten von Ransomware, mit vielen Varianten in jeder Kategorie.

- Krypto-Ransomware. Krypto ist die häufigste Art von Ransomware. Krypto-Ransomware wird in der Regel über E-Mail-Anhänge oder Downloads von kompromittierten Websites verbreitet. Sie verschlüsselt die Dateien auf einer Festplatte mit einem komplexen Verschlüsselungsalgorithmus und verlangt ein Lösegeld in Kryptowährung. Bekannte Beispiele sind CryptoLocker, Cerber, Bad Rabbit und die Ryuk-Ransomware.

- Leakware. Dies wird auch als Doxware, Exfiltrationware, Extortionware und Double-Extortion-Ransomware bezeichnet. Leakware macht Unternehmen Druck, indem es damit droht, die vertraulichen Daten des Opfers online zu veröffentlichen, wenn das Lösegeld nicht gezahlt wird. Angreifer nutzen in der Regel Extraktionstechniken, um Daten zu stehlen, bevor sie Dateien im System verschlüsseln. Leakware übt zusätzlichen Druck auf das Opfer aus, das möglicherweise um seinen Ruf oder seine Geschäftsmöglichkeiten fürchtet, wenn bestimmte Informationen öffentlich werden. REvil und die Maze-Ransomware sind Beispiele für diese Art erpressungsbasierter Malware.

- Locker-Ransomware. Diese etwas weniger gefährliche Variante wird auch als Screen Locker bezeichnet. Anstatt Dateien zu verschlüsseln, sperrt sie die Opfer aus ihren Geräten aus, wodurch sie keinen Zugriff mehr auf das Betriebssystem, Anwendungen oder Dateien auf ihren Geräten haben. Bekannte Vertreter sind die Petya-Ransomware und Locky-Ransomware-Varianten. Nutzer können diese Art von Malware mithilfe eines Systemstarts im sicheren Modus und Antivirensoftware umgehen.

- DDoS-Ransomware. Anstatt Dateien zu verschlüsseln, verwendet diese Art von Ransomware Botnets, um Server mit unzulässigem Traffic zu überlasten, was dazu führt, dass Netzwerkressourcen und -Dienste verlangsamt werden, abstürzen oder für Nutzer nicht mehr verfügbar sind. Dies wird allgemein als DDoS-Angriff bezeichnet.

- Ransomware as a Service (RaaS). RaaS ist ein Geschäftsmodell, bei dem Cyberkriminelle Ransomware entwickeln und an andere vermieten, sodass Hacker mit wenig Erfahrung oder Fähigkeiten im Bereich Ransomware trotzdem verheerende Angriffe starten können. Die Ransomware-Entwickler erhalten einen Prozentsatz der Lösegeldzahlungen. Zu den bekanntesten RaaS-Beispielen gehören Cerber und REvil.

- Scareware. Diese Variante verschlüsselt keine Dateien, sondern zeigt eine Popup-Nachricht an, in der angegeben wird, dass ein Gerät infiziert wurde, und fordert den Nutzer auf, schnell ein Produkt oder einen Service herunterzuladen, um das Problem zu beheben. Scareware nutzt die Angst aus, die Ransomware bei Einzelpersonen und Unternehmen ausgelöst hat.

Best Practices für den Schutz vor Ransomware

Um sich gegen die vielen Arten von Ransomware-Infektionen zu schützen, müssen Sicherheitsteams einen mehrschichtigen Ansatz zum Schutz vor Ransomware und zur Entfernung von Ransomware verfolgen.

- Antiviren-, Malware- und Anti-Ransomware-Lösungen erkennen und entfernen Ransomware.

- E-Mail-Filtertechnologie blockiert Phishing-E-Mails und schädliche Anhänge.

- Firewalls blockieren unbefugten Zugriff auf Netzwerke und filtern schädlichen Traffic heraus.

- Häufige Backups ermöglichen es Unternehmen, Daten nach einem Angriff wiederherzustellen, ohne ein Lösegeld zu zahlen.

- Endpoint-Schutz bietet Firewalls sowie Erkennungs- und Reaktionsfunktionen auf einzelnen Geräten.

- Ein optimales Patch-Management hält Software und Betriebssysteme auf dem neuesten Stand, um Angriffe zu verhindern, die Sicherheitslücken in Software und Hardware ausnutzen.

- Schulungen zum Sicherheitsbewusstsein helfen Nutzern und Mitarbeitern, potenzielle Cyberangriffe, gefährliche Spam-E-Mails und Social-Engineering-Techniken zu erkennen und gleichzeitig gute Sicherheitsgewohnheiten aufzubauen, die Ransomware-Angriffe verhindern können.

- Vorfallreaktionspläne ermöglichen koordinierte Maßnahmen unmittelbar nach der Erkennung von Ransomware. Dazu gehört die Benachrichtigung von Strafverfolgungsbehörden wie dem FBI.