Akamai は、オンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。当社の市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームによって、あらゆる場所でエンタープライズデータとアプリケーションを保護する多層防御を利用いただけます。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散化されたプラットフォームで高いパフォーマンスとコストを実現しています。多くのグローバル企業が、ビジネスの成長に必要な業界最高レベルの信頼性、拡張性、専門知識を提供できる Akamai に信頼を寄せています。

ランサムウェアは、世界中で最も蔓延している厄介なサイバー脅威の1つとなっており、企業、教育機関、ヘルスケア組織、政府に影響を与えています。ランサムウェアは、被害者のシステムに感染し、ファイルを暗号化してアクセス不能にするように設計された悪性ソフトウェアまたはマルウェアの一種です。サイバー犯罪者は、ファイルへのアクセスを回復する復号キーと引き換えに、身代金の支払いを要求します。これは通常、ビットコインなどの暗号資産(仮想通貨)です。この危険なマルウェアの バリアントが近年進化し、複数のタイプのランサムウェアが発生しています。

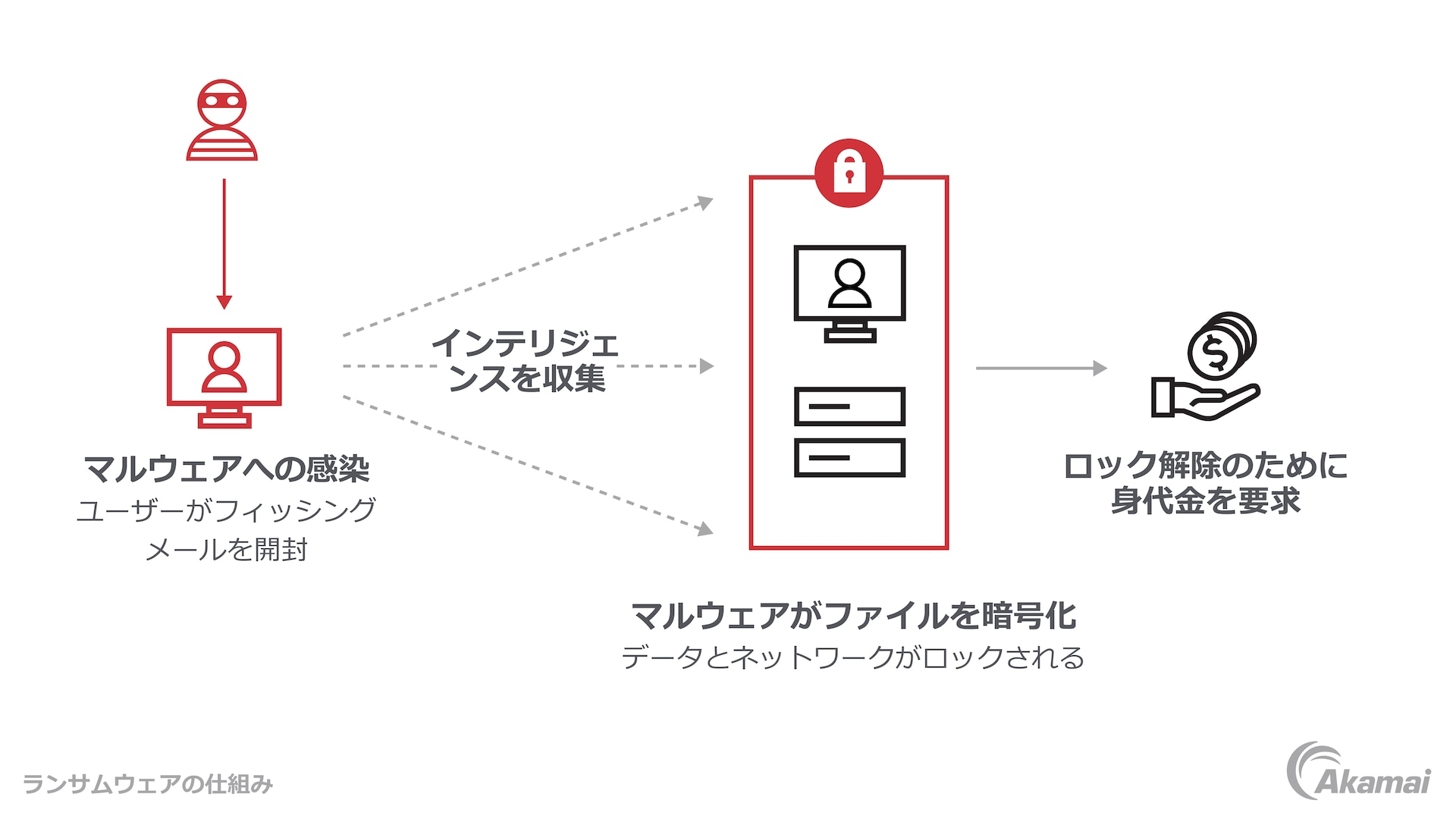

ランサムウェアの仕組み

ランサムウェアの脅威は、さまざまなベクトルを利用して被害者のIT環境にアクセスし、マシンに感染します。最も一般的なランサムウェア攻撃手法には、次のようなものがあります。

- フィッシングメール:攻撃者は多くの場合、既知または信頼できる送信元からのメッセージに見える悪性のメールを送信します。ランサムウェアは、 ユーザーが悪性のリンクをクリックしたり、マルウェアが埋め込まれた添付ファイルを開いたりすると、コンピューターにダウンロードされます。

- ソフトウェアの脆弱性の悪用: 脅威アクターは、ソフトウェアやオペレーティングシステム(Microsoft Windowsなど)のセキュリティ上の欠陥を悪用して、マシンやネットワークに悪性コードを挿入する可能性があります。注目すべきは、EternalBlueの脆弱性が、注目度の高いマルウェア攻撃においてWannaCryランサムウェアバリアント によって悪用されたことです。

- 正当なソフトウェアになりすましたトロイの木馬:ユーザーは騙されて、正当なアプリケーションやソフトウェアアップデートに見える悪性ソフトウェアをダウンロードする可能性があります。

- 侵害されたWebサイト:ランサムウェアは、攻撃者によって侵害されたWebサイトやファイル共有ネットワーク内のリンクをユーザーがクリックしたときにも拡散される可能性があります。

- 認証情報の窃盗:サイバー犯罪者は、ダークWebでユーザー認証情報を購入したり、ユーザーアカウントやRemote Desktop Protocol(RDP)などのテクノロジーに対する総当たり攻撃によってユーザーアカウントにアクセスしたりすることができます。

攻撃者はIT環境にアクセスした後、個々のマシンやサーバーにランサムウェアをインストールします。その後、このマルウェアは、脆弱性を利用してIT環境全体を横方向に移動することで、他のマシンに拡散します。ランサムウェアは、個々のコンピューターに感染すると、ハードドライブ上のファイルやフォルダーを暗号化し、ユーザーがそれらにアクセスできないようにします。このソフトウェアは、強力なアルゴリズムを備えた暗号化キーを使用します。

ファイルが暗号化されると、攻撃者は身代金要求の詳細と支払い方法を記載したメッセージを画面に表示します。被害者が身代金を支払うことを選択した場合、ファイルやデータへのアクセスを復元する復号キーを受け取る可能性があります。ただし、復号キーが約束どおりに提供される保証はありません。

ランサムウェアのタイプ

ランサムウェアには6つの基本的なタイプがあり、各カテゴリーにはさまざまなバリエーションがあります。

- 暗号ランサムウェア。暗号は最も一般的なタイプのランサムウェアです。暗号ランサムウェアは通常、電子メールの添付ファイルや感染したサイトからのダウンロードを通じて配布されます。複雑な暗号化アルゴリズムを使用してハードドライブ上のファイルを暗号化し、暗号資産(仮想通貨)で身代金を要求します。注目すべき例としては、CryptoLocker、Cerber、Bad Rabbit、Ryukランサムウェアなどがあります。

- リークウェア。これは、ドクスウェア、エクスフィルトレーションウェア、エクストーションウェア、二重脅迫ランサムウェアとも呼ばれます。リークウェアは、身代金が支払われない場合に被害者の機微な情報をオンラインで公開すると脅すことで、リスクを高めます。攻撃者は通常、システム上のファイルを暗号化する前に、データ窃取手法を使用してデータを盗みます。被害者は特定の情報が公開されると評判やビジネス機会が損なわれることを恐れる場合があり、リークウェアはそのような被害者にさらなるプレッシャーを与えます。REvilとMazeランサムウェアは、このタイプの脅迫ベースのマルウェアの例です。

- Lockerランサムウェア。このやや危険性の低いバリアントは、スクリーンロッカーとも呼ばれます。ファイルを暗号化するのではなく、被害者をデバイスから締め出すことで、デバイス上のオペレーティングシステム、アプリケーション、ファイルにアクセスできなくします。注目される例としては、PetyaランサムウェアやLockyランサムウェアなどがあります。ユーザーは、セーフモードの起動とウイルス対策ソフトウェアによって、このタイプのマルウェアを回避できる可能性があります。

- DDoSランサムウェア。このタイプのランサムウェアは、ファイルを暗号化するのではなく、ボットネットを使用して不正なトラフィックでサーバーを過負荷状態にし、ネットワークリソースやサービスをスローダウンさせたり、クラッシュさせたり、ユーザーが利用できなくしたりします。これは一般にDDoS攻撃と呼ばれています。

- Ransomware as a Service(サービスとしてのランサムウェア、RaaS)。RaaSは、サイバー犯罪者がランサムウェアを開発して他のユーザーに貸し出し、ランサムウェアの経験やスキルがほとんどないハッカーが破壊的な攻撃を開始できるようにするビジネスモデルです。ランサムウェア開発者は、支払いの一部を受け取ります。注目度の高いRaaSの例としては、CerberやREvilなどがあります。

- スケアウェア。このバリアントは実際にはファイルを暗号化しませんが、デバイスが感染したと伝えるポップアップメッセージを表示し、問題を解決するために製品やサービスを迅速にダウンロードするようユーザーを促します。スケアウェアは、個人や組織の間で生まれたランサムウェアに対する恐怖心を悪用します。

ランサムウェア防御のベストプラクティス

さまざまなタイプのランサムウェア感染から防御するために、セキュリティチームはランサムウェア防御とランサムウェア除去に対する多層的なアプローチを実装する必要があります。

- ウイルス対策、マルウェア対策、ランサムウェア対策ソリューションは、ランサムウェアを検知して排除します。

- メールフィルタリングテクノロジーは、フィッシングメールや悪性の添付ファイルをブロックします。

- ファイアウォールは、ネットワークへの不正アクセスをブロックし、悪性のトラフィックをフィルタリングします。

- 頻繁なバックアップにより、組織は身代金を支払うことなく被害者のデータを復元できます。

- エンドポイント保護は、個々のデバイスにファイアウォールと検知および応答機能を提供します。

- 最適なパッチ管理により、ソフトウェアとオペレーティングシステムを最新の状態に保ち、ソフトウェアやハードウェアの脆弱性を悪用する攻撃を防止することができます。

- セキュリティ意識向上トレーニングは、ユーザーや従業員が潜在的なサイバー攻撃、危険なスパムメール、ソーシャルエンジニアリング手法を特定できるようにすると同時に、ランサムウェア攻撃を防止できる適切なセキュリティ衛生を作り上げます。

- インシデント対応計画により、ランサムウェアが検知された後に、調整されたアクションを行えるようになります。これには、FBIなどの法執行機関への通知が含まれます。