Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.

El ransomware se ha convertido en una de las ciberamenazas más frecuentes y complicadas del mundo, y afecta a empresas, instituciones educativas, organizaciones sanitarias y gobiernos. El ransomware es un tipo de software o malware malicioso diseñado para infectar el sistema de una víctima y cifrar sus archivos para hacerlos inaccesibles. Los ciberdelincuentes exigen un pago de rescate, normalmente en forma de criptomonedas como bitcoin, a cambio de una clave de descifrado que restaura el acceso a los archivos. Las variantes de este peligroso malware han evolucionado en los últimos años y han dado lugar a varios tipos de ransomware.

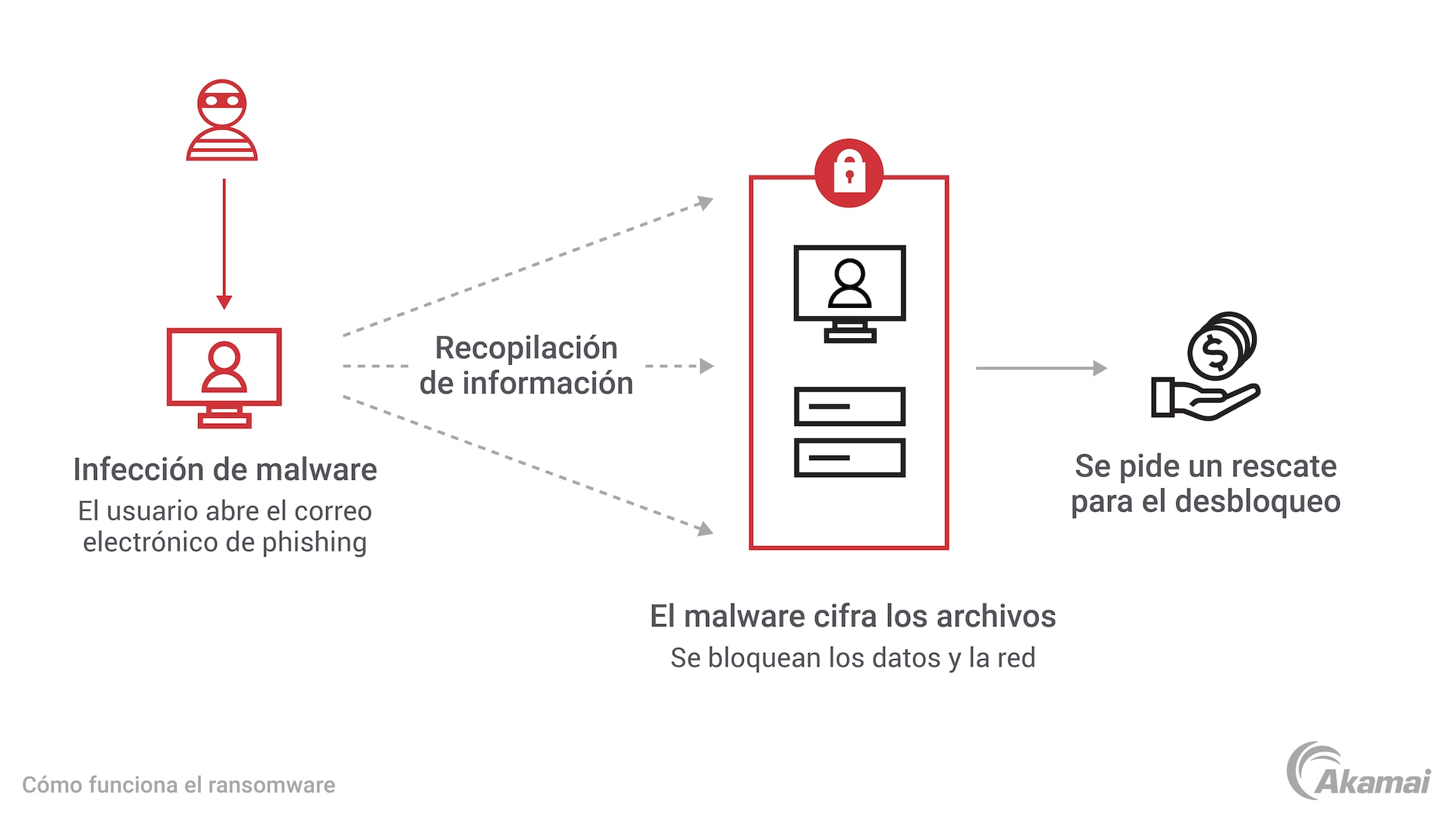

Cómo funciona el ransomware

Las amenazas de ransomware dependen de diferentes vectores para obtener acceso al entorno de TI de una víctima e infectar los equipos. Los tipos más comunes de métodos de ataque mediante ransomware incluyen los siguientes:

- Correos electrónicos de phishing: los atacantes suelen enviar correos electrónicos maliciosos que parecen ser mensajes de una fuente conocida o de confianza. El ransomware se descarga en un ordenador cuando un usuario hace clic en un enlace malicioso o abre un archivo adjunto con malware.

- Explotación de vulnerabilidades de software: los atacantes pueden aprovechar los fallos de seguridad del software o de sistemas operativos como Microsoft Windows para inyectar código malicioso en un equipo o red. En particular, la vulnerabilidad EternalBlue fue explotada por la variante del ransomware WannaCry en un ataque de malware de gran repercusión.

- Troyanos disfrazados de software legítimo: los usuarios pueden ser engañados para que descarguen software malicioso que parece ser una aplicación o actualización de software legítima.

- Sitios web comprometidos: el ransomware también puede propagarse cuando los usuarios hacen clic en un enlace de un sitio web o red de uso compartido de archivos que se ha visto comprometida por los atacantes.

- Robo de credenciales: los ciberdelincuentes pueden adquirir credenciales de usuario en la Dark Web u obtener acceso a cuentas de usuario mediante ataques de fuerza bruta a cuentas o tecnologías como el protocolo de escritorio remoto (RDP).

Después de obtener acceso a un entorno de TI, los atacantes instalan ransomware en equipos y servidores individuales. A continuación, el malware se propaga a otros equipos aprovechando las vulnerabilidades para moverse lateralmente por todo el entorno de TI. Cuando el ransomware infecta un ordenador individual, cifra los archivos y carpetas del disco duro, que quedan inaccesibles para los usuarios. El software se basa en una clave de cifrado con un algoritmo sólido.

Después de cifrar los archivos, los atacantes presentan a los usuarios un mensaje en pantalla en el que se detallan las exigencias para el rescate y se proporcionan instrucciones sobre cómo realizar un pago. Si la víctima decide pagar el rescate, puede recibir una clave de descifrado que restaure el acceso a los archivos y datos. Sin embargo, no hay garantía de que proporcionen esa clave de descifrado según lo prometido.

Diferentes tipos de ransomware

Existen seis tipos básicos de ransomware, con muchas variaciones en cada categoría.

- Cryptoransomware. Es el tipo de ransomware más común. Normalmente se distribuye a través de archivos adjuntos de correo electrónico o descargas desde sitios comprometidos, cifra los archivos de un disco duro mediante un algoritmo de cifrado complejo y exige un rescate en criptomonedas. Algunos ejemplos destacados son CryptoLocker, Cerber, Bad Rabbit y el ransomware Ryuk.

- Leakware. También se conoce como doxware, exfiltrationware, extortionware y ransomware de doble extorsión. El leakware sube la apuesta amenazando con publicar en Internet los datos confidenciales de la víctima si no paga el rescate. Los atacantes suelen utilizar técnicas de exfiltración para robar datos antes de cifrar los archivos en el sistema. El leakware ejerce una presión adicional sobre la víctima, que puede temer daños para su reputación o pérdidas de oportunidades de negocio si se hace pública cierta información. El ransomware REvil y Maze son ejemplos de este tipo de malware basado en la extorsión.

- Ransomware de bloqueo. Esta variante algo menos peligrosa también se conoce como bloqueador de pantalla. En lugar de cifrar los archivos, bloquea los dispositivos de las víctimas y les impide acceder al sistema operativo, las aplicaciones o los archivos. Entre los ejemplos destacados se incluyen las cepas de ransomware Petya y Locky. Los usuarios pueden eludir este tipo de malware con el arranque en modo seguro y un software antivirus.

- Ransomware DDoS. En lugar de cifrar archivos, este tipo de ransomware utiliza botnets para saturar los servidores con tráfico ilegítimo, lo que provoca que los recursos y servicios de red se ralenticen, se bloqueen o dejen de estar disponibles para los usuarios. Esto se conoce comúnmente como ataque DDoS.

- Ransomware como servicio (RaaS). RaaS es un modelo de negocio en el que los ciberdelincuentes desarrollan ransomware y lo alquilan a otros, lo que permite a los hackers con poca experiencia o habilidad en el ransomware lanzar ataques devastadores. Los desarrolladores de ransomware reciben un porcentaje de los pagos. Entre los ejemplos de RaaS destacados se incluyen Cerber y REvil.

- Scareware. En realidad, esta variante no cifra los archivos, sino que presenta un mensaje emergente que dice que un dispositivo se ha infectado y anima al usuario a descargar rápidamente un producto o servicio para resolver el problema. El scareware se aprovecha del miedo que el ransomware ha creado entre la gente y las organizaciones.

Prácticas recomendadas de protección contra el ransomware

Para defenderse de los muchos tipos de infección de ransomware, los equipos de seguridad deben implementar un enfoque multicapa para la protección y la eliminación del ransomware.

- Las soluciones antiransomware, antimalware y antivirus detectan y eliminan el ransomware.

- La tecnología de filtrado de correo electrónico bloquea los correos electrónicos de phishing y los archivos adjuntos maliciosos.

- Los firewalls bloquean el acceso no autorizado a las redes y filtran el tráfico malicioso.

- Las copias de seguridad frecuentes permiten a las organizaciones restaurar los datos de una víctima sin pagar un rescate.

- La protección de terminales proporciona firewalls y capacidades de detección y respuesta en dispositivos individuales.

- La gestión óptima de parches mantiene actualizados el software y los sistemas operativos para evitar ataques que aprovechen las vulnerabilidades del software y el hardware.

- La formación para la concienciación en materia de seguridad ayuda a los usuarios y empleados a detectar posibles ciberataques, correos electrónicos de spam peligrosos y técnicas de ingeniería social, al tiempo que desarrolla una buena higiene de seguridad que pueda evitar ataques de ransomware.

- Los planes de respuesta ante incidentes permiten una acción coordinada inmediatamente después de detectar el ransomware. Estos deben incluir la notificación a organismos encargados del cumplimiento de la ley, como el FBI en el caso de EE. UU.