A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, a escala e a experiência líderes do setor necessárias para expandir seus negócios com confiança.

O ransomware tornou-se uma das ciberameaças mais prevalentes e desafiadoras em todo o mundo, afetando empresas, instituições educacionais, organizações de saúde e governos. O ransomware é um tipo de software malicioso ou malware projetado para infectar o sistema da vítima e criptografar arquivos para torná-los inacessíveis. Em troca de uma chave de descriptografia que restaura o acesso aos arquivos, os cibercriminosos exigem o pagamento de um resgate, geralmente na forma de criptomoeda, como bitcoin. Variantes desse malware perigoso evoluíram nos últimos anos, resultando em vários tipos de ransomware.

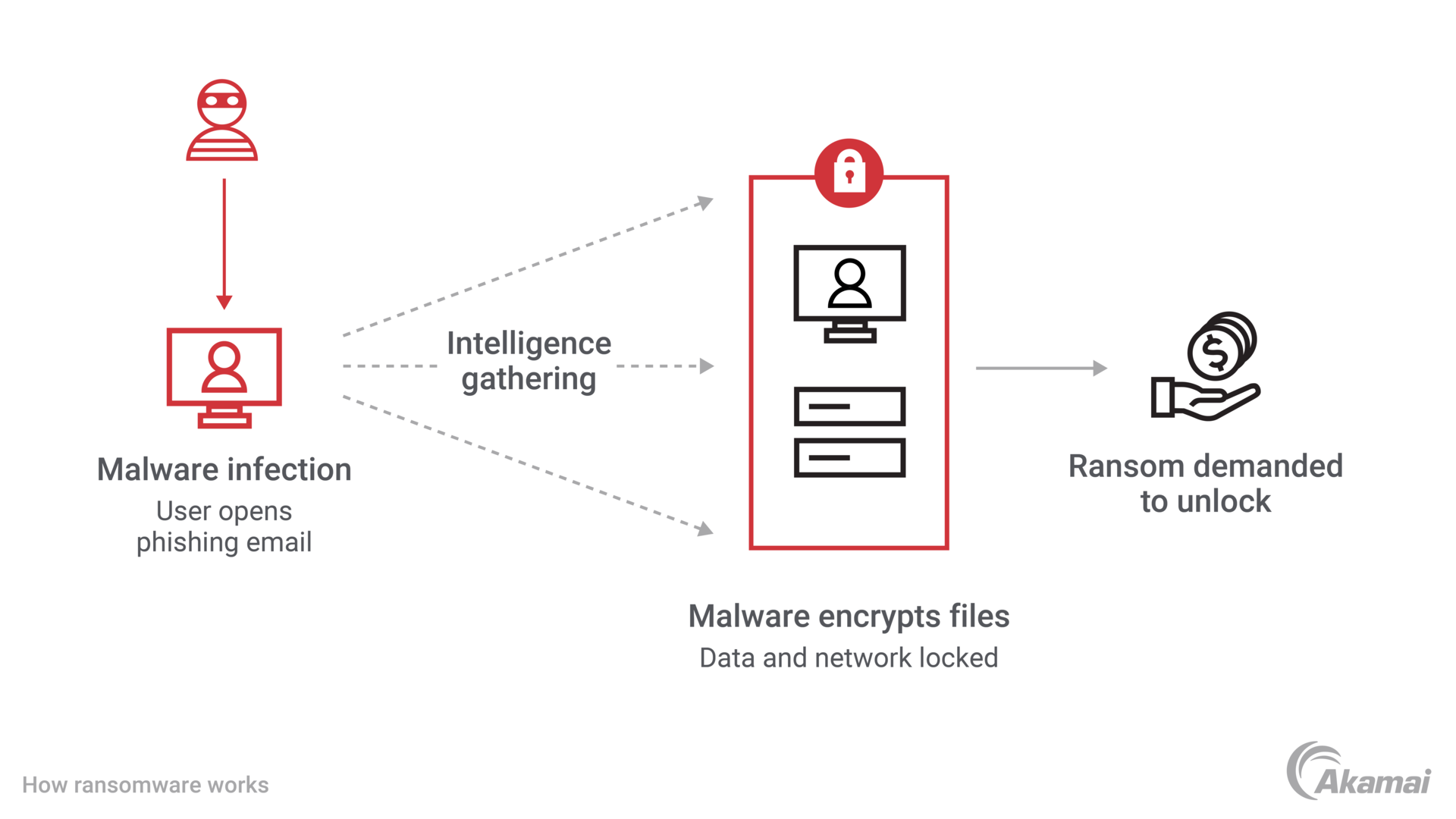

Como funciona o ransomware

As ameaças de ransomware dependem de vários vetores para obter acesso ao ambiente de TI da vítima e infectar as máquinas. Os tipos mais comuns de métodos de ataque de ransomware incluem:

- E-mails de phishing: os invasores costumam enviar e-mails maliciosos que parecem ser mensagens de uma fonte conhecida ou confiável. O ransomware é baixado para um computador quando um usuário clica em um link malicioso ou abre um anexo contendo malware.

- Exploração de vulnerabilidades de software: os agentes maliciosos podem explorar falhas de segurança em software ou em sistemas operacionais como o Microsoft Windows para injetar código malicioso em uma máquina ou rede. Notavelmente, a vulnerabilidade EternalBlue foi explorada pela variante do ransomware WannaCry em um ataque de malware de alto perfil.

- Cavalos de Tróia disfarçados de software legítimo: os usuários podem ser induzidos a baixar software malicioso que parece ser uma aplicação ou atualização de software legítima.

- Websites comprometidos: o ransomware também pode se espalhar quando os usuários clicam em um link em um site ou rede de compartilhamento de arquivos que foi comprometido por invasores.

- Roubo de credenciais: os cibercriminosos podem comprar credenciais de usuários na dark web ou obter acesso a contas de usuários por meio de ataques de força bruta em contas de usuários ou tecnologias como o RDP (Protocolo de Área de Trabalho Remota).

Após obter acesso a um ambiente de TI, os invasores instalam ransomware em máquinas e servidores individuais. O malware então se espalha para outras máquinas, aproveitando-se de vulnerabilidades para se mover lateralmente pelo ambiente de TI. Quando um ransomware infecta um computador individual, ele criptografa arquivos e pastas no disco rígido, tornando-os inacessíveis aos usuários. O software utiliza uma chave de criptografia com um algoritmo robusto.

Após a criptografia dos arquivos, os invasores apresentam aos usuários uma mensagem na tela detalhando as exigências de resgate e fornecendo instruções sobre como efetuar o pagamento. Se a vítima optar por pagar o resgate, poderá receber uma chave de descriptografia que restaura o acesso aos arquivos e dados. No entanto, não há garantia de que uma chave de descriptografia será fornecida conforme prometido.

Os diferentes tipos de ransomware

Existem seis tipos básicos de ransomware, com muitas variações em cada categoria.

- Ransomware de criptografia. A criptografia é o tipo mais comum de ransomware. Normalmente distribuído por meio de anexos de e-mail ou downloads de sites comprometidos, o ransomware de criptografia criptografa os arquivos em um disco rígido usando um algoritmo de criptografia complexo e exige um resgate em criptomoeda. Exemplos notáveis incluem os CryptoLocker, Cerber, Bad Rabbit e ransomware Ryuk .

- Leakware. Também conhecido como doxware, exfiltrationware, extortionware e ransomware de dupla extorsão. O leakware aumenta os riscos ao ameaçar publicar os dados confidenciais da vítima on-line caso o resgate não seja pago. Os invasores normalmente utilizam técnicas de exfiltração para roubar dados antes de criptografar os arquivos no sistema. O leakware coloca pressão adicional sobre a vítima, que pode temer danos à sua reputação ou oportunidades de negócios se determinadas informações forem tornadas públicas. Os ransomwares REvil e Maze são exemplos desse tipo de malware baseado em extorsão.

- Ransomware Locker. Essa variante um pouco menos perigosa também é conhecida como bloqueador de tela. Em vez de criptografar arquivos, ele bloqueia o acesso das vítimas aos seus dispositivos, impedindo-as de acessar o sistema operacional, aplicações ou arquivos nos seus dispositivos. Exemplos notáveis incluem as variantes de ransomware Petya e Locky. Os usuários podem contornar esse tipo de malware usando inicializações em modo de segurança e software antivírus.

- Ransomware DDoS. Em vez de criptografar arquivos, esse tipo de ransomware usa botnets para sobrecarregar servidores com tráfego ilegítimo, fazendo com que os recursos e serviços da rede fiquem lentos, travem ou fiquem indisponíveis para os usuários. Isso é comumente conhecido como ataque de DDoS.

- Ransomware como serviço (RaaS). RaaS é um modelo de negócios no qual os cibercriminosos desenvolvem ransomware e o alugam para outras pessoas, permitindo que hackers com pouca experiência ou habilidade em ransomware possam, mesmo assim, lançar ataques devastadores. Os desenvolvedores do ransomware recebem uma porcentagem dos pagamentos. Exemplos notáveis de RaaS incluem Cerber e REvil.

- Scareware. Essa variante não criptografa arquivos, mas exibe uma mensagem pop-up informando que o dispositivo foi infectado e incentivando o usuário a baixar rapidamente um produto ou serviço para resolver o problema. O scareware aproveita-se do medo que o ransomware criou entre indivíduos e organizações.

Práticas recomendadas para proteção contra ransomware

Para se defender contra os diversos tipos de infecção por ransomware, as equipes de segurança devem implementar uma abordagem em várias camadas para proteção e remoção de ransomware.

- Soluções antiransomware, antivírus e antimalware detectam e removem ransomware.

- A tecnologia de filtragem de e-mails bloqueia e-mails de phishing e anexos maliciosos.

- Os firewalls bloqueiam o acesso não autorizado às redes e filtram o tráfego malicioso.

- Backups frequentes permitem que as organizações restaurem os dados das vítimas sem pagar resgate.

- A proteção de ponto de extremidade fornece firewalls e recursos de detecção e resposta em dispositivos individuais.

- O gerenciamento ideal de patches mantém o software e os sistemas operacionais atualizados para evitar ataques que exploram vulnerabilidades no software e no hardware.

- O treinamento em conscientização sobre segurança ajuda usuários e funcionários a identificar possíveis ciberataques, e-mails de spam perigosos e técnicas de engenharia social, ao mesmo tempo em que desenvolve bons hábitos de segurança que podem prevenir ataques de ransomware.

- Os planos de resposta a incidentes permitem uma ação coordenada imediatamente após a detecção do ransomware. Isso deve envolver a notificação de órgãos de aplicação da lei, como o FBI.