Os indicadores de comprometimento (IOCs) incluem incapacidade de acessar o sistema operacional devido à criptografia MBR, a presença de uma nota de resgate na reinicialização do sistema, tráfego incomum relacionado a explorações SMB e arquivos associados à carga útil do Petya.

O ransomware Petya é uma família de malware particularmente virulento que bloqueia o acesso a sistemas de computador até que a vítima pague um resgate. Em contraste com outros tipos de ransomware que criptografam arquivos individuais em discos rígidos e servidores, o Petya visa os sistemas operacionais Microsoft Windows para criptografar o MBR (Master Boot Record) e a MFT (Master File Table), impedindo que os computadores façam a inicialização.

Embora não se saiba exatamente quem está por trás do ransomware Petya, os analistas atribuem os ataques cibernéticos aos cibercriminosos que buscam ganho financeiro por pagamentos de resgate. O ransomware Petya foi detectado originalmente em 2016.

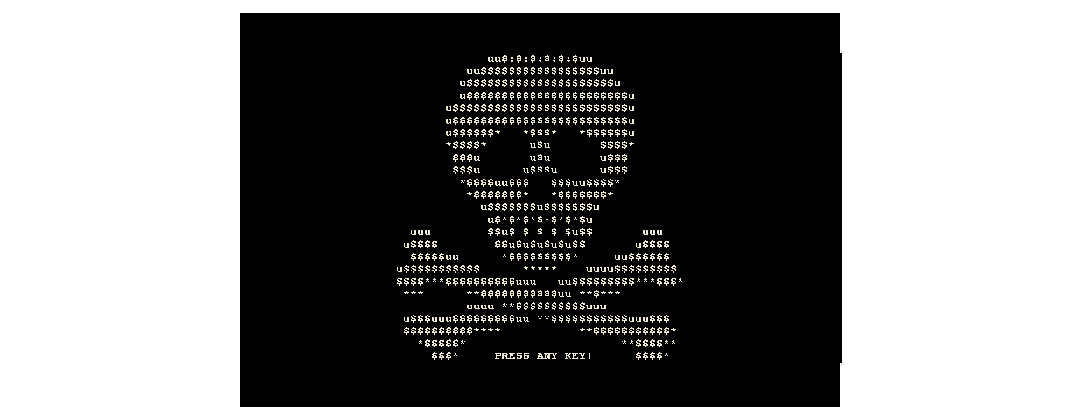

An example of a Petya ransomware notice that appears on victims’ computer screens

An example of a Petya ransomware notice that appears on victims’ computer screens

O que é ransomware NotPetya?

Em 2017, uma nova variante do Petya começou a infectar organizações em todo o mundo. Por se assemelhar ao Petya com algumas diferenças significativas, essa nova variedade de ransomware foi apelidada de NotPetya por especialistas em cibersegurança. Ela usou a mesma vulnerabilidade EternalBlue vista anteriormente no ataque de ransomware WannaCry .

Embora o NotPetya originalmente parecesse ser ransomware, descobriu-se mais tarde que essa nova variante funcionava mais como um limpador que criptografava arquivos, mas não oferecia chance de recuperação, já que os links para pagamento na nota de resgate eram falsos. O malware Wiper foi projetado para destruir ou corromper dados, não coletar resgate.

Como os ataques altamente destrutivos NotPetya visavam originalmente empresas na Ucrânia, os analistas de pesquisas de segurança acreditam que a cepa NotPetya pode ter sido iniciada por hackers patrocinados pelo estado com a aprovação do governo russo.

O malware se espalhou rapidamente pela Europa, afetando organizações explorando vulnerabilidades em sistemas Windows desatualizados. Um dos ataques NotPetya mais sofisticados ocorreu na empresa global de navegação Maersk.

O NotPetya diferiu do Petya nas técnicas de propagação. O NotPetya explorou empresas ucranianas com um mecanismo de atualização do software de contabilidade Medoc, ou M.E.Doc. As técnicas de propagação adicionais incluíram backdoors e o uso da ferramenta Mimikatz usada para roubar as credenciais do Windows de um usuário. O NotPetya também se propagou transformando ferramentas legítimas, como PsExec e WMI (Windows Management Instrumentation) em Cavalos de Troia.

Como as infecções acontecem

O ransomware Petya se espalha principalmente por e-mails de phishing com anexos mal-intencionados. Esses podem incluir e-mails para os departamentos de Recursos Humanos com inscrições falsas de emprego.

Como funciona o ransomware Petya

O ransomware Petya substitui o MBR por um código mal-intencionado que criptografa o sistema de arquivos do disco rígido. Em seguida, ele exibe uma nota de resgate após o sistema ser reiniciado, exigindo um pagamento de resgate em bitcoin em troca de uma chave de descriptografia.

Como evitar infecções pelo ransomware Petya

A prevenção de ransomware como Petya e NotPetya requer que as equipes de TI e segurança implantem vários níveis de ferramentas anti-ransomware e defesas de cibersegurança . Entre elas estão:

- Atualizações e patches para sistemas operacionais e software: atualizações e patches regulares podem ajudar a eliminar as vulnerabilidades exploradas por ataques de ransomware. As equipes de TI devem prestar atenção especialmente aos patches para vulnerabilidades como o EternalBlue e desativar protocolos desatualizados, como o SMBv1.

- Produtos de cibersegurança: tecnologias como firewalls, Sistema de Prevenção de Invasão (IPS), DNS e filtros de rede, listas de permissões de aplicações e soluções Zero Trust ajudam a bloquear ameaças e identificar atividades potencialmente suspeitas.

- Tecnologia antivírus e antimalware: essas soluções fornecem proteção em tempo real contra malware e explorações.

- Backups: manter cópias de backup de arquivos importantes pode ajudar as organizações a se recuperarem mais rapidamente após um ataque de ransomware Petya. Além dos backups frequentes, as equipes de TI devem manter uma cópia dos arquivos em um backup off-line para evitar infecções por malware e ransomware.

- Treinamento: o treinamento de conscientização sobre segurança instrui os funcionários sobre como identificar ataques de phishing e sobre hábitos de segurança que podem ajudar a evitar ataques como o ransomware Petya.

- Filtragem de e-mails: verificar e-mails em busca de malware e links mal-intencionados e bloquear possíveis anexos mal-intencionados pode impedir que o ransomware Petya chegue aos usuários finais.

- Gerenciamento robusto de identidade e acesso: a adoção de defesas centradas em identidade permite que as organizações com ambientes de TI altamente distribuídos evitem o acesso não autorizado por hackers que buscam espalhar malware e ransomware.

Como remover ransomware Petya

As equipes de TI e segurança podem remover o código Petya em várias etapas.

- Isolamento: as equipes de TI devem isolar os sistemas infectados de outras partes da rede para evitar que a infecção se espalhe.

- Identificação: identificar corretamente a cepa do ransomware é essencial para determinar a melhor maneira de erradicar a infecção e localizar possíveis ferramentas de descriptografia.

- Remoção: as equipes de TI podem usar ferramentas especializadas para limpar unidades afetadas, remover kits de exploração e corrigir vulnerabilidades que os invasores possam ter usado para reinstalar o ransomware.

- Recuperação: os arquivos afetados podem ser restaurados usando uma cópia de backup limpa.

- Contato: a coordenação com as autoridades policiais pode ajudar a rastrear os círculos de crime cibernético responsáveis por ataques de ransomware.

Perguntas frequentes

O EternalBlue é uma exploração de vulnerabilidade desenvolvida e roubada da Agência Nacional de Segurança (NSA) dos EUA. O EternalBlue explora uma falha nos protocolos de rede do Windows e permite que os invasores executem código em um ambiente de TI alvo para obter controle sobre o sistema.

O termo Petya é derivado do nome de um satélite soviético carregado de armas no filme GoldenEye de James Bond.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, a escala e a experiência líderes do setor necessárias para expandir seus negócios com confiança.