企業環境では、多要素認証、定期的なソフトウェアアップデート、継続的なネットワーク監視などの強力なアクセス制御手段を適用することで、バックドア攻撃のリスクを軽減できます。エンドポイント防御ソリューションとマルウェア対策ツールを導入することで、バックドアの悪用を検知して防止することもできます。

この記事では、バックドア攻撃とは何か、その仕組みについて説明するとともに、それらを検知して発生を防止する方法についても説明します。また、バックドア攻撃が成功した場合の潜在的な影響についても考察し、デバイスをそれらから保護する方法について実用的なアドバイスを提供します。この記事では、このような悪性サイバー攻撃がもたらすリスクを理解し、攻撃から身を守る方法について説明します。

バックドア攻撃は、攻撃者がコンピューターシステムやネットワークに不正に侵入することを可能にします。これらの攻撃は、脆弱なパスワード、ユーザーのミス、誤った設定を悪用してアクセス権を取得します。悪性の個人が情報を盗み、悪性のソフトウェアを埋め込み、システムをリモートで操作するために使用する場合があります。

バックドア攻撃の主な脅威は、できるだけ長く検知されないことを目的としていることです。他の形態のサイバー脅威とは異なり、システムの弱点を悪用することはありません。その代わり、隠されたまま、永続的なエントリーを保持するように作成されているため、手遅れになるまで発見することは困難です。

バックドア攻撃を受けると、壊滅的な悪影響が生じる可能性があります。金融データや顧客レコードなどの機密データへの不正なアクセスを個人に許可することができます。さらに、有害なソフトウェアが侵入し、検知されないまま攻撃者にシステムをリモートで制御される可能性もあります。

そのため、個人や企業は、バックドア攻撃の仕組みと、被害を受けることから身を守る方法を理解する必要があります。さらに、企業は、このような攻撃の標的となる可能性を最小限に抑えるために、堅牢なセキュリティ対策に多額の投資を行う必要があります。バックドア攻撃に必要なもの、そのメカニズム、防止方法を徹底的に理解することで、悪性の侵入者からシステムを保護するために必要な知識を得ることができます。

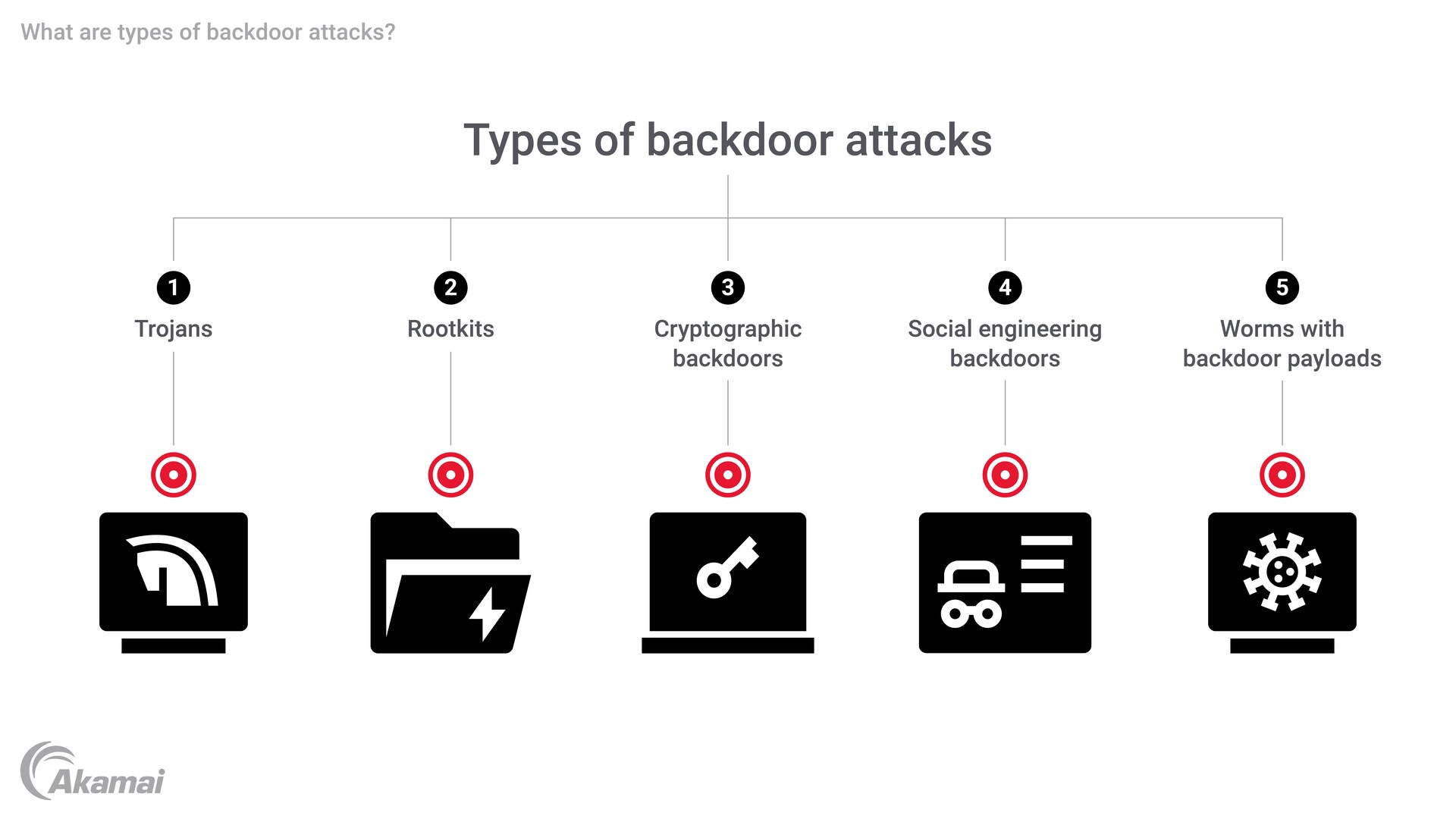

バックドア攻撃の種類

攻撃者は、トロイの木馬、ルートキット、暗号化の脆弱性、ソーシャルエンジニアリング、ワームなど、複数の手法を使用してバックドア攻撃を実行できます。

1.トロイの木馬

トロイの木馬は、攻撃者がシステムに侵入するために使用する最も一般的な方法の1つです。正当なソフトウェアになりすまし、フィッシングメール、悪性のWebサイト、ソフトウェアのダウンロードを通じてユーザーを騙してインストールさせます。トロイの木馬をインストールすると、攻撃者は侵害されたシステムにリモートアクセスできるようになり、検知されることなくデータの窃盗、監視、システムの制御を実行できます。悪名高い例として、Zeusのトロイの木馬があります。このトロイの木馬は、特に銀行から金融情報を盗むために使用されています。トロイの木馬ベースのバックドア攻撃を防止するためには、高度なエンドポイント保護および侵入検知システムを実装し、ユーザーがフィッシングの試みや悪性ソフトウェアを特定できるように従業員トレーニングを定期的に実施する必要があります。

2.ルートキット

ルートキットは、攻撃者がシステムへの検知されない長期的なアクセスを維持するために使用するステルスツールです。悪性のプロセスやファイルを標準的な監視ツールから隠すことで、攻撃者が隠れたままシステムを制御できるようにします。多くの場合、ルートキットは脆弱性を介して、または他のマルウェアの一部としてインストールされ、Stuxnetによってドロップされたルートキットに見られるように、深い侵入を可能にします。このルートキットは、産業用制御システムに対する高度なサイバー攻撃に使用されます。ルートキットベースのバックドア攻撃を防止するためには、セキュアブートメカニズムの使用、カーネルの整合性チェックの実装、セキュリティ・スキャン・ツールの定期的な更新により、ルートキットが大規模な損害を受ける前に検知されるようにします。

3.暗号化バックドア

暗号化バックドアは、暗号化アルゴリズムの脆弱性を悪用します。攻撃者は暗号化を回避し、復号キーを必要とせずに機微な情報にアクセスできます。このような脆弱性は、暗号化アルゴリズムの開発中に意図的に挿入されたり、後で発見されて悪用されたりする可能性があります。よく知られている例として、Dual_EC_DRBGがあります。これは、暗号化された通信への不正アクセスを許可したとされる侵害されたアルゴリズムです。暗号化バックドア攻撃を防止するためには、広く監査されたオープンソースの暗号ライブラリに依存し、新たな脆弱性について常に情報を得て、パッチやアップデートを迅速に適用する必要があります。

4.ソーシャルエンジニアリングのバックドア

ソーシャルエンジニアリングのバックドアは、人間のふるまいを操作してシステムに不正アクセスします。攻撃者は、なりすましなどの手法を使用して、ユーザーをだまして認証情報を公開させたり、マルウェアをダウンロードさせたり、システムへのアクセスを提供したりします。典型的な例として、フィッシング攻撃があります。この攻撃では、攻撃者は正当なソースを模倣するように設計された不正な電子メールを送信し、ユーザーに機微な情報を渡したり、マルウェアをインストールしたりします。このような攻撃を防ぐために、ソーシャルエンジニアリングの手法を認識し、多要素認証(MFA)を実装するための従業員向けの定期的なトレーニングを実施することが、バックドア侵入のリスクを軽減するための重要な手順です。

5.バックドアペイロードを備えたワーム

ワームは、ユーザーの操作を必要とせずにネットワーク全体に拡散できる自己複製マルウェアであり、多くの場合、攻撃者に複数のシステムへのリモートアクセスを許可するバックドアペイロードを担います。その代表的な例がWannaCryワームです。このワームは、ネットワーク全体に拡散し、脆弱性を悪用してランサムウェアをインストールしながら、さらなる悪用のためにバックドアを残します。ワームによるバックドアアクセスを防止するためには、堅牢なファイアウォール設定を使用してネットワークアクセスを制限し、すべてのシステムが最新のセキュリティパッチ(特に既知の脆弱性)を適用して最新の状態になるようにする必要があります。

堅牢な認証システムやタイムリーなソフトウェアアップデートなど、効果的なセキュリティ対策を実装するためには、個人や組織がさまざまなタイプのバックドア攻撃について知識を持つことが重要です。潜在的なリスクについて情報を得ることは、バックドア攻撃によるデバイスの侵入を防ぐために不可欠です。

バックドア攻撃とランサムウェア

バックドア攻撃は、多くの場合、ランサムウェアの展開の前兆となります。攻撃者はバックドアを確立すると、システムにランサムウェアを配信し、重要なファイルを暗号化して、リリースのための身代金を要求できます。そのため、ランサムウェアからシステムを保護するためには、バックドア攻撃の防止と検知が不可欠です。

アクティブなバックドアを持つ侵害されたシステムは、ランサムウェア攻撃のリスクが高くなります。攻撃者は検知されないバックドアを使用してシステムを大規模な暗号化に備え、組織が対応する前に広範な損害を与える可能性があります。

バックドア攻撃を検知する方法

バックドア攻撃は、気づかれないように設計されていますが、特定の対策を講じることで、特定して阻止できます。バックドア攻撃を認識する最も効果的な方法は、システムアクティビティを監視して異常なアクションがないか確認することです。これには、予期しないポップアップ、不慣れなプログラムの実行、ファイルやディレクトリの変更など、不正なユーザーを示す可能性のあるシステムの速度やふるまいの変化に注意を払うことが含まれます。

マルウェア対策ツールやウイルス対策ツールを使用して定期的にスキャンすることで、ネットワークやデバイスに存在する悪性コードを明らかにし、バックドア攻撃を検知できます。また、Webサーバーのログを定期的にチェックして、異常なログイン試行や未知のIPアドレスからのリクエストなど、バックドアアクセスの試みの兆候がないか確認することも重要です。また、ファイアウォール設定を頻繁に見直して、不正な接続が許可されていないことを確認する必要があります。さらに、攻撃者が古いバージョンの既知の脆弱性を悪用しないようにするためには、すべてのソフトウェアとオペレーティングシステムを最新のセキュリティパッチで最新の状態に保つ必要があります。

バックドア攻撃の防止

バックドア攻撃を防止することで、システムとネットワークをサイバー犯罪者から保護することが重要です。ユーザーは、デバイスを保護し、攻撃者から防御するために事前対応型の対策を講じる必要があります。

バックドア攻撃を効果的に防止するためには、ネットワーク管理者がシステムアクティビティを常に監視して異常なアクションがないか確認することが重要です。これは、マルウェア対策プログラムやウイルス対策プログラムを使用して定期的にスキャンを実行し、予期しないネットワークトラフィックを検査することで実現できます。さらに、ファイアウォール設定を定期的に評価して、不要なポートやサービスがアクセスできる状態にならないようにする必要があります。

ユーザーは、ソフトウェアやオペレーティングシステムを定期的に更新し、最新のセキュリティパッチやアップデートを適用する必要があります。これにより、悪性の個人が標的にする可能性のある潜在的な弱点に効果的に対処できます。さらに、厳格なパスワードガイドラインを適用し、二要素認証を使用することで、潜在的な攻撃者を抑止できます。

個人や組織は、バックドア攻撃からデバイスをプロアクティブに保護する必要があります。これは、システムアクティビティを一貫して監視し、ソフトウェアを定期的に更新し、強力なパスワードを設定して二要素認証対策を利用し、Webサーバーのログに攻撃の兆候がないか定期的にチェックし、ファイアウォールを使用して不要なポートやサービスを制限することで実現できます。これらの予防策により、バックドアを悪用しようとする悪意のある個人から効果的に保護できます。

機械学習とバックドア検知

機械学習は、サイバーセキュリティ、特にバックドア攻撃などの高度な脅威を検知する上で不可欠なツールになりつつあります。従来の検知方法では、新しいバックドアや未知のバックドアを特定できないことがよくあります。しかし、機械学習アルゴリズムは、膨大なシステムデータやネットワークデータを分析し、不正アクセスを示す可能性のあるパターンを認識するように学習できます。

機械学習を活用したセキュリティツールを導入することで、組織は異常をリアルタイムで検知し、バックドアが長期にわたって隠れ続けるのを防ぐことができます。これらのツールは、履歴データを分析して異常なふるまいにフラグを付けることができ、潜在的なバックドア攻撃に対する応答時間を短縮できます。

よくある質問

ハッカーは、ソフトウェアの弱点を悪用したり、ユーザーを騙して不正アクセスを許可する悪性プログラム(トロイの木馬など)をインストールさせたりすることで、バックドアからアクセスします。場合によっては、ハッカーが古いソフトウェアや脆弱なパスワードなど、既存の脆弱性を悪用して、システムにバックドアを設置することもあります。

バックドア攻撃はシステムへの不正アクセスをもたらしますが、ランサムウェアはファイルを暗号化してリリースの支払いを要求するマルウェアの一種です。バックドアはランサムウェア展開のエントリーポイントとして機能するため、攻撃者は検知されずにシステムにアクセスし、後でランサムウェアを起動できます。

機械学習は、ネットワークとシステムのふるまいをリアルタイムで分析し、不正アクセスを示す異常なパターンを特定することで、バックドア検知を強化します。このプロアクティブなアプローチにより、セキュリティツールは、重大な損害を引き起こす前に、未知の脅威を検知して対応できます。

バックドア攻撃は危険です。ハッカーが通常のセキュリティプロトコルをバイパスし、機微な情報に気づかれずにアクセスできるようにするからです。内部に侵入すると、気付かれることなく金融情報、個人データ、企業秘密を盗むことができ、深刻な財務的損失や評判の失墜につながる可能性があります。

Akamai が選ばれる理由

Akamai は、オンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。当社の市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームによって、あらゆる場所でエンタープライズデータとアプリケーションを保護する多層防御を利用いただけます。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散化されたプラットフォームで高いパフォーマンスとコストを実現しています。多くのグローバル企業が、ビジネスの成長に必要な業界最高レベルの信頼性、拡張性、専門知識を提供できる Akamai に信頼を寄せています。