Los entornos corporativos pueden reducir el riesgo de ataques de puerta trasera mediante la aplicación de medidas de control de acceso sólidas, como la autenticación multifactorial, las actualizaciones de software periódicas y la supervisión continua de la red. La implementación de soluciones de protección de puestos finales y herramientas antimalware también ayuda a detectar y prevenir los ataques de puerta trasera.

En este artículo exploraremos qué son los ataques de puerta trasera y cómo funcionan, así como las formas de detectarlos y evitar que se produzcan. También analizaremos las posibles consecuencias de un ataque de puerta trasera con éxito y ofreceremos algunos consejos prácticos sobre cómo proteger sus dispositivos contra ellos. Al leer este artículo, comprenderá los riesgos que plantean estos ciberataques maliciosos y aprenderá a protegerse de ellos.

Un ataque de puerta trasera permite que un atacante obtenga una entrada no autorizada a un sistema informático o a una red. Estos ataques explotan contraseñas débiles, errores de usuario y ajustes incorrectos para obtener acceso. Pueden ser empleados por personas maliciosas para robar información, implantar software malicioso o manipular el sistema de forma remota.

La principal amenaza de los ataques de puerta trasera reside en su objetivo de permanecer sin ser detectados durante el mayor tiempo posible. A diferencia de otras formas de ciberamenazas, no dependen de la explotación de las debilidades del sistema. En su lugar, se crean para permanecer ocultos y mantener una entrada duradera, lo que hace difícil descubrirlos hasta que es demasiado tarde.

Las consecuencias de un ataque de puerta trasera pueden ser catastróficas. Puede conceder a personas no autorizadas acceso a datos confidenciales, como datos financieros y registros de clientes. Además, puede provocar la infiltración de software dañino y dar al atacante un control remoto no detectado del sistema.

Por lo tanto, las personas y las empresas deben comprender el funcionamiento de los ataques de puerta trasera y las formas en que pueden protegerse de ser víctimas de ellos. Además, las empresas deben realizar una inversión significativa en medidas de seguridad sólidas para minimizar la posibilidad de ser objeto de dichos ataques. Al comprender a fondo lo que implica un ataque de puerta trasera, sus mecanismos y las formas de prevenirlo, tendrá los conocimientos necesarios para proteger sus sistemas contra estos infiltrados maliciosos.

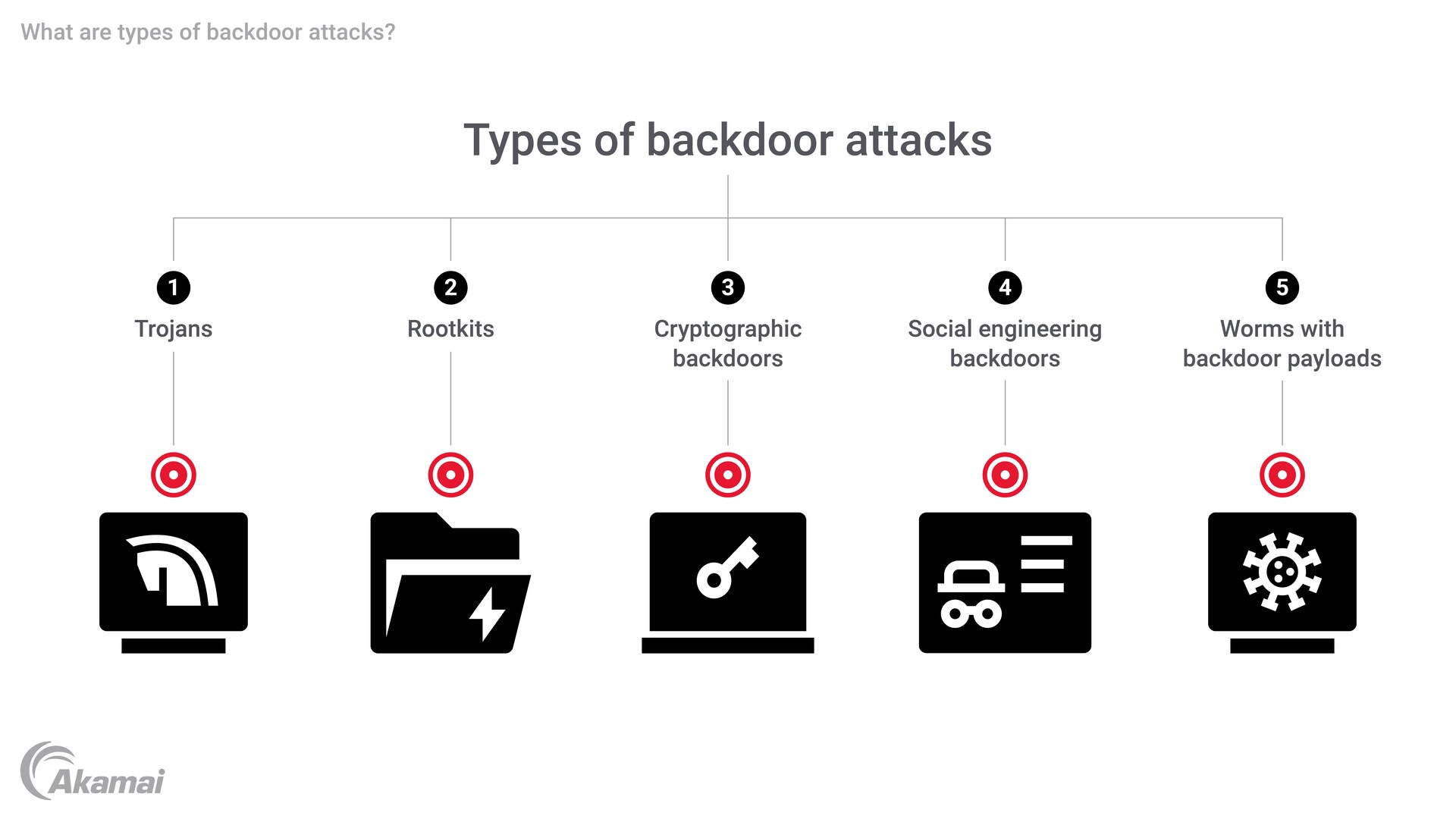

Tipos de ataques de puerta trasera

Los atacantes pueden emplear varios métodos, como troyanos, rootkits, vulnerabilidades criptográficas, ingeniería social y gusanos, para llevar a cabo un ataque de puerta trasera.

1. Troyanos

Los troyanos son uno de los métodos más comunes que utilizan los atacantes para infiltrarse en los sistemas. Disfrazados de software legítimo, engañan a los usuarios para que se instalen mediante correos electrónicos de phishing, sitios web maliciosos o descargas de software. Una vez instalados, los troyanos proporcionan a los atacantes acceso remoto al sistema comprometido, lo que les permite llevar a cabo el robo de datos, la vigilancia o el control del sistema sin detectarlos. Un ejemplo notorio es el Troyano Zeus, que se ha utilizado para robar información financiera, particularmente de instituciones bancarias. La prevención de los ataques de puerta trasera basados en troyanos requiere la implementación de sistemas avanzados de protección de terminales y detección de intrusiones, así como la realización de cursos de formación periódicos para los empleados con el fin de ayudar a los usuarios a identificar los intentos de phishing y el software malicioso.

2. Rootkits

Los rootkits son otra herramienta sigilosa que utilizan los atacantes para mantener un acceso no detectado a largo plazo a los sistemas. Trabajan ocultando procesos o archivos maliciosos de las herramientas de supervisión estándar, lo que permite a los atacantes controlar un sistema mientras permanecen ocultos. A menudo instalados a través de vulnerabilidades o como parte de otro malware, los rootkits pueden permitir una infiltración profunda, como se ve en el rootkit de Stuxnetutilizado en sofisticados ciberataques a sistemas de control industrial. La prevención de ataques de puerta trasera basados en rootkit implica el uso de mecanismos de arranque seguro, la implementación de comprobaciones de integridad del núcleo y la actualización periódica de las herramientas de análisis de seguridad para garantizar que los rootkits se detectan antes de que puedan causar daños importantes.

3. Puertas traseras criptográficas

Las puertas traseras criptográficas aprovechan las vulnerabilidades de los algoritmos de cifrado, lo que permite a los atacantes omitir el cifrado y obtener acceso a información confidencial sin necesidad de la clave de descifrado. Estas vulnerabilidades pueden insertarse intencionadamente durante el desarrollo de un algoritmo de cifrado o descubrirse y explotarse más adelante. Un ejemplo bien conocido es el Dual_EC_DRBG, un algoritmo comprometido que supuestamente permitía el acceso no autorizado a las comunicaciones cifradas. Para evitar los ataques criptográficos de puerta trasera, las organizaciones deben confiar en bibliotecas criptográficas de código abierto y ampliamente auditadas, y mantenerse informadas sobre las vulnerabilidades emergentes, aplicando parches y actualizaciones con rapidez.

4. Puertas traseras de ingeniería social

Las puertas traseras de ingeniería social manipulan el comportamiento humano para obtener acceso no autorizado a los sistemas. Los atacantes utilizan tácticas como la suplantación u otras formas de engaño para engañar a los usuarios para que revelen credenciales, descarguen malware o proporcionen acceso a los sistemas. Un ejemplo clásico es un ataque de phishing, en el que los atacantes envían correos electrónicos fraudulentos diseñados para imitar fuentes legítimas, lo que incita a los usuarios a entregar información confidencial o a instalar malware. Para protegerse contra estos ataques, la capacitación regular de los empleados en la identificación de técnicas de ingeniería social y la implementación de la autenticación de multifactorial (MFA) son pasos críticos para reducir el riesgo de estas infiltraciones por la puerta trasera.

5. Gusanos con cargas de puerta trasera

Los gusanos son malware autorreplicante que se puede propagar por las redes sin necesidad de que el usuario realice ninguna acción, y a menudo llevan cargas de trabajo en la puerta trasera que permiten a los atacantes acceder de forma remota a varios sistemas. Un buen ejemplo es el gusano WannaCry, que se extiende por las redes, explotando las vulnerabilidades e instalando ransomware, dejando puertas traseras para un mayor aprovechamiento. Para evitar que los gusanos obtengan acceso de puerta trasera, las organizaciones deben utilizar configuraciones de cortafuegos sólidas para limitar el acceso a la red y garantizar que todos los sistemas estén actualizados con los parches de seguridad más recientes, especialmente para las vulnerabilidades conocidas.

Es fundamental que las personas y las organizaciones conozcan los diferentes tipos de ataques de puerta trasera para implementar medidas de seguridad eficaces, como sistemas de autenticación sólidos y actualizaciones de software oportunas. Estar informado sobre los posibles riesgos es vital para evitar que los dispositivos se infiltren a través de ataques de puerta trasera.

Ataques de puerta trasera y ransomware

Los ataques de puerta trasera suelen ser precursores del despliegue de ransomware. Una vez que los atacantes establecen una puerta trasera, pueden introducir ransomware en el sistema, cifrando archivos críticos y exigiendo un rescate por su liberación. Por este motivo, prevenir y detectar ataques de puerta trasera es esencial para proteger los sistemas contra el ransomware.

Un sistema comprometido con una puerta trasera activa tiene un alto riesgo de sufrir ataques de ransomware. Los atacantes pueden utilizar la puerta trasera no detectada para preparar el sistema para el cifrado a gran escala, lo que provoca daños generalizados antes de que la organización pueda responder.

Cómo detectar un ataque de puerta trasera

Los ataques de puerta trasera están diseñados para que no pasen desapercibidos, pero mediante la implementación de ciertas medidas, se pueden identificar y detener. El método más eficaz para reconocer un ataque de puerta trasera es supervisar la actividad del sistema en busca de acciones inusuales. Esto incluye estar alerta ante cualquier cambio en la velocidad o el comportamiento del sistema que pueda indicar un usuario no autorizado, como ventanas emergentes inesperadas, programas desconocidos en ejecución o modificaciones en archivos y directorios.

La realización de análisis rutinarios con herramientas antimalware y antivirus puede ayudar a detectar ataques de puerta trasera al revelar cualquier código malicioso presente en la red o el dispositivo. También es importante comprobar regularmente los registros del servidor web para detectar cualquier signo de intento de acceso por puerta trasera, como intentos de inicio de sesión inusuales o solicitudes de direcciones IP desconocidas. La configuración del firewall también se debe revisar con frecuencia para garantizar que no se permiten conexiones no autorizadas. Además, es necesario mantener todo el software y los sistemas operativos actualizados con los parches de seguridad más recientes para evitar que los atacantes aprovechen las vulnerabilidades conocidas en versiones obsoletas.

Prevención de un ataque de puerta trasera

Es fundamental proteger los sistemas y las redes de los ciberdelincuentes mediante la prevención de los ataques de puerta trasera. Los usuarios deben tomar medidas proactivas para proteger sus dispositivos y defenderse de agentes maliciosos.

Para evitar de forma eficaz un ataque de puerta trasera, es importante que los administradores de red supervisen de forma coherente la actividad del sistema en busca de acciones inusuales. Esto se puede lograr realizando análisis periódicos con programas antivirus y antimalware, así como examinando cualquier tráfico de red inesperado. Además, la configuración del cortafuegos se debe evaluar periódicamente para evitar que se puedan acceder a puertos y servicios innecesarios.

Los usuarios deben asegurarse de que actualizan regularmente el software y los sistemas operativos con los parches y actualizaciones de seguridad más recientes. Esto puede abordar de manera efectiva cualquier posible debilidad que pueda ser aprovechada por individuos maliciosos. Además, la aplicación de directrices estrictas sobre contraseñas y el uso de la autenticación de dos factores pueden servir de disuasión para los posibles atacantes.

Las personas y las organizaciones deben proteger de forma proactiva sus dispositivos contra los ataques de puerta trasera. Esto se puede lograr mediante la supervisión constante de las actividades del sistema, la actualización periódica del software, la configuración de contraseñas seguras y el uso de medidas de autenticación de dos factores, la comprobación periódica de los registros del servidor web para detectar posibles ataques y el uso de cortafuegos para restringir puertos y servicios innecesarios. Estas precauciones pueden proteger eficazmente contra personas maliciosas que intentan explotar una puerta trasera.

Aprendizaje automático y detección de puerta trasera

El aprendizaje automático se está convirtiendo en una herramienta esencial en la ciberseguridad, especialmente en la detección de amenazas avanzadas, como los ataques a puertas traseras. Los métodos de detección tradicionales a menudo no identifican puertas traseras nuevas o desconocidas. Sin embargo, los algoritmos de aprendizaje automático pueden analizar grandes cantidades de datos del sistema y de la red, aprendiendo a reconocer patrones que pueden indicar un acceso no autorizado.

Al implementar herramientas de seguridad basadas en el aprendizaje automático, las organizaciones pueden detectar anomalías en tiempo real, lo que evita que las puertas traseras permanezcan ocultas durante largos periodos de tiempo. Estas herramientas pueden analizar datos históricos para detectar comportamientos inusuales, lo que permite tiempos de respuesta más rápidos a posibles ataques de puerta trasera.

Preguntas frecuentes

Los hackers obtienen acceso a través de puertas traseras explotando las debilidades del software o engañando a los usuarios para que instalen programas maliciosos (como troyanos) que conceden acceso no autorizado. En algunos casos, los hackers pueden aprovechar vulnerabilidades preexistentes, como software obsoleto o contraseñas débiles, para instalar una puerta trasera en el sistema.

Un ataque de puerta trasera proporciona acceso no autorizado a un sistema, mientras que el ransomware es una forma de malware que cifra los archivos y exige el pago por su liberación. Una puerta trasera puede servir como punto de entrada para la instalación de ransomware, lo que permite a los atacantes acceder a los sistemas sin ser detectados y lanzar ransomware más tarde.

El aprendizaje automático mejora la detección de puertas traseras mediante el análisis del comportamiento de la red y del sistema en tiempo real, identificando patrones inusuales que indican un acceso no autorizado. Este enfoque proactivo permite que las herramientas de seguridad detecten y respondan a amenazas desconocidas antes de que puedan causar daños importantes.

Los ataques de puerta trasera son peligrosos porque permiten a los hackers eludir los protocolos de seguridad habituales y obtener acceso no detectado a datos confidenciales. Una vez dentro, pueden robar información financiera, datos personales o secretos comerciales sin que se les note, lo que puede provocar graves daños financieros y a la reputación.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.