Les environnements d'entreprise peuvent réduire le risque d'attaques par porte dérobée en appliquant des mesures de contrôle d'accès strictes, telles que l'authentification multifactorielle, les mises à jour logicielles régulières et la surveillance continue du réseau. Le déploiement de solutions de protection des points de terminaison et d'outils de protection contre les programmes malveillants permet également de détecter et de prévenir les failles d'exploitation par porte dérobée.

Dans cet article, nous explorerons ce que sont les attaques par porte dérobée et leur fonctionnement, ainsi que les moyens de les détecter et de les empêcher de se produire. Nous examinerons également les conséquences potentielles d'une attaque par porte dérobée réussie et proposerons quelques conseils pratiques sur la façon de protéger vos terminaux contre ces attaques. En lisant cet article, vous comprendrez les risques posés par ces cyberattaques malveillantes et apprendrez comment vous en protéger.

Une attaque par porte dérobée permet à un attaquant d'accéder sans autorisation à un système informatique ou à un réseau. Ces attaques exploitent les mots de passe faibles, les erreurs des utilisateurs et les paramètres incorrects pour obtenir l'accès. Ils peuvent être employés par des personnes malveillantes pour voler des informations, implanter des logiciels malveillants ou manipuler le système à distance.

La principale menace des attaques par porte dérobée réside dans leur objectif de rester indétectable aussi longtemps que possible. Contrairement à d'autres formes de cybermenaces, elles ne reposent pas sur l'exploitation des faiblesses du système. Au lieu de cela, elles sont créées pour rester dissimulées et conserver une entrée durable, ce qui rend difficile leur découverte jusqu'à ce qu'il soit trop tard.

Les conséquences d'une attaque par porte dérobée peuvent être préjudiciables. Elle peut accorder à des personnes non autorisées l'accès à des données confidentielles, telles que les données financières et les dossiers des clients. En outre, cela peut entraîner l'infiltration de logiciels nuisibles et permettre au pirate de contrôler à distance le système sans être détecté.

Par conséquent, les individus et les entreprises doivent comprendre le fonctionnement des attaques par porte dérobée et les moyens par lesquels ils peuvent se protéger contre les attaques par porte dérobée. En outre, les entreprises doivent investir considérablement dans des mesures de sécurité robustes afin de minimiser la possibilité d'être la cible de telles attaques. En comprenant parfaitement ce qu'implique une attaque par porte dérobée, ses mécanismes et les moyens de la prévenir, vous disposerez des connaissances nécessaires pour protéger vos systèmes contre ces infiltrateurs malveillants.

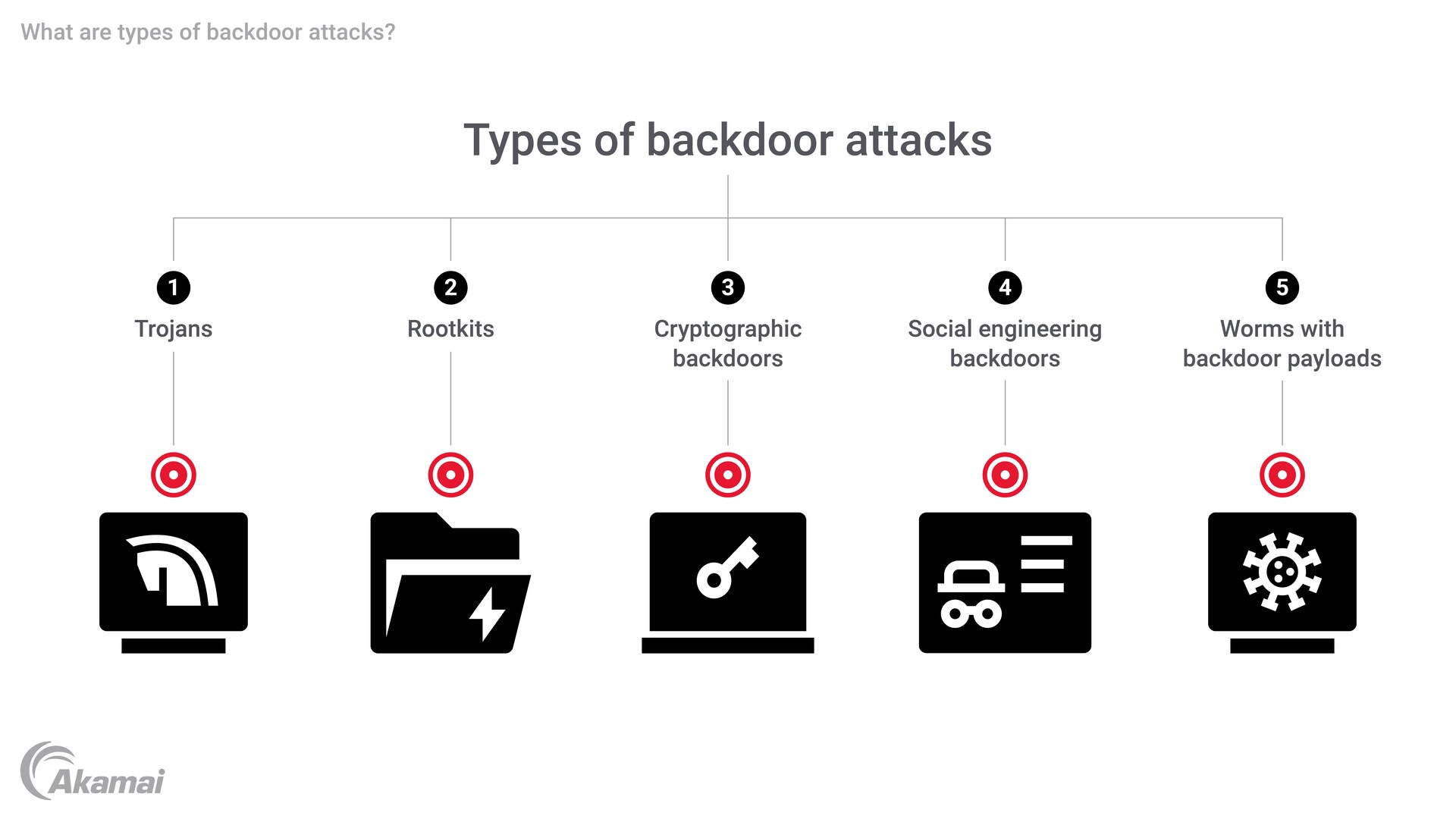

Types d'attaques par porte dérobée

Les attaquants peuvent utiliser plusieurs méthodes, telles que des chevaux de Troie, des rootkits, des vulnérabilités cryptographiques, de l'ingénierie sociale et des vers, pour mener une attaque par porte dérobée.

1. Chevaux de Troie

Les chevaux de Troie sont l'une des méthodes les plus courantes utilisées par les attaquants pour infiltrer les systèmes. Déguisés en logiciels légitimes, ils incitent les utilisateurs à les installer par le biais d'un e-mail d'hameçonnage, de sites Web malveillants ou de téléchargements de logiciels. Une fois installés, les chevaux de Troie fournissent aux pirates un accès à distance au système compromis, ce qui leur permet d'effectuer le vol de données, la surveillance ou le contrôle du système sans détection. Le cheval de Troie Zeus, qui a été utilisé pour voler des informations financières, en particulier auprès d'institutions bancaires, en est un exemple notoire. La prévention des attaques par porte dérobée basées sur des chevaux de Troie nécessite la mise en œuvre de systèmes avancés de protection des points de terminaison et de détection des intrusions, ainsi que la formation régulière des employés pour aider les utilisateurs à identifier les tentatives d'hameçonnage et les logiciels malveillants.

2. Rootkits

Les rootkits sont un autre outil furtif utilisé par les pirates pour maintenir un accès à long terme et non détecté aux systèmes. Ils dissimulent les processus ou les fichiers malveillants des outils de surveillance standard, ce qui permet aux attaquants de contrôler un système tout en restant cachés. Souvent installés par le biais de vulnérabilités ou dans le cadre d'autres logiciels malveillants, les rootkits peuvent permettre une infiltration en profondeur, comme le montre le rootkit abandonné par Stuxnet, utilisé dans des cyberattaques sophistiquées contre les systèmes de contrôle industriel. La prévention des attaques par porte dérobée basées sur les rootkits implique l'utilisation de mécanismes de démarrage sécurisés, la mise en œuvre de contrôles d'intégrité du noyau et la mise à jour régulière des outils d'analyse de sécurité pour s'assurer que les rootkits sont détectés avant qu'ils ne puissent causer des dommages importants.

3. Portes dérobées cryptographiques

Les portes dérobées cryptographiques exploitent les vulnérabilités des algorithmes de chiffrement, permettant aux attaquants de contourner le chiffrement et d'accéder à des informations sensibles sans avoir besoin de la clé de déchiffrement. De telles vulnérabilités peuvent être insérées intentionnellement lors du développement d'un algorithme de chiffrement ou découvertes et exploitées ultérieurement. Dual_EC_DRBG est un exemple bien connu d'algorithme compromis qui aurait permis un accès non autorisé aux communications chiffrées. Pour prévenir les attaques cryptographiques par porte dérobée, les entreprises doivent s'appuyer sur des bibliothèques cryptographiques open source largement auditées et se tenir informées des vulnérabilités émergentes, en appliquant rapidement des correctifs et des mises à jour.

4. Portes dérobées d'ingénierie sociale

Les portes dérobées d'ingénierie sociale manipulent le comportement humain pour obtenir un accès non autorisé aux systèmes. Les attaquants utilisent des tactiques telles que l'usurpation d'identité ou d'autres formes de tromperie pour inciter les utilisateurs à révéler des identifiants, à télécharger des logiciels malveillants ou à fournir un accès aux systèmes. Une attaque par hameçonnage est un exemple classique, dans lequel les pirates envoient des e-mails frauduleux conçus pour imiter des sources légitimes, incitant les utilisateurs à transmettre des informations sensibles ou à installer des logiciels malveillants. Pour se prémunir contre ces attaques, une formation régulière des employés sur la reconnaissance des techniques d'ingénierie sociale et la mise en œuvre de l'authentification multifactorielle (MFA) est essentielle pour réduire le risque de telles infiltrations par porte dérobée.

5. Vers avec charges utiles de porte dérobée

Les vers sont des logiciels malveillants qui se répliquent automatiquement et peuvent se propager sur les réseaux sans nécessiter d'intervention de l'utilisateur, transportant souvent des charges utiles de portes dérobées qui permettent aux attaquants d'accéder à distance à plusieurs systèmes. Le ver WannaCry, qui s'est propagé sur les réseaux, exploitant les vulnérabilités et installant des ransomwares tout en laissant des portes dérobées pour une exploitation ultérieure, en est un excellent exemple. Pour empêcher les vers d'accéder par porte dérobée, les entreprises doivent utiliser des configurations de pare-feu robustes pour limiter l'accès au réseau et s'assurer que tous les systèmes sont à jour avec les derniers correctifs de sécurité, en particulier pour les vulnérabilités connues.

Il est essentiel que les individus et les organisations connaissent les différents types d'attaques par porte dérobée afin de mettre en œuvre des mesures de sécurité efficaces, telles que des systèmes d'authentification robustes et des mises à jour logicielles en temps opportun. Être informé des risques potentiels est essentiel pour empêcher les terminaux d'être infiltrés par des attaques par porte dérobée.

Attaques par porte dérobée et ransomware

Les attaques par porte dérobée sont souvent un précurseur du déploiement de ransomwares. Une fois que les attaquants ont établi une porte dérobée, ils peuvent diffuser des ransomwares dans le système, chiffrant les fichiers critiques et exigeant une rançon pour leur libération. C'est pourquoi la prévention et la détection des attaques par porte dérobée sont essentielles pour protéger les systèmes contre les ransomwares.

Un système compromis par une attaque active par porte dérobée présente un risque élevé d'attaques par ransomware. Les attaquants peuvent utiliser la porte dérobée non détectée pour préparer le système à un chiffrement à grande échelle, causant des dommages étendus avant que l'entreprise ne puisse réagir.

Comment détecter une attaque par porte dérobée ?

Les attaques par porte dérobée sont conçues pour passer inaperçues, mais en mettant en œuvre certaines mesures, elles peuvent être identifiées et stoppées. La méthode la plus efficace pour reconnaître une attaque par porte dérobée consiste à surveiller l'activité du système pour détecter toute action inhabituelle. Il s'agit notamment d'être vigilant en cas de changement de vitesse ou de comportement du système pouvant indiquer la présence d'un utilisateur non autorisé, comme des fenêtres contextuelles inattendues, des programmes inconnus en cours d'exécution ou des modifications apportées aux fichiers et répertoires.

Effectuer des analyses de routine à l'aide d'outils antivirus et anti-logiciels malveillants peut aider à détecter les attaques par porte dérobée en révélant tout code malveillant présent sur le réseau ou le terminal. Il est également important de vérifier régulièrement les journaux du serveur Web pour détecter tout signe de tentative d'accès par porte dérobée, comme des tentatives de connexion inhabituelles ou des requêtes provenant d'adresses IP inconnues. Les paramètres du pare-feu doivent également être fréquemment examinés pour s'assurer qu'aucune connexion non autorisée n'est autorisée. En outre, il est nécessaire de maintenir tous les logiciels et systèmes d'exploitation à jour avec les derniers correctifs de sécurité pour empêcher les attaquants d'exploiter les vulnérabilités connues dans des versions obsolètes.

Prévention d'une attaque par porte dérobée

Il est essentiel de protéger les systèmes et les réseaux contre les cybercriminels en empêchant les attaques par porte dérobée. Les utilisateurs doivent prendre des mesures proactives pour protéger leurs terminaux et se défendre contre les acteurs malveillants.

Pour prévenir efficacement une attaque par porte dérobée, il est important que les administrateurs réseau surveillent en permanence l'activité du système pour détecter toute action inhabituelle. Pour ce faire, il suffit d'effectuer des analyses régulières à l'aide de programmes antivirus et anti-logiciels malveillants, ainsi que d'examiner tout trafic réseau inattendu. En outre, les paramètres du pare-feu doivent être régulièrement évalués pour éviter de laisser les ports et les services inutiles accessibles.

Les utilisateurs doivent s'assurer de mettre régulièrement à jour leurs logiciels et systèmes d'exploitation avec les correctifs de sécurité et les mises à jour les plus récents. Cela peut résoudre efficacement les faiblesses potentielles susceptibles d'être ciblées par des individus malveillants. De plus, l'application de directives strictes en matière de mots de passe et l'utilisation d'une authentification à deux facteurs peuvent dissuader les attaquants potentiels.

Les particuliers et les entreprises doivent protéger leurs terminaux de manière proactive contre les attaques par porte dérobée. Pour ce faire, il convient de surveiller de manière constante les activités du système, de mettre à jour régulièrement les logiciels, de définir des mots de passe forts et d'utiliser des mesures d'authentification à deux facteurs, de vérifier régulièrement les journaux des serveurs Web pour détecter toute indication d'attaques potentielles et d'utiliser des pare-feux pour restreindre les ports et les services inutiles. Ces précautions peuvent procurer une protection efficace contre les individus malveillants qui tentent d'exploiter une porte dérobée.

Apprentissage automatique et détection de porte dérobée

L'apprentissage automatique devient un outil essentiel en cybersécurité, en particulier pour détecter les menaces avancées telles que les attaques par porte dérobée. Les méthodes de détection traditionnelles échouent souvent à identifier les portes dérobées nouvelles ou inconnues. Les algorithmes d'apprentissage automatique, cependant, peuvent analyser de grandes quantités de données système et réseau, en apprenant à reconnaître des modèles susceptibles de signaler un accès non autorisé.

En déployant des outils de sécurité basés sur l'apprentissage automatique, les entreprises peuvent détecter les anomalies en temps réel, empêchant ainsi les portes dérobées de rester cachées pendant de longues périodes. Ces outils peuvent analyser les données historiques pour signaler les comportements inhabituels, ce qui accélère les temps de réponse aux attaques potentielles par porte dérobée.

Foire aux questions

Les pirates obtiennent un accès par des portes dérobées en exploitant les faiblesses des logiciels ou en incitant les utilisateurs à installer des programmes malveillants (comme des chevaux de Troie) qui accordent un accès non autorisé. Dans certains cas, les pirates peuvent exploiter des vulnérabilités préexistantes, telles que des logiciels obsolètes ou des mots de passe faibles, pour installer une porte dérobée dans le système.

Une attaque par porte dérobée fournit un accès non autorisé à un système, tandis qu'un ransomware est une forme de logiciel malveillant qui chiffre les fichiers et exige un paiement pour pouvoir les déchiffrer. Une porte dérobée peut servir de point d'entrée pour le déploiement de ransomwares, permettant aux attaquants d'accéder à des systèmes sans être détectés et de lancer des ransomwares ultérieurement.

L'apprentissage automatique améliore la détection d'attaques par porte dérobée en analysant le comportement du réseau et du système en temps réel, en identifiant les schémas inhabituels indiquant un accès non autorisé. Cette approche proactive permet aux outils de sécurité de détecter les menaces jusque-là inconnues et d'y répondre avant qu'elles ne causent des dommages importants.

Les attaques par porte dérobée sont dangereuses, car elles permettent aux pirates de contourner les protocoles de sécurité habituels et d'obtenir un accès non détecté à des données sensibles. Une fois à l'intérieur, ils peuvent voler des informations financières, des données personnelles ou des secrets commerciaux sans être remarqués, ce qui peut entraîner de graves dommages financiers et nuire à la réputation d'une entreprise.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.