Os ambientes corporativos podem reduzir o risco de ataques de backdoor aplicando medidas fortes de controle de acesso, como autenticação multifator, atualizações regulares de software e monitoramento contínuo de rede. A implantação de soluções de proteção de endpoint e ferramentas antimalware também ajuda a detectar e evitar explorações de backdoor.

Neste artigo, exploraremos o que são ataques de backdoor e como eles funcionam, bem como discutiremos maneiras de detectá-los e impedi-los de ocorrer. Também analisaremos as possíveis consequências de um ataque de backdoor bem-sucedido e ofereceremos alguns conselhos práticos sobre como proteger seus dispositivos contra eles. Ao ler este artigo, você entenderá os riscos impostos por esses ataques cibernéticos mal-intencionados e aprenderá como se proteger deles.

Um ataque de backdoor permite que um invasor obtenha entrada não autorizada em um sistema de computador ou rede. Esses ataques exploram senhas fracas, erros do usuário e configurações incorretas para obter acesso. Eles podem ser empregados por indivíduos mal-intencionados para roubar informações, implantar software mal-intencionado ou manipular remotamente o sistema.

A principal ameaça de ataques backdoor está em seu objetivo de não serem detectados pelo maior tempo possível. Ao contrário de outras formas de ameaça cibernética, elas não dependem da exploração dos pontos fracos do sistema. Em vez disso, eles são criados para permanecer ocultos e manter uma entrada duradoura, tornando difícil descobri-los até que seja tarde demais.

O resultado de um ataque de backdoor pode ser catastrófico. Ele pode conceder a indivíduos não autorizados acesso a dados confidenciais, como dados financeiros e registros de clientes. Além disso, isso pode resultar na infiltração de software prejudicial e dar ao invasor controle remoto não detectado do sistema.

Portanto, indivíduos e empresas precisam entender o funcionamento dos ataques backdoor e as maneiras pelas quais podem se proteger contra serem vítimas deles. Além disso, as empresas devem fazer um investimento significativo em medidas de segurança robustas para minimizar a possibilidade de serem alvo de tais ataques. Ao obter uma compreensão completa do que um ataque de backdoor envolve, seus mecanismos e maneiras de evitá-lo, você terá o conhecimento necessário para proteger seus sistemas contra esses infiltradores mal-intencionados.

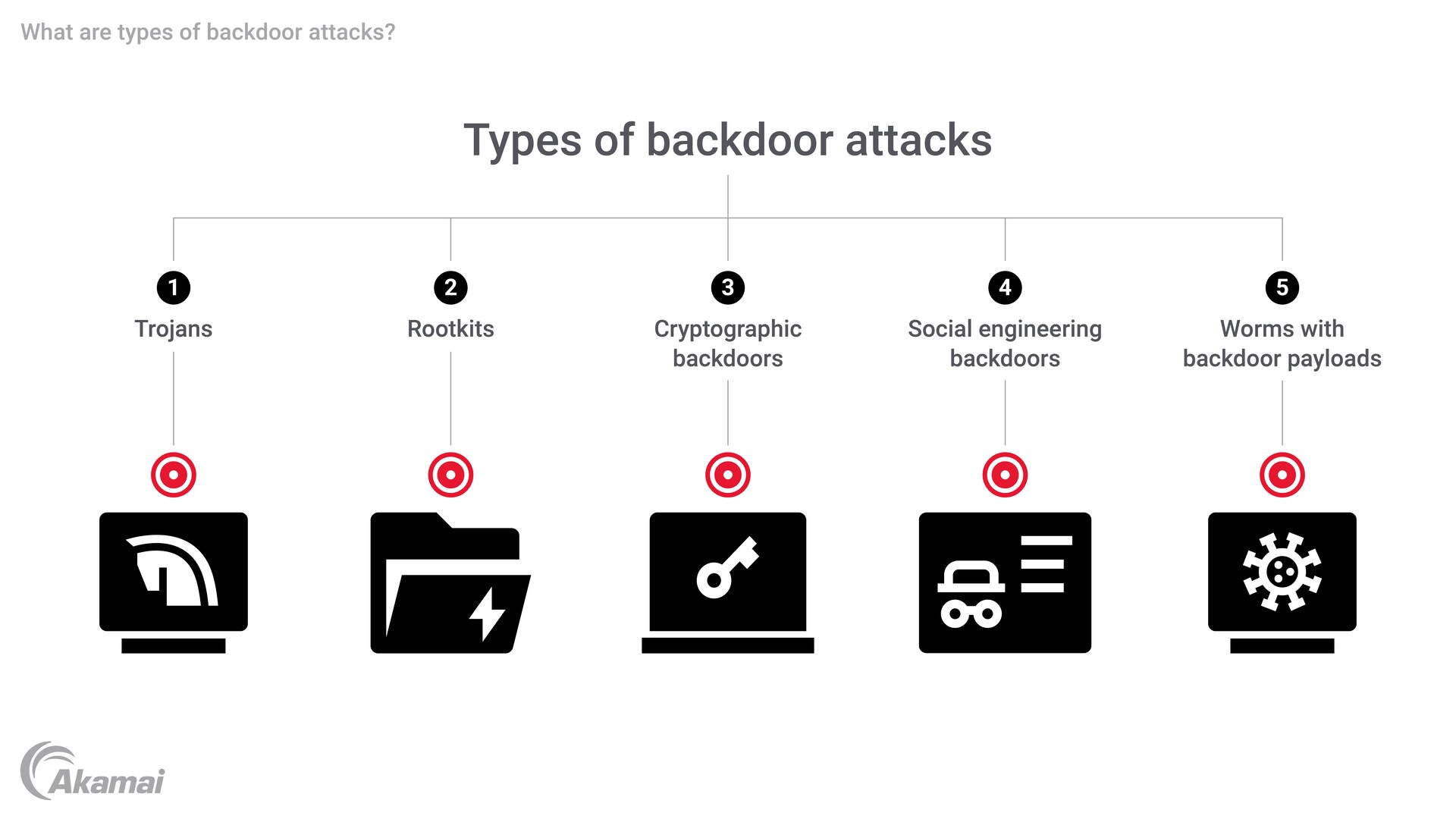

Tipos de ataques de backdoor

Os invasores podem empregar vários métodos, como cavalos de Troia, rootkits, vulnerabilidades criptográficas, engenharia social e worms, para realizar um ataque de backdoor.

1. Cavalo de Troia

Os cavalos de Troia são um dos métodos mais comuns que os invasores usam para se infiltrar nos sistemas. Disfarçados de software legítimo, eles induzem os usuários a instalar por meio de e-mails de phishing, sites mal-intencionados ou downloads de software. Uma vez instalados, os cavalos de Troia fornecem aos invasores acesso remoto ao sistema comprometido, permitindo que eles realizem roubo de dados, vigilância ou controle do sistema sem detecção. Um exemplo notório é o cavalo de Troia Zeus, que tem sido usado para roubar informações financeiras, especialmente de instituições bancárias. A prevenção de ataques de backdoor baseados em cavalos de Troia requer a implementação de sistemas avançados de proteção de endpoints e detecção de invasões e a realização de treinamento regular de funcionários para ajudar os usuários a identificar tentativas de phishing e software mal-intencionado.

2. Rootkits

Os rootkits são outra ferramenta furtiva que os invasores usam para manter o acesso não detectado e de longo prazo aos sistemas. Eles funcionam ocultando processos ou arquivos mal-intencionados de ferramentas de monitoramento padrão, permitindo que os invasores controlem um sistema enquanto permanecem ocultos. Frequentemente instalados por meio de vulnerabilidades ou como parte de outro malware, os rootkits podem permitir infiltração profunda, como visto no rootkit descartado pelo Stuxnet, usado em ataques cibernéticos sofisticados em sistemas de controle industrial. A prevenção de ataques de backdoor baseados em rootkits envolve o uso de mecanismos de inicialização segura, a implementação de verificações de integridade do kernel e a atualização regular de ferramentas de verificação de segurança para garantir que os rootkits sejam detectados antes que possam causar danos extensos.

3. Backdoors criptográficas

As backdoors criptográficas exploram vulnerabilidades em algoritmos de criptografia, permitindo que os invasores burlem a criptografia e obtenham acesso a informações confidenciais sem precisar da chave de descriptografia. Essas vulnerabilidades podem ser inseridas intencionalmente durante o desenvolvimento de um algoritmo de criptografia ou descobertas e exploradas posteriormente. Um exemplo bem conhecido é o Dual_EC_DRBG, um algoritmo comprometido que supostamente permitia acesso não autorizado a comunicações criptografadas. Para evitar ataques de backdoors criptográficas, as organizações devem contar com bibliotecas criptográficas de código aberto amplamente auditadas e manter-se informadas sobre vulnerabilidades emergentes, aplicando patches e atualizações imediatamente.

4. Backdoors de engenharia social

As backdoors de engenharia social manipulam o comportamento humano para obter acesso não autorizado aos sistemas. Os invasores usam táticas como apropriação indevida ou outras formas de fraude para induzir os usuários a revelar credenciais, baixar malware ou fornecer acesso a sistemas. Um exemplo clássico é um ataque de phishing, no qual os invasores enviam e-mails fraudulentos projetados para imitar fontes legítimas, solicitando que os usuários entreguem informações confidenciais ou instalem malware. Para se proteger contra esses ataques, o treinamento regular para funcionários sobre o reconhecimento de técnicas de engenharia social e a implementação da autenticação multifator (MFA) são etapas críticas para reduzir o risco de tais infiltrações de backdoor.

5. Worms com cargas úteis de backdoor

Os worms são um tipo de malware autorreplicante que pode se espalhar pelas redes sem exigir qualquer ação do usuário, muitas vezes carregando cargas úteis de backdoor que concedem aos invasores acesso remoto a vários sistemas. Um excelente exemplo é o worm WannaCry, que se espalha pelas redes, explorando vulnerabilidades e instalando ransomware, deixando backdoors para exploração adicional. Para evitar que os worms obtenham acesso à backdoor, as organizações devem usar configurações robustas de firewall para limitar o acesso à rede e garantir que todos os sistemas estejam atualizados com os patches de segurança mais recentes, especialmente para vulnerabilidades conhecidas.

É crucial que indivíduos e organizações tenham conhecimento sobre os diferentes tipos de ataques de backdoor para implementar medidas de segurança eficazes, como sistemas de autenticação robustos e atualizações de software oportunas. Ser informado sobre possíveis riscos é vital para proteger os dispositivos contra serem infiltrados por ataques de backdoor.

Ataques de backdoor e ransomware

Os ataques de backdoor geralmente são precursores da implantação de ransomware. Uma vez que os invasores estabelecem uma backdoor, eles podem entregar ransomware no sistema, criptografando arquivos críticos e exigindo um resgate pela liberação. É por isso que prevenir e detectar ataques de backdoor é essencial para proteger os sistemas contra ransomware.

Um sistema comprometido com uma backdoor ativa corre alto risco de ataques de ransomware. Os invasores podem usar a backdoor não detectada para preparar o sistema para criptografia em grande escala, causando danos generalizados antes que a organização possa responder.

Como detectar um ataque de backdoor

Os ataques de backdoor são projetados para permanecer despercebidos, mas, ao implementar determinadas medidas, eles podem ser identificados e interrompidos. O método mais eficaz para reconhecer um ataque de backdoor é monitorar a atividade do sistema em busca de ações incomuns. Isso inclui estar atento a quaisquer alterações na velocidade ou no comportamento do sistema que possam indicar um usuário não autorizado, como pop-ups inesperados, programas desconhecidos em execução ou modificações em arquivos e diretórios.

A realização de verificações de rotina usando ferramentas antimalware e antivírus pode ajudar a detectar ataques de backdoor, revelando qualquer código mal-intencionado presente na rede ou no dispositivo. Também é importante verificar regularmente os logs do servidor da Web em busca de sinais de tentativa de acesso à backdoor, como tentativas incomuns de login ou solicitações de endereços IP desconhecidos. As configurações de firewall também devem ser revisadas com frequência para garantir que nenhuma conexão não autorizada seja permitida. Além disso, é necessário manter todos os tipos de software e sistemas operacionais atualizados com os patches de segurança mais recentes para evitar que invasores explorem vulnerabilidades conhecidas em versões desatualizadas.

Prevenção a um ataque de backdoor

É crucial proteger sistemas e redes contra cibercriminosos evitando ataques de backdoor. Os usuários devem tomar medidas proativas para proteger seus dispositivos e se defender contra agentes mal-intencionados.

Para evitar efetivamente um ataque de backdoor, é importante que os administradores de rede monitorem consistentemente a atividade do sistema em busca de ações incomuns. Isso pode ser feito realizando verificações regulares usando programas antimalware e antivírus, bem como examinando qualquer tráfego de rede inesperado. Além disso, as configurações de firewall devem ser avaliadas regularmente para evitar deixar portas e serviços desnecessários acessíveis.

Os usuários devem garantir que atualizem regularmente seu software e sistemas operacionais com os patches e atualizações de segurança mais recentes. Isso pode resolver efetivamente quaisquer possíveis pontos fracos que possam ser visados por indivíduos mal-intencionados. Além disso, aplicar diretrizes rígidas de senha e usar autenticação de dois fatores pode servir como dissuasor para possíveis invasores.

Indivíduos e organizações precisam proteger proativamente seus dispositivos contra ataques de backdoor. Isso pode ser obtido monitorando consistentemente as atividades do sistema, atualizando regularmente o software, definindo senhas fortes e utilizando medidas de autenticação de dois fatores, verificando regularmente os logs do servidor da Web em busca de quaisquer indicações de possíveis ataques e utilizando firewalls para restringir portas e serviços desnecessários. Essas precauções podem proteger efetivamente contra indivíduos mal-intencionados que tentam explorar uma backdoor.

Aprendizado de máquina e detecção de backdoor

O aprendizado de máquina está se tornando uma ferramenta essencial na cibersegurança, especialmente na detecção de ameaças avançadas, como ataques de backdoor. Os métodos tradicionais de detecção geralmente não identificam backdoors novas ou desconhecidas. No entanto, os algoritmos de aprendizado de máquina podem analisar grandes quantidades de dados do sistema e da rede, aprendendo a reconhecer padrões que podem sinalizar acesso não autorizado.

Ao implantar ferramentas de segurança orientadas por aprendizado de máquina, as organizações podem detectar anomalias em tempo real, impedindo que backdoors permaneçam ocultas por longos períodos. Essas ferramentas podem analisar dados históricos para sinalizar comportamentos incomuns, permitindo tempos de resposta mais rápidos a possíveis ataques de backdoor.

Perguntas frequentes

Os hackers obtêm acesso por backdoors explorando pontos fracos do software ou enganando os usuários para instalar programas mal-intencionados (como cavalos de Troia) que concedem acesso não autorizado. Em alguns casos, os hackers podem explorar vulnerabilidades preexistentes, como software desatualizado ou senhas fracas, para instalar uma backdoor no sistema.

Um ataque de backdoor fornece acesso não autorizado a um sistema, enquanto o ransomware é uma forma de malware que criptografa arquivos e exige pagamento pela liberação. Uma backdoor pode servir como um ponto de entrada para a implantação de ransomware, permitindo que os invasores acessem sistemas não detectados e iniciem o ransomware posteriormente.

O aprendizado de máquina aprimora a detecção de backdoor analisando o comportamento da rede e do sistema em tempo real, identificando padrões incomuns que indicam acesso não autorizado. Essa abordagem proativa permite que as ferramentas de segurança detectem e respondam a ameaças anteriormente desconhecidas antes que elas possam causar danos significativos.

Os ataques de backdoor são perigosos porque permitem que hackers burlem protocolos de segurança regulares e obtenham acesso não detectado a dados confidenciais. Uma vez lá dentro, eles podem roubar informações financeiras, dados pessoais ou segredos comerciais sem serem notados, o que pode levar a sérios danos financeiros e à reputação.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, a escala e a experiência líderes do setor necessárias para expandir seus negócios com confiança.