Gli ambienti aziendali possono ridurre il rischio di attacchi backdoor applicando solide misure di controllo degli accessi, come l'autenticazione multifattore, gli aggiornamenti software regolari e il monitoraggio continuo della rete. Anche l'implementazione di soluzioni per la protezione degli endpoint e di strumenti anti-malware aiuta a rilevare e prevenire gli attacchi backdoor.

In questo articolo, esamineremo cosa sono gli attacchi backdoor e come funzionano, quindi discuteremo dei modi per rilevarli e prevenirli. Inoltre, esamineremo le potenziali conseguenze di un attacco backdoor e offriremo alcuni consigli pratici su come proteggere i vostri dispositivi da questi attacchi. Leggendo questo articolo, potrete comprendere i rischi posti da questi attacchi informatici e scoprire come potete proteggervi.

Un attacco backdoor consente a un criminale di ottenere l'accesso non autorizzato a un sistema informatico o a una rete. Questi attacchi sfruttano password deboli, errori degli utenti e impostazioni non corrette per ottenere l'accesso. Inoltre, possono essere utilizzati da criminali per rubare informazioni, implementare software dannosi o manipolare i sistemi da remoto.

La principale minaccia degli attacchi backdoor risiede nel loro intento di rimanere invisibili il più a lungo possibile. A differenza di altre forme di minacce informatiche, non si basano sullo sfruttamento delle vulnerabilità dei sistemi, ma, invece, sono progettati per rimanere nascosti e mantenere un accesso a lungo, il che li rende difficile da scoprire finché non è troppo tardi.

Le conseguenze di un attacco backdoor possono essere catastrofiche perché questo tipo di attacco può concedere a persone non autorizzate l'accesso a dati riservati, come dati finanziari e record dei clienti. Inoltre, può causare l'infiltrazione di software dannosi e offrire al criminale un controllo remoto del sistema che passa inosservato.

Pertanto, individui e aziende devono comprendere il funzionamento degli attacchi backdoor e i modi in cui possono proteggersi. Inoltre, le aziende dovrebbero effettuare un investimento significativo in solide misure di sicurezza per ridurre al minimo la possibilità di essere prese di mira da tali attacchi. Comprendendo a fondo cosa comporta un attacco backdoor, i suoi meccanismi e i modi per prevenirlo, avrete le conoscenze necessarie per proteggere i vostri sistemi da questi intrusi dannosi.

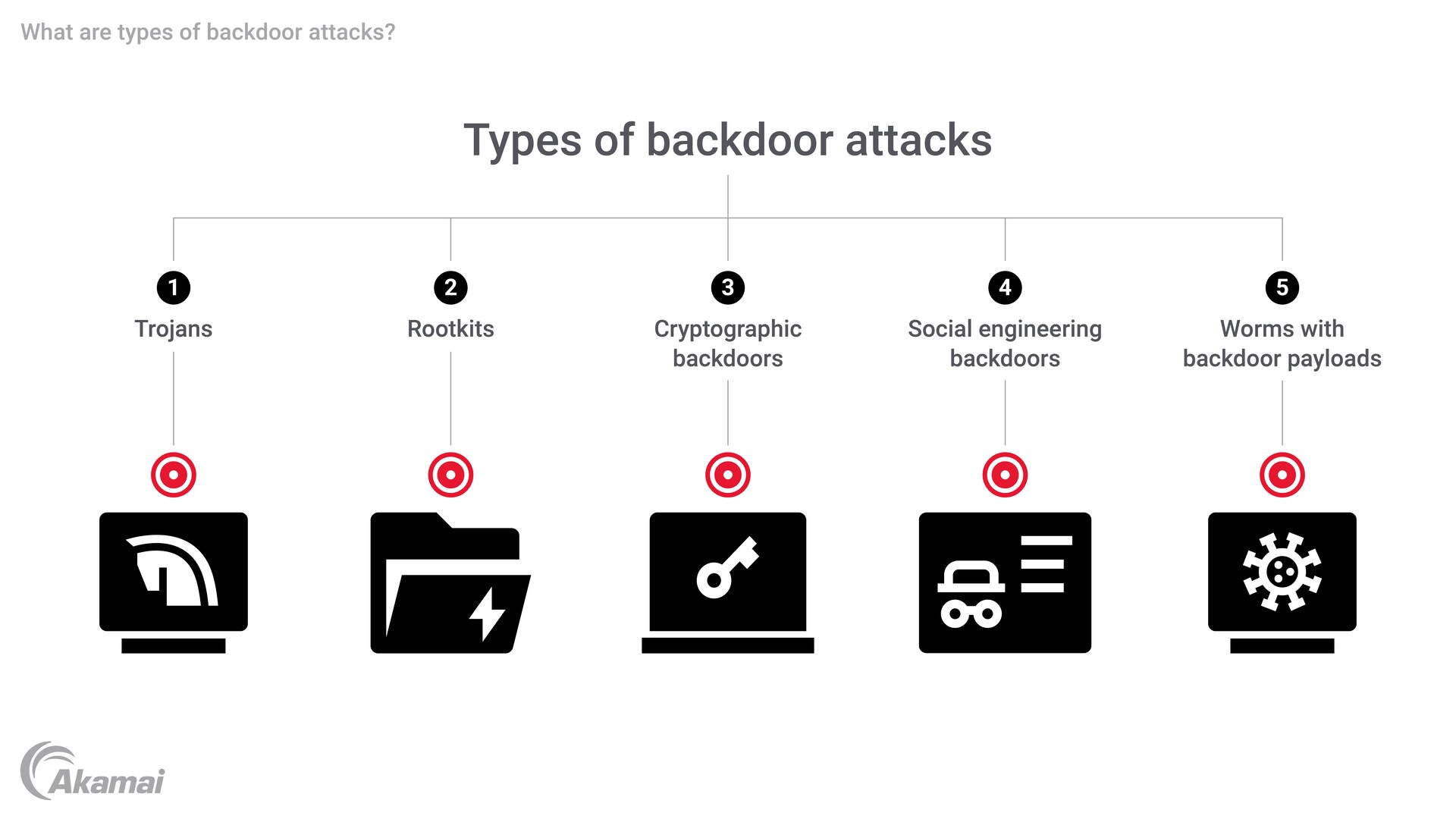

Tipi di attacchi backdoor

I criminali possono utilizzare più metodi, come trojan, rootkit, vulnerabilità crittografiche, social engineering e worm, per sferrare un attacco backdoor.

1. Trojan

I trojan sono uno dei metodi più comuni utilizzati dai criminali per infiltrarsi nei sistemi. Mascherati da software legittimo, ingannano gli utenti ad eseguire l'installazione di programmi dannosi tramite e-mail di phishing, siti web dannosi o download di software. Una volta installati, i trojan forniscono ai criminali l'accesso remoto al sistema violato, con cui possono effettuare il furto di dati, la sorveglianza o il controllo del sistema senza essere rilevati. Un famigerato esempio è il trojan Zeus, che è stato utilizzato per rubare informazioni finanziarie, in particolare dalle istituzioni bancarie. La prevenzione degli attacchi backdoor basati su trojan richiede l'implementazione di avanzati sistemi di protezione degli endpoint e rilevamento delle intrusioni e la conduzione di una formazione regolare dei dipendenti per aiutare gli utenti a identificare i tentativi di phishing e i software dannosi.

2. Rootkit

I rootkit sono un altro strumento nascosto utilizzato dai criminali per mantenere un accesso non rilevato ai sistemi a lungo termine, che agiscono nascondendo processi o file dannosi dagli strumenti di monitoraggio standard, consentendo ai criminali di controllare un sistema rimanendo nascosti. Spesso installati tramite vulnerabilità o come parte di altri malware, i rootkit possono consentire infiltrazioni profonde, come si vede nel rootkit rilasciato da Stuxnet, utilizzato in sofisticati attacchi informatici contro sistemi di controllo industriale. La prevenzione degli attacchi backdoor basati su rootkit implica l'utilizzo di meccanismi di avvio sicuri, l'implementazione di controlli di integrità del kernel e l'aggiornamento regolare degli strumenti di scansione della sicurezza per garantire che i rootkit vengano rilevati prima che possano causare seri danni.

3. Backdoor crittografiche

Le backdoor crittografiche sfruttano le vulnerabilità presenti negli algoritmi di crittografia, consentendo ai criminali di bypassare la crittografia e ottenere l'accesso alle informazioni sensibili senza la necessità di utilizzare una chiave di decrittografia. Tali vulnerabilità possono essere inserite intenzionalmente durante lo sviluppo di un algoritmo di crittografia o rilevate e sfruttate in seguito. Un esempio ben noto è il Dual_EC_DRBG, un algoritmo violato che presumibilmente consentiva l'accesso non autorizzato alle comunicazioni crittografate. Per prevenire gli attacchi backdoor crittografici, le organizzazioni devono fare affidamento su librerie crittografiche open source ampiamente controllate e tenersi informate sulle vulnerabilità emergenti, applicando tempestivamente patch e aggiornamenti.

4. Backdoor di social engineering

Le backdoor di social engineering manipolano il comportamento umano per ottenere l'accesso non autorizzato ai sistemi. I criminali utilizzano tattiche come l'impersonificazione o altre forme di inganno per indurre gli utenti a rivelare credenziali, scaricare malware o fornire accesso ai sistemi. Un esempio classico è un attacco di phishing, in cui i criminali inviano e-mail fraudolente progettate per imitare fonti legittime, chiedendo agli utenti di consegnare informazioni sensibili o installare programmi malware. Per difendersi da questi attacchi, è fondamentale fornire una formazione regolare per i dipendenti su come riconoscere le tecniche di social engineering e su come implementare l'autenticazione multifattore (MFA) per ridurre il rischio di tali infiltrazioni nella backdoor.

5. Worm con payload backdoor

I worm sono malware auto-replicanti che possono diffondersi nelle reti senza richiedere alcuna azione da parte dell'utente, spesso trasportando payload backdoor che consentono ai criminali di accedere a più sistemi da remoto. Un esempio importante è il worm WannaCry, che si è diffuso su varie reti, sfruttando le vulnerabilità e installando ransomware, lasciando, al contempo, anche le backdoor per un ulteriore sfruttamento. Per impedire ai worm di ottenere un accesso alle backdoor, le organizzazioni devono utilizzare solide configurazioni firewall per limitare l'accesso alla rete e garantire che tutti i sistemi siano aggiornati con le patch di sicurezza più recenti, in particolare per le vulnerabilità note.

È fondamentale per individui e organizzazioni conoscere i diversi tipi di attacchi backdoor per implementare misure di sicurezza efficaci, come solidi sistemi di autenticazione e aggiornamenti software tempestivi. Essere informati sui potenziali rischi è fondamentale per proteggere i dispositivi dalle infiltrazioni tramite attacchi backdoor.

Attacchi backdoor e ransomware

Gli attacchi backdoor spesso anticipano l'implementazione dei ransomware. Una volta stabilita una backdoor, i criminali possono distribuire ransomware nel sistema, crittografando i file critici e chiedendo un riscatto per il loro rilascio. Ecco perché prevenire e rilevare gli attacchi backdoor è essenziale per proteggere i sistemi dai ransomware.

Un sistema violato con una backdoor attiva è ad alto rischio di subire attacchi ransomware. I criminali possono utilizzare la backdoor non rilevata per preparare il sistema per la crittografia su larga scala, causando danni diffusi prima che l'organizzazione possa rispondere.

Come rilevare un attacco backdoor

Gli attacchi backdoor sono progettati per rimanere inosservati, ma implementando alcune misure, possono essere identificati e bloccati. Il metodo più efficace per riconoscere un attacco backdoor consiste nel monitorare l'attività del sistema alla ricerca di eventuali azioni insolite. Ciò include la vigilanza in caso di modifiche alla velocità o al comportamento del sistema che potrebbero indicare un utente non autorizzato, come pop-up imprevisti, programmi non familiari in esecuzione o modifiche a file e directory.

L'esecuzione di scansioni di routine tramite strumenti anti-malware e antivirus può aiutare a rilevare gli attacchi backdoor rivelando eventuali codici dannosi presenti sulla rete o sul dispositivo. È anche importante controllare regolarmente i registri dei server web per individuare eventuali segni di tentativi di accesso alla backdoor, come tentativi di accesso insoliti o richieste provenienti da indirizzi IP sconosciuti. Inoltre, è necessario rivedere frequentemente le impostazioni del firewall per garantire che non siano consentite connessioni non autorizzate. Infine, è necessario mantenere tutti i software e i sistemi operativi aggiornati con le patch di sicurezza più recenti per impedire ai criminali di sfruttare le vulnerabilità note nelle versioni obsolete.

Prevenzione di un attacco backdoor

È fondamentale proteggere sistemi e reti dai criminali informatici prevenendo gli attacchi backdoor. Gli utenti devono adottare misure proattive per proteggere i propri dispositivi e difendersi dai criminali.

Per prevenire in modo efficace un attacco backdoor, è importante per gli amministratori di rete monitorare costantemente l'attività del sistema alla ricerca di eventuali azioni insolite, eseguendo scansioni regolari tramite programmi anti-malware e antivirus, nonché esaminando il traffico di rete imprevisto. Inoltre, le impostazioni del firewall devono essere valutate regolarmente per evitare di lasciare accessibili porte e servizi non necessari.

Gli utenti devono assicurarsi di aggiornare regolarmente i propri software e sistemi operativi con le patch e gli aggiornamenti di sicurezza più recenti. In tal modo, è possibile risolvere in modo efficace qualsiasi potenziale vulnerabilità che potrebbe essere presa di mira dai criminali. Inoltre, applicare rigide linee guida sulle password e utilizzare l'autenticazione a due fattori può fungere da deterrente per i potenziali criminali.

Individui e organizzazioni devono proteggere in modo proattivo i propri dispositivi dagli attacchi backdoor monitorando in modo coerente le attività del sistema, aggiornando regolarmente il software, impostando password complesse e utilizzando misure di autenticazione a due fattori, controllando regolarmente i registri dei server web alla ricerca di eventuali indicazioni di potenziali attacchi e utilizzando i firewall per limitare porte e servizi non necessari. Queste precauzioni possono proteggere efficacemente dai criminali che tentano di sfruttare una backdoor.

Apprendimento automatico e rilevamento di una backdoor

L'apprendimento automatico sta diventando uno strumento essenziale nella cybersecurity, in particolare nel rilevamento di minacce avanzate come gli attacchi backdoor. I metodi di rilevamento tradizionali spesso non riescono a identificare backdoor nuove o sconosciute. Gli algoritmi di apprendimento automatico, tuttavia, possono analizzare grandi quantità di dati di sistema e rete, imparando a riconoscere modelli che potrebbero segnalare un accesso non autorizzato.

Implementando strumenti di sicurezza basati sull'apprendimento automatico, le organizzazioni possono rilevare le anomalie in tempo reale, impedendo alle backdoor di rimanere nascoste per lunghi periodi. Questi strumenti possono analizzare i dati cronologici per segnalare comportamenti insoliti, consentendo tempi di risposta più rapidi ai potenziali attacchi backdoor.

Domande frequenti

Gli hacker ottengono l'accesso tramite le backdoor sfruttando le vulnerabilità del software o ingannando gli utenti a installare programmi dannosi (come i trojan) che concedono un accesso non autorizzato. In alcuni casi, gli hacker possono sfruttare vulnerabilità preesistenti, come software obsoleti o password deboli, per installare una backdoor nel sistema.

Un attacco backdoor fornisce un accesso non autorizzato a un sistema, mentre il ransomware è una forma di malware che crittografa i file e richiede un riscatto per il loro rilascio. Una backdoor può fungere da punto di ingresso per l'implementazione di ransomware, consentendo ai criminali di accedere ai sistemi senza essere rilevati e sferrare il ransomware in un secondo momento.

L'apprendimento automatico migliora il rilevamento della backdoor mediante l'analisi del comportamento della rete e del sistema in tempo reale, identificando modelli insoliti che indicano un accesso non autorizzato. Questo approccio proattivo consente agli strumenti di sicurezza di rilevare e rispondere alle minacce precedentemente sconosciute prima che possano causare danni significativi.

Gli attacchi backdoor sono pericolosi perché consentono agli hacker di bypassare i normali protocolli di sicurezza e ottenere un accesso non rilevato ai dati sensibili. Una volta all'interno del sistema, i criminali possono rubare informazioni finanziarie, dati personali o segreti commerciali senza essere notati, il che può causare gravi danni finanziari e alla reputazione aziendale.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.