Unternehmensumgebungen können das Risiko von Backdoor-Angriffen reduzieren, indem sie starke Zugriffskontrollmaßnahmen durchsetzen, wie z. B. Multi-Faktor-Authentifizierung, regelmäßige Softwareupdates und kontinuierliche Netzwerküberwachung. Der Einsatz von Endpoint-Schutzlösungen und Anti-Malware-Tools trägt auch dazu bei, Backdoor-Exploits zu erkennen und zu verhindern.

In diesem Artikel erörtern wir, was Backdoor-Angriffe sind und wie sie funktionieren, und besprechen Möglichkeiten, sie zu erkennen und zu verhindern. Wir untersuchen auch die potenziellen Folgen eines erfolgreichen Backdoor-Angriffs und geben einige praktische Ratschläge zum Schutz Ihrer Geräte vor einem solchen. In diesem Artikel erfahren Sie, welche Risiken diese Cyberangriffe mit sich bringen und wie Sie sich vor ihnen schützen können.

Ein Backdoor-Angriff ermöglicht es einem Angreifer, unbefugten Zugang zu einem Computersystem oder Netzwerk zu erlangen. Diese Angriffe nutzen schwache Passwörter, Nutzerfehler und falsche Einstellungen aus, um Zugriff zu erhalten. Sie können von böswilligen Personen eingesetzt werden, um Informationen zu stehlen, schädliche Software einzuschleusen oder das System aus der Ferne zu manipulieren.

Die größte Gefahr von Backdoor-Angriffen besteht darin, dass sie so lange wie möglich versuchen, unentdeckt zu bleiben. Im Gegensatz zu anderen Formen von Cyberbedrohungen nutzen sie keine Schwachstellen des Systems aus. Stattdessen werden sie so erstellt, dass sie verborgen bleiben und einen dauerhaften Zugang bewahren, was es schwierig macht, sie zu entdecken, bevor es zu spät ist.

Die Folgen eines Backdoor-Angriffs können verheerend sein. Er kann unbefugten Personen Zugriff auf vertrauliche Daten wie Finanzdaten und Kundendatensätze gewähren. Darüber hinaus kann dies zur Einschleusung schädlicher Software führen und dem Angreifer unbemerkt Remote-Kontrolle über das System verschaffen.

Daher müssen Einzelpersonen und Unternehmen die Funktionsweise von Backdoor-Angriffen verstehen und wissen, wie sie sich davor schützen können, Opfer solcher Angriffe zu werden. Darüber hinaus sollten Unternehmen erheblich in robuste Sicherheitsmaßnahmen investieren, um die Wahrscheinlichkeit, Ziel solcher Angriffe zu werden, zu minimieren. Wenn Sie sich gründlich mit den Folgen eines Backdoor-Angriffs, seinen Mechanismen und Möglichkeiten zu seiner Abwehr vertraut machen, verfügen Sie über das notwendige Wissen, um Ihre Systeme vor diesen bösartigen Eindringlingen zu schützen.

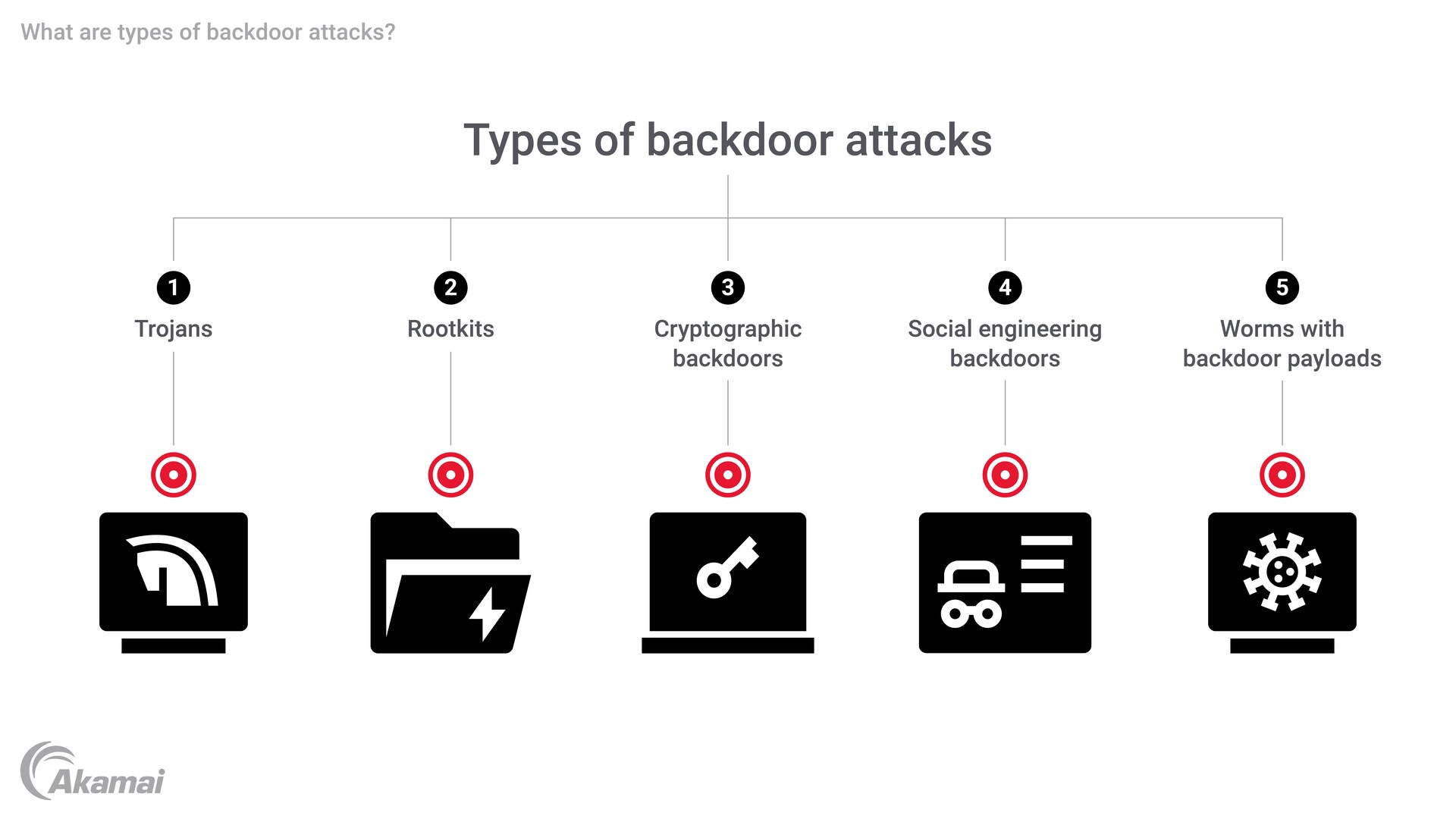

Arten von Backdoor-Angriffen

Angreifer können zur Durchführung eines Backdoor-Angriffs verschiedene Methoden einsetzen, darunter Trojaner, Rootkits, kryptografische Schwachstellen, Social Engineering und Würmer.

1. Trojaner

Trojaner sind eine der häufigsten Methoden, mit denen Angreifer Systeme infiltrieren. Als legitime Software getarnt verleiten sie Nutzer durch Phishing-E-Mails, schädliche Websites oder Softwaredownloads zur Installation. Nach der Installation ermöglichen Trojaner Angreifern den Fernzugriff auf das kompromittierte System, sodass sie unbemerkt Daten stehlen, das System überwachen oder ganz übernehmen können. Ein berüchtigtes Beispiel ist der Zeus-Trojaner, der zum Diebstahl von Finanzdaten, insbesondere von Bankinstituten, verwendet wurde. Um Trojaner-basierte Backdoor-Angriffe zu verhindern, müssen fortschrittliche Endpunktschutz- und Intrusion-Detection-Systeme eingesetzt und regelmäßige Schulungen für Mitarbeiter durchgeführt werden, damit Nutzer Phishing-Versuche und bösartige Software erkennen können.

2. Rootkits

Rootkits sind ein weiteres verstecktes Tool, das Angreifer verwenden, um langfristigen, unbemerkten Zugriff auf Systeme zu erhalten. Sie verbergen schädliche Prozesse oder Dateien aus standardmäßigen Überwachungstools, sodass Angreifer ein System kontrollieren können und dabei unbemerkt bleiben. Rootkits, die häufig über Schwachstellen oder als Teil anderer Malware installiert werden, können eine tiefe Infiltration ermöglichen, wie das Rootkit von Stuxnet zeigt, das bei ausgeklügelten Cyberangriffen auf industrielle Steuersysteme verwendet wurde. Die Verhinderung von Rootkit-basierten Backdoor-Angriffen umfasst die Verwendung sicherer Boot-Mechanismen, die Durchführung von Kernel-Integritätsprüfungen und die regelmäßige Aktualisierung von Sicherheits-Scan-Tools, um sicherzustellen, dass Rootkits erkannt werden, bevor sie größeren Schaden anrichten können.

3. Kryptografische Backdoors

Kryptografische Backdoors nutzen Schwachstellen in Verschlüsselungsalgorithmen aus, sodass Angreifer die Verschlüsselung umgehen und Zugriff auf vertrauliche Informationen erhalten können, ohne den Entschlüsselungsschlüssel zu benötigen. Solche Schwachstellen können entweder absichtlich während der Entwicklung eines Verschlüsselungsalgorithmus eingefügt oder später entdeckt und ausgenutzt werden. Ein bekanntes Beispiel ist Dual_EC_DRBG, ein kompromittierter Algorithmus, der angeblich unbefugten Zugriff auf verschlüsselte Kommunikation erlaubte. Um Angriffe über kryptografische Hintertüren zu verhindern, sollten Unternehmen auf umfassend geprüfte Open-Source-Kryptografie-Bibliotheken zurückgreifen, sich über neu auftretende Schwachstellen auf dem Laufenden halten und Patches und Updates umgehend installieren.

4. Social-Engineering-Backdoors

Social-Engineering-Backdoors manipulieren menschliches Verhalten, um unbefugten Zugriff auf Systeme zu erhalten. Angreifer nutzen Taktiken wie Imitation oder andere Formen der Täuschung, um Nutzer dazu zu bringen, Anmeldedaten preiszugeben, Malware herunterzuladen oder Zugriff auf Systeme zu gewähren. Ein klassisches Beispiel ist ein Phishing-Angriff, bei dem Angreifer betrügerische E-Mails senden, die legitime Quellen imitieren und Nutzer dazu bringen, vertrauliche Informationen zu übergeben oder Malware zu installieren. Um sich vor diesen Angriffen zu schützen, sind regelmäßige Schulungen für Mitarbeiter zur Erkennung von Social-Engineering-Techniken und der Einsatz von Multi-Faktor-Authentifizierung (MFA) wichtige Schritte, um das Risiko solcher Backdoor-Infiltrationen zu verringern.

5. Würmer mit Backdoor-Payloads

Würmer sind sich selbst replizierende Malware, die sich ohne Nutzeraktion über Netzwerke ausbreiten kann und häufig Backdoor-Payloads überträgt, die Angreifern Remotezugriff auf mehrere Systeme gewähren. Ein Paradebeispiel ist der WannaCry-Wurm, der sich über Netzwerke ausbreitete, Schwachstellen ausnutzte und Ransomware installierte, während er Backdoors für weitere Exploits offenließ. Um zu verhindern, dass Würmer Backdoor-Zugriff erhalten, müssen Unternehmen robuste Firewall-Konfigurationen verwenden, um den Netzwerkzugriff zu beschränken und sicherstellen, dass alle Systeme mit den neuesten Sicherheitspatches auf dem neuesten Stand sind, insbesondere bei bekannten Schwachstellen.

Für Einzelpersonen und Unternehmen ist es von entscheidender Bedeutung, sich über die verschiedenen Arten von Backdoor-Angriffen zu informieren, um effektive Sicherheitsmaßnahmen wie zuverlässige Authentifizierungssysteme und zeitnahe Softwareupdates durchzuführen. Die Information über potenzielle Risiken ist entscheidend, um Geräte davor zu schützen, durch Backdoor-Angriffe infiltriert zu werden.

Backdoor-Angriffe und Ransomware

Backdoor-Angriffe sind oft ein Vorläufer des Einsatzes von Ransomware. Sobald Angreifer eine Backdoor eingerichtet haben, können sie Ransomware in das System einschleusen, kritische Dateien verschlüsseln und Lösegeld für deren Freigabe verlangen. Aus diesem Grund ist die Verhinderung und Erkennung von Backdoor-Angriffen unerlässlich, um Systeme vor Ransomware zu schützen.

Ein kompromittiertes System mit einer aktiven Backdoor ist einem hohen Risiko für Ransomware-Angriffe ausgesetzt. Angreifer können die unerkannte Backdoor nutzen, um das System auf eine groß angelegte Verschlüsselung vorzubereiten, was weitreichenden Schaden anrichten kann, bevor das Unternehmen reagieren kann.

So erkennen Sie einen Backdoor-Angriff

Backdoor-Angriffe sind so konzipiert, dass sie unbemerkt bleiben, doch durch bestimmte Maßnahmen können sie erkannt und gestoppt werden. Die effektivste Methode zur Erkennung eines Backdoor-Angriffs besteht darin, die Systemaktivität auf ungewöhnliche Aktionen zu überwachen. Dazu gehört auch, wachsam auf Änderungen der Systemgeschwindigkeit oder des Systemverhaltens zu sein, die auf einen nicht autorisierten Nutzer hinweisen könnten, wie z. B. unerwartete Popups, nicht bekannte Programme, die ausgeführt werden, oder Änderungen an Dateien und Verzeichnissen.

Durch routinemäßige Scans mit Anti-Malware- und Antiviren-Tools können Backdoor-Angriffe erkannt werden, indem schädlicher Code im Netzwerk oder auf dem Gerät aufgedeckt wird. Außerdem ist es wichtig, die Webserverprotokolle regelmäßig auf Anzeichen eines versuchten Backdoor-Zugriffs zu überprüfen, wie z. B. ungewöhnliche Anmeldeversuche oder Anfragen von unbekannten IP-Adressen. Die Firewall-Einstellungen sollten auch häufig überprüft werden, um sicherzustellen, dass keine unbefugten Verbindungen zugelassen werden. Darüber hinaus ist es erforderlich, alle Software und Betriebssysteme mit den neuesten Sicherheitspatches auf dem neuesten Stand zu halten, um zu verhindern, dass Angreifer bekannte Schwachstellen in älteren Versionen ausnutzen.

Verhindern eines Backdoor-Angriffs

Es ist entscheidend, Systeme und Netzwerke vor Cyberkriminellen zu schützen, indem Backdoor-Angriffe verhindert werden. Nutzer müssen proaktive Maßnahmen ergreifen, um ihre Geräte zu schützen und sich vor Cyberkriminellen zu schützen.

Um einen Backdoor-Angriff effektiv zu verhindern, ist es für Netzwerkadministratoren wichtig, die Systemaktivität laufend auf ungewöhnliche Aktionen zu überwachen. Dies kann durch regelmäßige Scans mit Anti-Malware- und Antivirenprogrammen sowie durch die Untersuchung unerwarteten Netzwerktraffics erreicht werden. Zudem sollten die Firewall-Einstellungen regelmäßig überprüft werden, um zu vermeiden, dass unnötige Ports und Services zugänglich bleiben.

Nutzer müssen sicherstellen, dass sie ihre Software und Betriebssysteme regelmäßig mit den neuesten Sicherheitspatches und -updates aktualisieren. Dadurch können potenzielle Schwachstellen, die von böswilligen Personen ausgenutzt werden könnten, wirksam ausgemerzt werden. Darüber hinaus können die Durchsetzung strenger Passwortrichtlinien und die Verwendung von Zwei-Faktor-Authentifizierung potenzielle Angreifer abschrecken.

Einzelpersonen und Unternehmen müssen ihre Geräte proaktiv vor Backdoor-Angriffen schützen. Dies kann durch die konsequente Überwachung der Systemaktivitäten, regelmäßige Software-Updates, die Verwendung sicherer Kennwörter und die Nutzung von Zwei-Faktor-Authentifizierungsmaßnahmen, die regelmäßige Überprüfung der Webserver-Protokolle auf Anzeichen potenzieller Angriffe sowie den Einsatz von Firewalls zur Einschränkung unnötiger Ports und Dienste erreicht werden. Diese Vorsichtsmaßnahmen können effektiv vor schädlichen Personen schützen, die versuchen, eine Backdoor auszunutzen.

Maschinelles Lernen und Backdoor-Erkennung

Maschinelles Lernen wird zu einem wichtigen Tool in der Cybersicherheit, insbesondere bei der Erkennung fortschrittlicher Bedrohungen wie Backdoor-Angriffe. Herkömmliche Erkennungsmethoden können häufig keine neuen oder unbekannten Backdoors erkennen. Algorithmen für maschinelles Lernen können jedoch riesige Mengen an System- und Netzwerkdaten analysieren und lernen, Muster zu erkennen, die möglicherweise auf unbefugten Zugriff hinweisen.

Durch Nutzung von maschinellem Lernen können Unternehmen Anomalien in Echtzeit erkennen und verhindern, dass Backdoors lange Zeit verborgen bleiben. Diese Tools können Verlaufsdaten analysieren, um ungewöhnliches Verhalten zu erkennen und schnellere Reaktionszeiten auf potenzielle Backdoor-Angriffe zu ermöglichen.

Häufig gestellte Fragen

Hacker erhalten Zugriff über Backdoors, indem sie Schwachstellen in Software ausnutzen oder Nutzer dazu bringen, schädliche Programme (wie Trojaner) zu installieren, die unbefugten Zugriff gewähren. In einigen Fällen können Hacker bereits vorhandene Schwachstellen wie veraltete Software oder schwache Passwörter ausnutzen, um eine Backdoor im System zu installieren.

Ein Backdoor-Angriff ermöglicht unbefugten Zugriff auf ein System, während Ransomware eine Form von Malware ist, die Dateien verschlüsselt und Zahlungen für deren Freigabe verlangt. Eine Backdoor kann als Einstiegspunkt für die Ransomware-Bereitstellung dienen, sodass Angreifer unentdeckt auf Systeme zugreifen und Ransomware später starten können.

Maschinelles Lernen verbessert die Backdoor-Erkennung, indem das Netzwerk- und Systemverhalten in Echtzeit analysiert und ungewöhnliche Muster erkannt werden, die auf unbefugten Zugriff hinweisen. Dieser proaktive Ansatz ermöglicht es Sicherheitstools, zuvor unbekannte Bedrohungen zu erkennen und darauf zu reagieren, bevor sie erheblichen Schaden anrichten können.

Backdoor-Angriffe sind gefährlich, da sie es Hackern ermöglichen, normale Sicherheitsprotokolle zu umgehen und unerkannten Zugriff auf vertrauliche Daten zu erhalten. Sobald sie sich innerhlab des Netzwerks bewegen können, können sie Finanzinformationen, personenbezogene Daten oder Geschäftsgeheimnisse stehlen, ohne bemerkt zu werden, was zu schwerwiegenden finanziellen und Reputationsschäden führen kann.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.