Zero Trust Network Access ou ZTNA est contrôlé par des stratégies de sécurité qui déterminent quels ressources informatiques, utilisateurs et systèmes peuvent communiquer entre eux en toute sécurité. Lorsque les règles sont définies de manière trop restreinte, cela peut ralentir les processus critiques et créer des goulots d'étranglement. Lorsque les règles sont trop souples, cela crée une surface d'attaque trop difficile à protéger.

Les modèles de sécurité réseau traditionnels, tels que la sécurité basée sur le périmètre, reposent sur l'hypothèse que tout ce qui se trouve à l'intérieur d'un réseau est fiable. Cependant, cette approche ne suffit plus à protéger les écosystèmes informatiques dynamiques et distribués d'aujourd'hui, où les applications privées peuvent être hébergées n'importe où et où les employés ont besoin d'un accès sécurisé aux applications depuis n'importe quel endroit, à l'aide de terminaux gérés et non gérés.

Zero Trust Network Access (ZTNA) est une approche visant à fournir un accès sécurisé aux ressources (telles que les applications privées) qui se concentre sur des contrôles d'accès stricts et des mesures de sécurité. ZTNA fonctionne selon le principe « ne jamais faire confiance, toujours vérifier », ce qui signifie qu'aucun utilisateur ou terminal, que ce soit à l'intérieur ou à l'extérieur du périmètre du réseau, ne doit être automatiquement approuvé. Au lieu de cela, ZTNA vérifie et authentifie chaque utilisateur et terminal avant d'accorder l'accès aux applications ou aux ressources, quel que soit leur emplacement.

Contexte

Par le passé, les entreprises s'appuyaient sur des technologies telles que des pare-feux qui construisaient des murs solides autour de leur réseau. La gestion des accès qui permet aux employés d'utiliser des applications privées dépend en grande partie de l'endroit où se trouve l'employé. S'ils sont au bureau et connectés au réseau de l'entreprise, ils sont « approuvés » et ont accès aux applications et aux ressources. Les employés en télétravail qui ont besoin d'un accès à distance sécurisé aux mêmes applications et charges de travail utilisent généralement un service de réseau privé virtuel (Virtual Private Network, VPN) pour se connecter à ces applications et charges de travail.

Les entreprises appliqueront probablement des autorisations d'accès et des stratégies d'accès différentes en fonction de l'endroit où se trouve l'employé. S'ils se trouvent sur site, ils peuvent avoir accès à plus de ressources. S'ils travaillent à distance, ils peuvent n'avoir accès qu'à des applications spécifiques.

Cependant, avec le passage à des modèles multicloud et des modèles de travail distant, les entreprises ont désormais compris que cette méthode de gestion des accès nécessite une nouvelle approche.

Modèle de sécurité Zero Trust

Le concept de sécurité Zero Trust offre aux entreprises une protection bien plus importante que les défenses périmétriques traditionnelles. La sécurité Zero Trust suppose que l'identité, le terminal, le système et l'application de chaque utilisateur sont déjà compromis. ZTNA est une solution essentielle pour toute entreprise qui souhaite passer à un modèle de sécurité Zero Trust.

Fonctionnement de la technologie ZTNA

Le ZTNA est une architecture qui accorde un accès sécurisé aux applications et aux ressources sur la base d'une authentification forte, d'une autorisation et du contexte.

Une architecture ZTNA permet d'accéder uniquement aux applications dont les utilisateurs ont besoin pour accomplir leur travail, et non à l'ensemble du réseau. Le site d'hébergement d'une application n'est pas pertinent, que ce soit sur site, dans un cloud public ou privé, car les utilisateurs authentifiés n'ont accès qu'aux applications qu'ils ont été autorisés à utiliser. De plus, avec une architecture ZTNA, l'emplacement de l'employé n'est pas pertinent : les mêmes règles d'accès sont appliquées lorsqu'il travaille au bureau sur le réseau de l'entreprise, à domicile ou dans son café préféré.

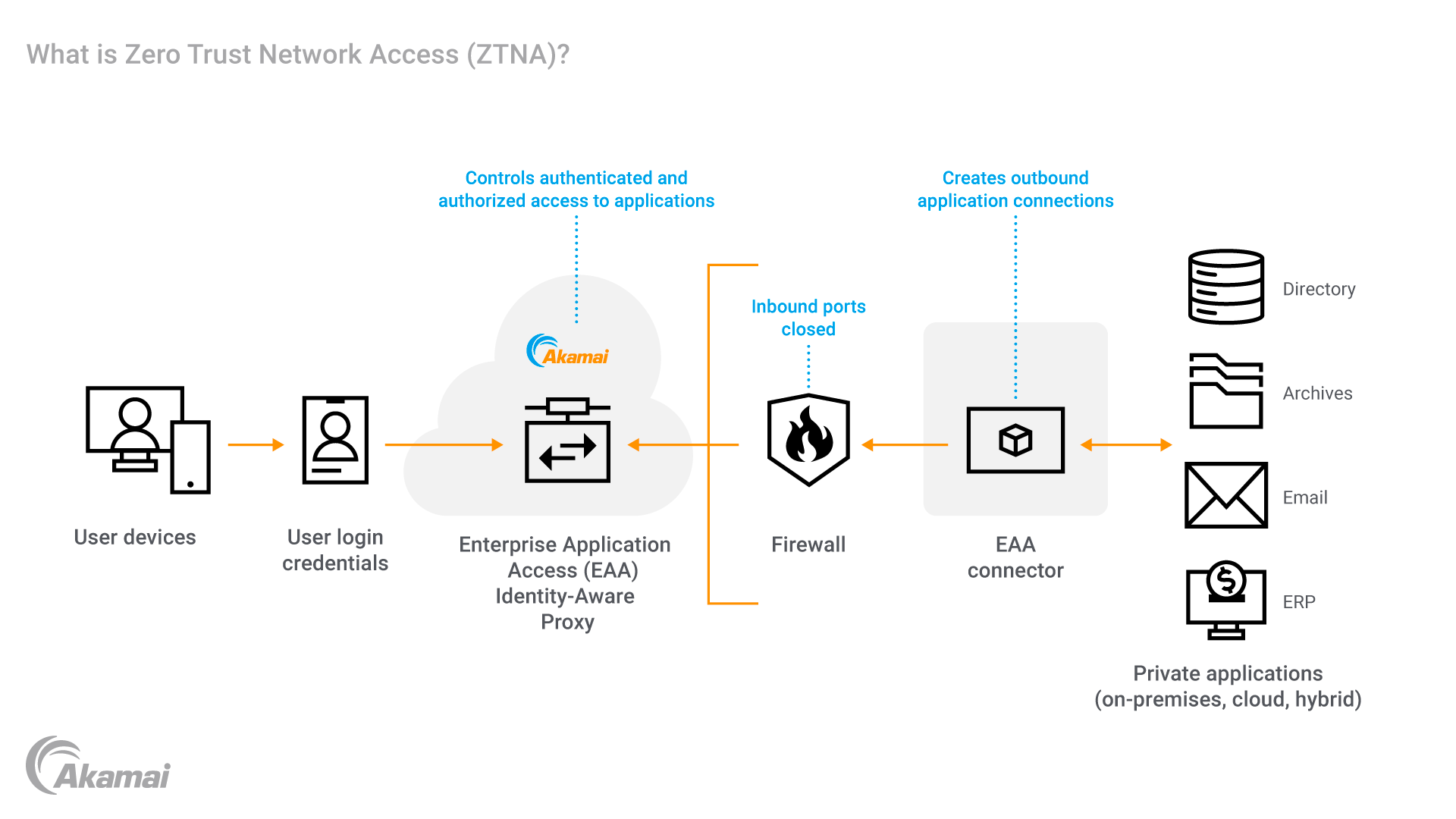

Une solution ZTNA typique utilise un proxy basé sur l'identité (Identity-Aware Proxy, IAP) hébergé dans le cloud qui fournit un accès granulaire aux applications basé sur des signaux en temps réel tels que les informations d'identité des utilisateurs et les signaux de posture des terminaux. Le deuxième composant est un connecteur d'accès, généralement une machine virtuelle, qui est déployé là où les applications privées sont déployées, sur site ou dans des environnements cloud. Le connecteur d'accès est relié à l'application privée et établit une connexion sortante vers l'IAP. Lorsqu'un utilisateur souhaite accéder à une application, l'IAP authentifie l'utilisateur, valide le terminal et autorise l'accès à l'application. L'utilisateur n'a accès qu'aux applications dont il a besoin pour remplir son rôle professionnel et, en outre, cet accès est évalué en permanence. Si la posture du terminal change, l'accès peut être révoqué en temps quasi réel.

Comment ZTNA améliore-t-il la posture de sécurité ?

Tout d'abord, les applications étant cachées et non exposées à l'Internet public, les cybercriminels ne peuvent pas les découvrir. Deuxièmement, comme le connecteur d'accès établit une connexion sortante, tous les ports d'accès entrants sur le pare-feu peuvent être fermés. Troisièmement, la réduction de l'utilisation des VPN dans une entreprise contribue à réduire la surface d'attaque. Enfin, l'application des principes du modèle de sécurité Zero Trust et la fourniture d'un contrôle d'accès de moindre privilège réduisent considérablement la capacité de mouvement latéral.

Quelles sont les solutions de sécurité Zero Trust d'Akamai ?

Enterprise application Access Offrez à vos employés un accès à distance rapide et sécurisé avec Zero Trust Network Access à partir de terminaux, sans VPN lents et encombrants.

Secure Internet Access Découvrez Secure Internet Access, une passerelle Web sécurisée basée dans le cloud.

Authentification multifactorielle d'Akamai (Multi-Factor Authentication, MFA) Empêchez le piratage des comptes des employés et les violations de données avec une solution de MFA anti-hameçonnage.

Foire aux questions (FAQ)

Le concept Zero Trust Network Access offre une protection bien plus importante aux réseaux d'entreprise que les défenses périmétriques traditionnelles. La sécurité Zero Trust suppose que l'identité, le terminal, le système et l'application de chaque utilisateur sont déjà compromis. Au lieu de se concentrer sur un périmètre réseau, les réseaux Zero Trust placent des périmètres autour des ressources individuelles et contrôlent strictement l'accès sécurisé à celles-ci. Résultat : Les attaques qui proviennent d'un environnement informatique peuvent être rapidement neutralisées, car elles ne peuvent pas se propager rapidement et facilement.

Zero Trust Network Access n'est pas sans défis. Bien que cette approche permette une posture de sécurité plus rigoureuse, elle peut également créer d'énormes charges administratives pour les équipes de sécurité chargées de créer des stratégies ZTNA. Lorsque les règles sont trop restrictives, des goulots d'étranglement se produisent et la productivité ou l'expérience utilisateur globale en pâtit. La clé de l'adoption d'une structure Zero Trust est de trouver des outils qui réduisent considérablement la complexité de la gestion des accès et de la définition des stratégies. C'est là qu'Akamai peut vous aider.

Initialement formulé par Forrester en 2010, le modèle de sécurité Zero Trust est une réaction à la sécurité réseau traditionnelle qui se concentre sur la création d'un périmètre solide tout en faisant confiance aux ressources et aux utilisateurs au sein du réseau. La sécurité réseau est une pratique qui permet souvent aux cyberattaques qui ont violé les défenses périmétriques de se propager rapidement dans un environnement informatique. En revanche, Zero Trust met fin à l'idée d'un périmètre réseau de confiance. Cette approche suppose que chaque utilisateur, terminal, système et connexion peut déjà être compromis et nécessite une validation avant d'autoriser l'accès à d'autres ressources informatiques.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.