El acceso de red Zero Trust o ZTNA se controla mediante políticas de seguridad que determinan qué activos de TI, usuarios y sistemas pueden comunicarse de forma segura entre sí. Cuando las políticas se definen de forma demasiado estricta, puede ralentizar los procesos críticos y crear atrasos. Cuando las políticas son demasiado amplias, crean una superficie de ataque que es demasiado difícil de proteger.

Los modelos de seguridad de red tradicionales, como la seguridad basada en el perímetro, se basan en la suposición de que se puede confiar en todo el contenido de una red. Sin embargo, este enfoque ya no es suficiente para proteger los ecosistemas de TI dinámicos y distribuidos de hoy en día, donde las aplicaciones privadas se pueden alojar en cualquier lugar y los empleados requieren un acceso seguro a las aplicaciones desde cualquier lugar, utilizando dispositivos gestionados y no gestionados.

El acceso de red Zero Trust (ZTNA) es un enfoque para proporcionar acceso seguro a los recursos (como las aplicaciones privadas) que se centra en controles de acceso y medidas de seguridad estrictos. ZTNA opera bajo el principio de «nunca confiar, siempre verificar», lo que significa que no se debe confiar automáticamente en ningún usuario o dispositivo, ya sea dentro o fuera del perímetro de la red. En su lugar, ZTNA verifica y autentica todos los usuarios y dispositivos antes de conceder acceso a las aplicaciones o recursos, independientemente de su ubicación.

Antecedentes

En el pasado, las organizaciones han confiado en tecnologías, como los cortafuegos, que han construido muros sólidos alrededor de su red. La gestión de acceso que permite a los empleados utilizar aplicaciones privadas se basa en gran medida en la ubicación de un empleado. Si se encuentran en la oficina y están conectados a la red corporativa, son «de confianza» y se les da acceso a las aplicaciones y los recursos. Los empleados que trabajan de forma remota y necesitan acceso seguro a las mismas aplicaciones y cargas de trabajo suelen utilizar un servicio de red privada virtual (VPN) para conectarse a ellas.

Es probable que las empresas apliquen diferentes permisos de acceso y políticas de acceso en función de dónde se encuentre el empleado. Si se encuentran en las instalaciones, es posible que tengan acceso a más recursos. Si son remotos, es posible que solo tengan acceso a aplicaciones específicas.

Sin embargo, con la migración a modelos multinube y de teletrabajo, las empresas se han dado cuenta de que este método de gestión de acceso necesita un nuevo enfoque.

Modelo de seguridad Zero Trust

El concepto de seguridad Zero Trust ofrece a las empresas una protección mucho mayor que las defensas perimetrales tradicionales. La seguridad Zero Trust asume que todas las identidades de usuario, dispositivos, sistemas y aplicaciones ya están en peligro. ZTNA es una solución fundamental para cualquier empresa que desee realizar la transición a un modelo de seguridad Zero Trust.

Cómo funciona ZTNA

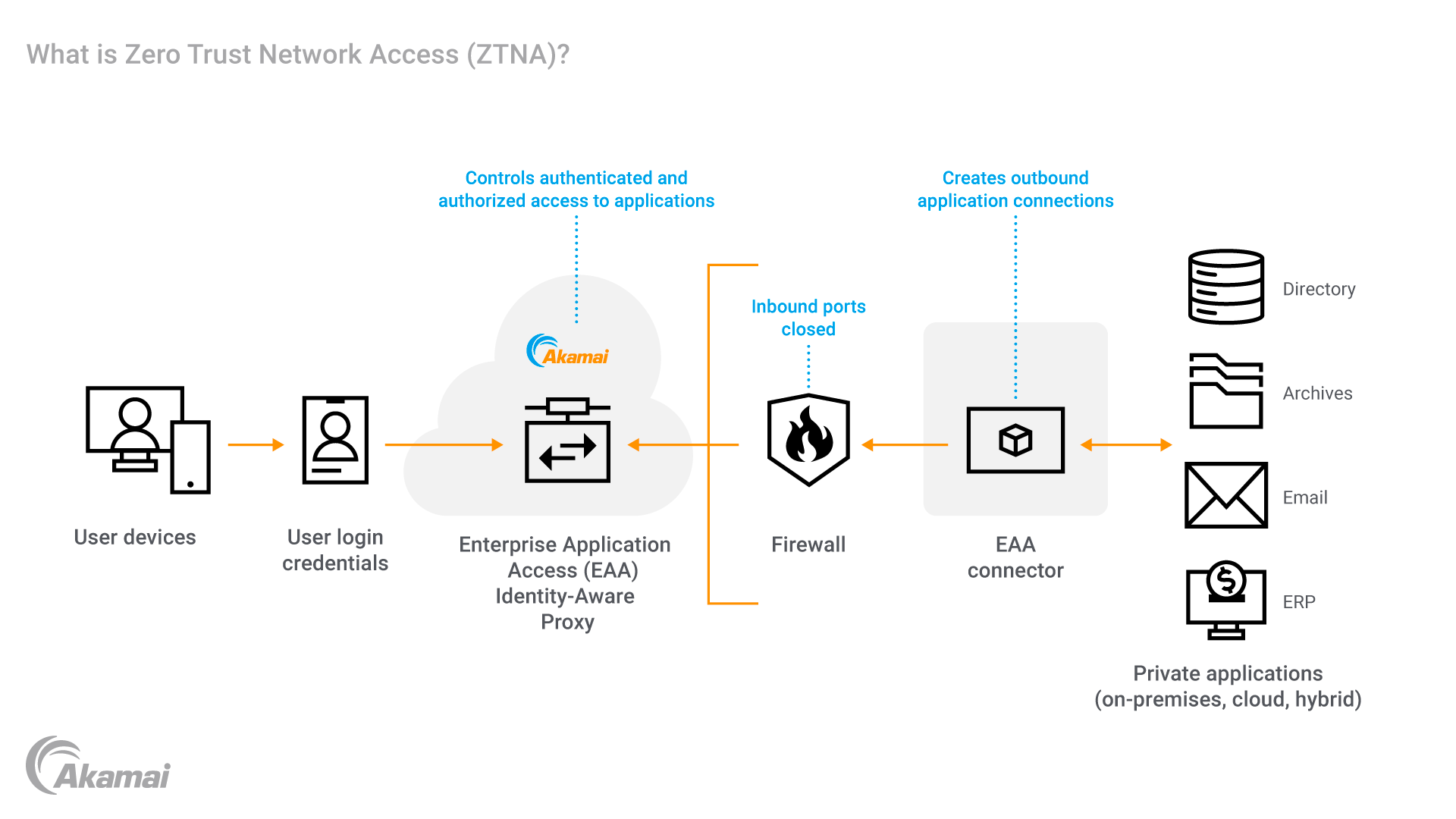

ZTNA es una arquitectura que concede un acceso seguro a las aplicaciones y los recursos sobre la base de una autenticación, una autorización y un contexto sólidos.

Una arquitectura ZTNA proporciona acceso solo a las aplicaciones y los volúmenes de trabajo que los empleados necesitan para realizar sus trabajos, y no a toda la red. El lugar en el que se aloja una aplicación es irrelevante, ya sea en el entorno local, en la nube pública o en la nube privada, puesto que los usuarios autenticados solo tienen acceso a las aplicaciones que están autorizados a utilizar. Y con una arquitectura ZTNA, la ubicación del empleado es irrelevante: se aplican las mismas políticas de acceso cuando trabajan desde la oficina en la red corporativa, en casa o en su cafetería favorita.

Una solución ZTNA típica utiliza un proxy con reconocimiento de identidades (IAP) alojado en la nube que proporciona acceso granular a las aplicaciones basado en señales en tiempo real, como la información de identidad del usuario y las señales de situación del dispositivo. El segundo componente es un conector de acceso, la mayoría de las veces una máquina virtual, que se implementa donde se implementan las aplicaciones privadas, ya sea en entornos locales o de nube. El conector de acceso se vincula a la aplicación privada y establece una conexión de salida con el IAP. Cuando un usuario desea acceder a una aplicación, IAP autentica al usuario, valida el dispositivo y autoriza el acceso a la aplicación. El usuario solo tiene acceso a las aplicaciones que necesita para desempeñar su función y, además, se evalúa continuamente dicho acceso. Si la situación del dispositivo cambia, el acceso se puede revocar casi en tiempo real.

¿Cómo mejora ZTNA la postura de seguridad?

En primer lugar, como las aplicaciones están ocultas y no están expuestas a la red pública de Internet, los ciberdelincuentes no pueden detectarlas. En segundo lugar, dado que el conector de acceso realiza una conexión saliente, todos los puertos de acceso de entrada del firewall se pueden cerrar. En tercer lugar, reducir el uso de VPN en una empresa ayuda a reducir la superficie de ataque. Por último, la aplicación de los principios del modelo de seguridad Zero Trust y el control de acceso con privilegios mínimos reducen significativamente la capacidad de movimiento lateral.

¿Cuál es la solución de acceso a la red Zero Trust de Akamai?

Enterprise Application Access Ofrezca a sus empleados un acceso remoto rápido y seguro con el acceso de red Zero Trust desde dispositivos de puesto final, sin VPN lentas y engorrosas.

Secure Internet Access Explore Secure Internet Access, una puerta de enlace web segura basada en la nube.

Akamai MFA (autenticación multifactorial) Evita el robo de cuentas de empleados y las filtraciones de datos con MFA a prueba de phishing.

Preguntas frecuentes

El concepto de acceso de red Zero Trust ofrece una protección mucho mayor para las redes empresariales que las defensas perimetrales tradicionales. La seguridad Zero Trust asume que todas las identidades de usuario, dispositivos, sistemas y aplicaciones ya están en peligro. En lugar de centrarse en un perímetro de red, las redes Zero Trust colocan perímetros alrededor de los activos individuales y controlan estrictamente el acceso seguro a ellos. ¿El resultado? Los ataques que se originan en un entorno de TI se pueden neutralizar rápidamente, ya que no se pueden propagar rápida y fácilmente.

El acceso de red Zero Trust no está exento de desafíos. Aunque este enfoque permite una estrategia de seguridad más rigurosa, también puede crear enormes cargas administrativas para los equipos de seguridad encargados de crear políticas de acceso de red Zero Trust. Cuando las políticas son demasiado restrictivas, se producen atascos y la productividad o la experiencia del usuario en general se ve afectada. La clave para adoptar un marco Zero Trust es encontrar herramientas que reduzcan en gran medida la complejidad de la gestión del acceso y la configuración de políticas. Aquí es donde Akamai puede ayudar.

Expuesto por primera vez por Forrester en 2010, el modelo de seguridad Zero Trust es una reacción a la seguridad de red tradicional que se centra en crear un perímetro sólido al tiempo que confía en los activos y los usuarios de la red. La seguridad de la red es una práctica que, a menudo, permite que los ciberataques que han vulnerado las defensas perimetrales se propaguen rápidamente por todo el entorno de TI. Por el contrario, Zero Trust pone fin a la idea de un perímetro de red de confianza. Asume que todos los usuarios, dispositivos, sistemas y conexiones pueden estar ya en peligro, y requiere validación antes de permitir el acceso a otros activos de TI.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.