ゼロトラスト・ネットワーク・アクセス(ZTNA)は、どのIT資産、ユーザー、システムが相互に安全に通信できるかを決定するセキュリティポリシーによって制御されます。ポリシーを限定的に定義すると、重要なプロセスの速度が低下し、ボトルネックが発生する可能性があります。ポリシーが広すぎると、保護が困難なアタックサーフェスが生まれます。

境界ベースのセキュリティなどの従来のネットワークセキュリティモデルは、ネットワーク内のすべてが信頼できるという前提に基づいています。しかし、このアプローチでは、プライベートアプリケーションをどこにでもホストでき、従業員は管理されているデバイスと管理されていないデバイスを使用して、どこからでも安全なアプリケーションアクセスを必要とする、今日の動的で分散したITエコシステムを保護するためには、もはや十分ではありません。

ゼロトラスト・ネットワーク・アクセス(ZTNA)は、厳格なアクセス制御とセキュリティ対策に重点を置いた、リソース(プライベートアプリケーションなど)への安全なアクセスを提供するアプローチです。ZTNAは、「決して信頼せず、常に確認する」という原則の下で運用されています。つまり、ネットワーク境界の内外を問わず、ユーザーやデバイスは自動的に信頼されるべきではありません。代わりに、ZTNAは、場所に関係なく、アプリケーションやリソースへのアクセスを許可する前に、すべてのユーザーとデバイスを確認して認証します。

背景

これまで、組織はネットワークの周囲に強力な壁を構築するファイアウォールなどのテクノロジーに依存してきました。従業員がプライベートアプリケーションを使用できるアクセス管理は、主に従業員の所在地に基づいています。従業員がオフィスにいて、企業ネットワークに接続している場合は、「信頼できる」状態でアプリケーションやリソースへのアクセス権が付与されます。同じアプリケーションやワークロードへの安全なリモートアクセスを必要とするテレワーカーの従業員は、通常、仮想プライベートネットワーク(VPN)サービスを使用してこれらに接続します。

企業は、従業員の所在地に応じて、さまざまなアクセス権限やアクセスポリシーを適用する可能性があります。オンプレミスの場合は、より多くのリソースにアクセスできる可能性があります。遠隔地にいる場合は、特定のアプリケーションにのみアクセスできます。

しかし、マルチクラウド やどこからでも作業できるモデルへの移行により、企業はこのアクセス管理方法に新しいアプローチが必要であることに気付きました。

ゼロトラスト・セキュリティ・モデル

ゼロトラストセキュリティの概念は、従来の境界防御よりもはるかに優れた保護を企業に提供します。ゼロトラストのセキュリティでは、すべてのユーザーアイデンティティ、デバイス、システム、アプリケーションがすでに侵害されていることを前提としています。ZTNAは、ゼロトラスト・セキュリティ・モデルへの移行を検討しているあらゆる企業にとって重要なソリューションです。

ZTNA の仕組み

ZTNA は、強力な認証、認可、コンテキストに基づいてアプリケーションやリソースへの安全なアクセスを実現するアーキテクチャです。

ZTNA アーキテクチャは、ネットワーク全体ではなく、ユーザーが仕事をする上で必要なアプリケーションとワークロードにのみアクセスできるようにします。オンプレミス、パブリッククラウド、プライベートクラウドのどれでアプリケーションがホストされているかは重要ではありません。認証されたユーザーのみが、使用を許可されたアプリケーションにアクセスできるからです。また、ZTNAアーキテクチャでは、従業員の場所は無関係です。企業ネットワーク上のオフィス、自宅、お気に入りのコーヒーショップで働く場合にも、同じアクセスポリシーが適用されます。

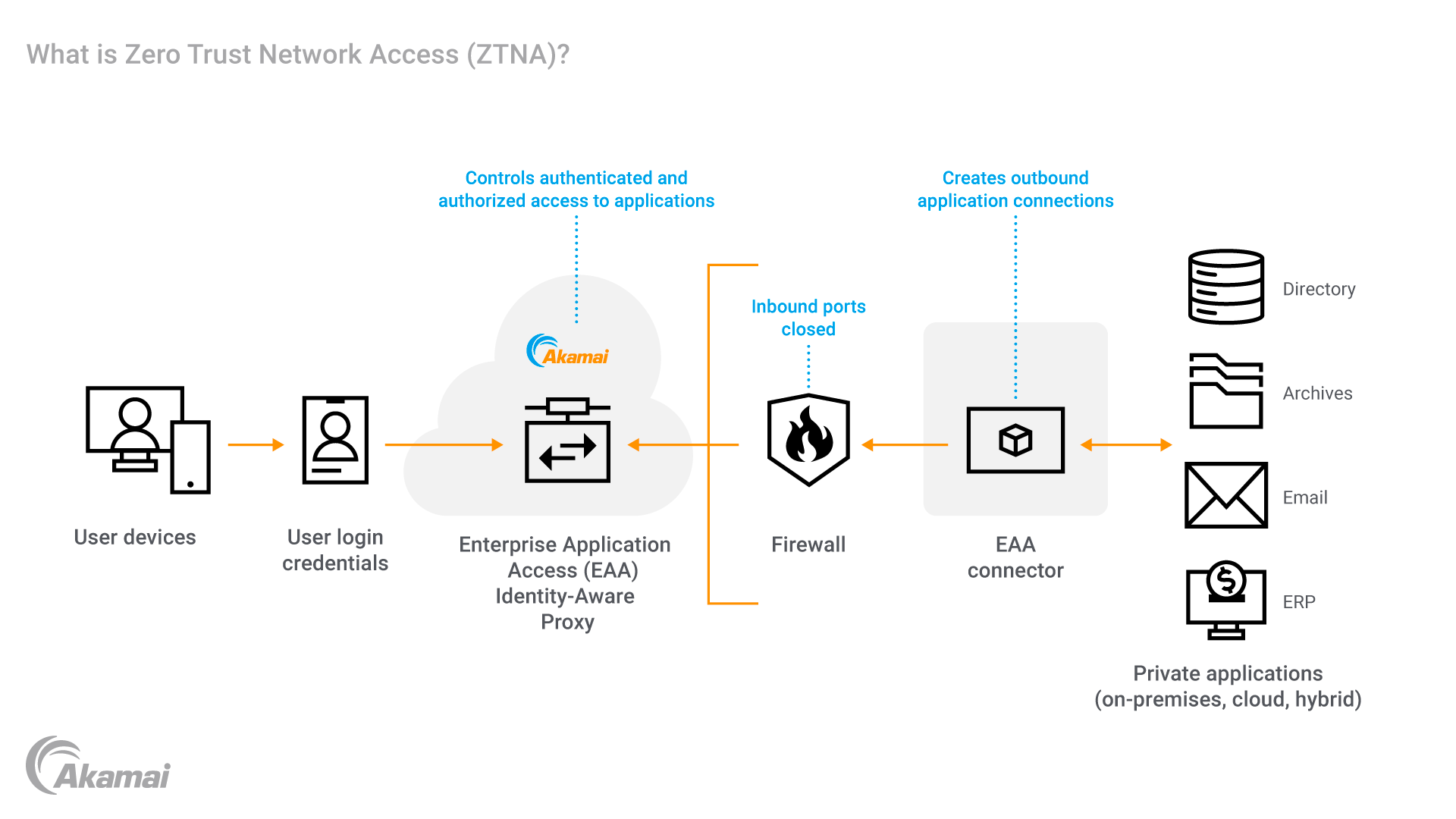

一般的なZTNAソリューションは、クラウドホスティングのアイデンティティ認識型プロキシ(IAP)を使用して、ユーザーアイデンティティ情報やデバイスポスチャの信号などのリアルタイム信号に基づいてきめ細かいアプリケーションアクセスを提供します。2つ目のコンポーネントはアクセスコネクターであり、ほとんどの場合は仮想マシンであり、プライベートアプリケーションがオンプレミスまたはクラウド環境に展開される場所に展開されます。アクセスコネクターはプライベートアプリケーションにリンクし、IAPへのアウトバウンド接続を確立します。ユーザーがアプリケーションにアクセスしようとすると、IAPはユーザーを認証し、デバイスを検証し、アプリケーションへのアクセスを許可します。ユーザーには、職務を遂行するために必要なアプリケーションへのアクセスのみが許可され、さらにそのアクセスは継続的に評価されます。デバイスポスチャが変化すると、ほぼリアルタイムでアクセスを取り消すことができます。

ZTNAはセキュリティ体制をどのように強化しますか?

第1に、アプリは隠されており、公衆インターネットに公開されていないため、サイバー犯罪者 はこれらのアプリケーションを発見できません。第2に、アクセスコネクターがアウトバウンド接続を行うため、ファイアウォール上のすべてのインバウンドアクセスポートを閉じることができます。第3に、企業におけるVPNの使用を減らすことで、アタックサーフェスを縮小できます。最後に、ゼロトラスト・セキュリティ・モデルの原則を適用し、最小権限のアクセス制御を提供することで、ラテラルムーブメントの能力が大幅に低下します。

Akamai のゼロトラスト・ネットワーク・アクセス・ソリューションとは

Enterprise Application Access エンドポイントデバイスからのゼロトラスト・ネットワーク・アクセスにより、従業員は高速で安全なリモートアクセスを実現できます。低速で使いにくいVPNは不要です。

Secure Internet Access クラウドベースのセキュア Web ゲートウェイです。詳細をご確認ください。

Akamai MFA (Multi-Factor Authentication) フィッシング対抗の MFA によって従業員アカウントの乗っ取りやデータ漏えいを防ぎます。

よくある質問(FAQ)

ゼロトラスト・ネットワーク・アクセスの概念は、従来の境界防御よりもはるかに優れた保護を企業ネットワークに提供します。ゼロトラストのセキュリティでは、すべてのユーザーアイデンティティ、デバイス、システム、アプリケーションがすでに侵害されていることを前提としています。ゼロトラストネットワークは、ネットワーク境界に重点を置くのではなく、個々の資産の周囲に境界を配置し、それらへの安全なアクセスを厳密に制御します。結果:IT環境内で発生した攻撃は、迅速かつ簡単に拡散できないため、迅速に無効化できます。

ゼロトラスト・ネットワーク・アクセスには課題があります。このアプローチにより、より厳格なセキュリティ体制が可能になりますが、ZTNAポリシーの作成を担当するセキュリティチームには、管理上の大きな負担が生じる可能性もあります。ポリシーが制限されすぎると、ボトルネックが発生し、生産性や全体的なユーザー体験が損なわれます。ゼロトラストフレームワークを採用するための鍵は、アクセス管理やポリシー設定の複雑さを大幅に軽減するツールを見つけることです。それこそまさに Akamai が得意とする分野です。

2010年にForresterが初めて発表したゼロトラスト・セキュリティ・モデルは、ネットワーク内の資産とユーザーを信頼しながら強力な境界を構築することに重点を置いた従来のネットワークセキュリティへの対応です。ネットワークセキュリティとは、境界防御を侵害したサイバー攻撃をIT環境全体に迅速に拡散させる手法です。一方、ゼロトラストでは、信頼できるネットワーク境界という概念に終止符を打つことができます。すべてのユーザー、デバイス、システム、接続がすでに侵害されている可能性があり、他のIT資産へのアクセスを許可する前に検証が必要であることを前提としています。

Akamai が選ばれる理由

Akamai は、オンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。当社の市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームによって、あらゆる場所でエンタープライズデータとアプリケーションを保護する多層防御を利用いただけます。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散化されたプラットフォームで高いパフォーマンスとコストを実現しています。多くのグローバル企業が、ビジネスの成長に必要な業界最高レベルの信頼性、拡張性、専門知識を提供できる Akamai に信頼を寄せています。