La soluzione ZTNA (Zero Trust Network Access) è controllata da policy di sicurezza che determinano quali risorse IT, utenti e sistemi possono comunicare tra loro in modo sicuro. Se le policy sono troppo restrittive, possono rallentare i processi critici e creare colli di bottiglia. Se, invece, le policy sono troppo generiche, creano una superficie di attacco troppo difficile da proteggere.

I tradizionali modelli di sicurezza della rete, come la sicurezza basata sul perimetro, si basano sul presupposto che tutto ciò che si trova all'interno di una rete possa essere considerato affidabile. Tuttavia, questo approccio non è più sufficiente per proteggere gli odierni ecosistemi IT dinamici e distribuiti, in cui le applicazioni private possono essere ospitate ovunque e i dipendenti richiedono un accesso sicuro alle applicazioni da qualsiasi posizione, utilizzando dispositivi gestiti e non gestiti.

Il modello ZTNA (Zero Trust Network Access) è un approccio volto a fornire un accesso sicuro alle risorse (come le applicazioni private) che si concentra su rigorosi controlli degli accessi e misure di sicurezza. La soluzione ZTNA opera secondo il principio del "verificare sempre, senza fidarsi", il che significa che nessun utente o dispositivo, sia interno che esterno al perimetro della rete, deve essere considerato automaticamente affidabile. Al contrario, la soluzione ZTNA verifica e autentica ogni utente e dispositivo prima di concedere l'accesso ad applicazioni o risorse, indipendentemente dalla loro posizione.

Background

Nel passato, le organizzazioni si sono affidate a tecnologie come i firewall che hanno costruito solide mura intorno alla propria rete. La gestione degli accessi che consente ai dipendenti di utilizzare applicazioni private si basa in gran parte sulla posizione in cui si trovano. Se si trovano in ufficio e sono connessi alla rete aziendale, sono "affidabili" e possono accedere alle applicazioni e alle risorse. I dipendenti remoti che necessitano di un accesso remoto sicuro alle stesse applicazioni e ai carichi di lavoro, di solito, utilizzano un servizio VPN (Virtual Private Network) per connettersi.

Le aziende, probabilmente, applicano autorizzazioni e policy di accesso diverse in base alla posizione dei dipendenti. Se si trovano on-premise, possono accedere a più risorse, se lavorano da remoto, possono accedere solo a specifiche applicazioni.

Tuttavia, con il passaggio al multicloud e allo smart working, le aziende ora si sono rese conto che questo metodo di gestione degli accessi richiede un nuovo approccio.

Il modello di sicurezza Zero Trust

Il concetto di sicurezza Zero Trust offre alle aziende una protezione molto maggiore rispetto ai tradizionali sistemi di difesa del perimetro. La sicurezza Zero Trust presuppone che ogni identità, dispositivo, sistema e applicazione degli utenti siano già compromessi. La soluzione ZTNA è fondamentale per qualsiasi azienda che desidera passare a un modello di sicurezza Zero Trust.

Come funziona la funzione ZTNA

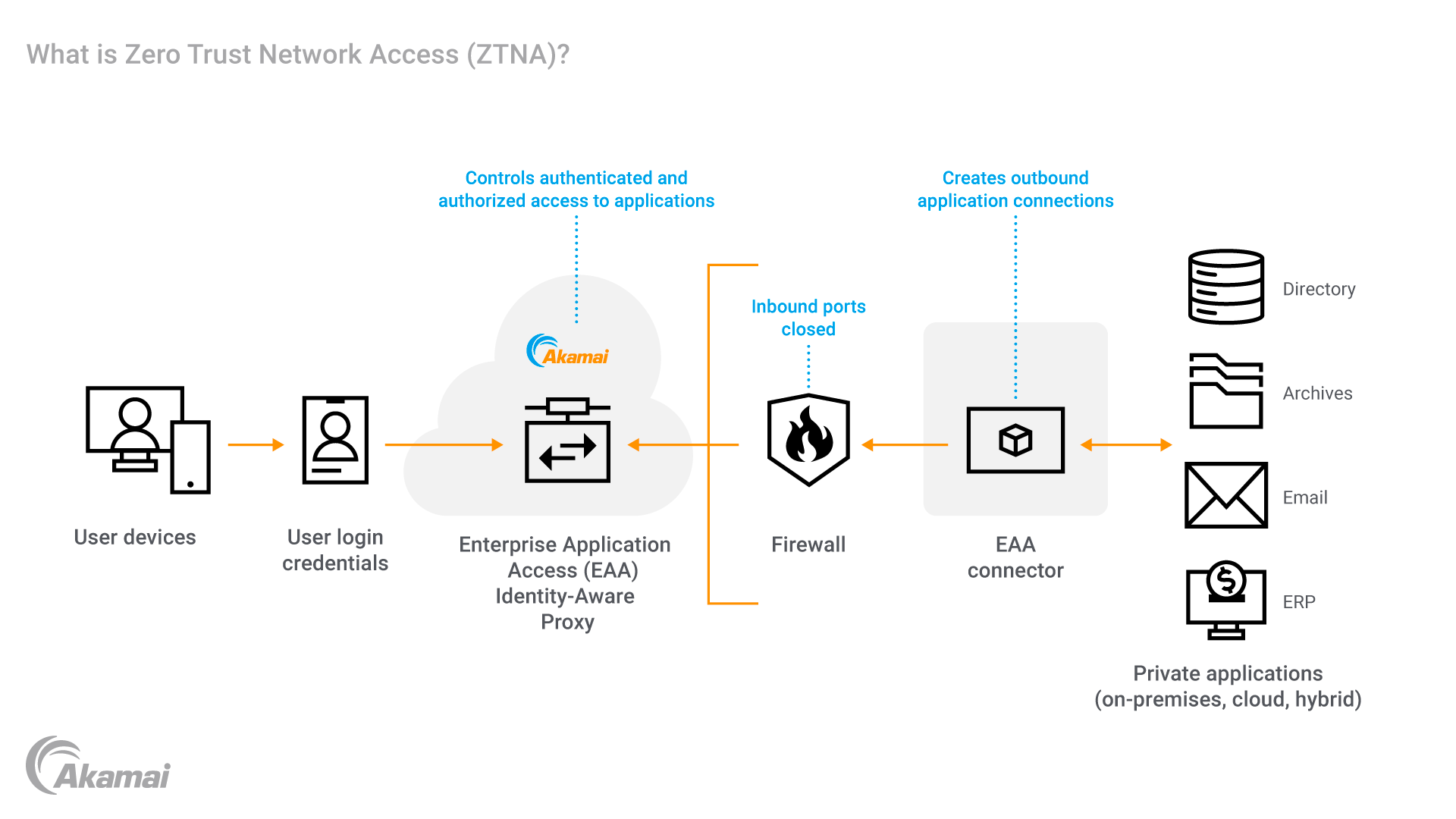

L'architettura ZTNA concede un accesso sicuro a risorse e applicazioni sulla base di un solido livello di autenticazione, autorizzazione e contesto.

Un'architettura ZTNA fornisce l'accesso solo alle applicazioni e ai carichi di lavoro che servono ai dipendenti per svolgere il loro lavoro, non all'intera rete. La posizione in cui un'applicazione viene ospitata è irrilevante (se on-premise oppure nel cloud pubblico o privato) perché solo gli utenti autenticati possono accedere alle applicazioni al cui uso sono stati autorizzati. Inoltre, con un'architettura ZTNA, anche la posizione del dipendente è irrilevante: le stesse policy di accesso vengono applicate quando lavora dall'ufficio sulla rete aziendale, a casa o al suo bar preferito.

Una tipica soluzione ZTNA utilizza un proxy basato sulle identità (IAP) ospitato nel cloud che fornisce un accesso granulare alle applicazioni in base a segnali in tempo reale, come informazioni sulle identità degli utenti e sul comportamento dei dispositivi. Il secondo componente è un connettore di accesso, in genere una macchina virtuale, che viene implementata dove si trovano le applicazioni private (on-premise o in ambienti cloud). Il connettore di accesso si collega all'applicazione privata ed effettua una connessione in uscita all'IAP. Quando un utente desidera accedere a un'applicazione, l'IAP autentica l'utente, verifica il dispositivo e autorizza l'accesso all'applicazione. All'utente viene concesso solo l'accesso alle applicazioni di cui ha bisogno per svolgere il proprio ruolo e tale accesso viene verificato continuamente. Se il comportamento del dispositivo cambia, l'accesso può essere revocato quasi in tempo reale.

In che modo la soluzione ZTNA aumenta il livello di sicurezza?

In primo luogo, poiché le app sono nascoste e non esposte all'Internet pubblico, i criminali informatici non possono scoprire queste applicazioni. In secondo luogo, poiché il connettore di accesso effettua una connessione in uscita, è possibile chiudere tutte le porte di accesso in entrata sul firewall. In terzo luogo, diminuire l'utilizzo delle VPN in un'azienda aiuta a ridurre la superficie di attacco. Infine, l'applicazione dei principi del modello di sicurezza Zero Trust e la fornitura di un controllo degli accessi basato sul privilegio minimo riducono notevolmente la capacità di eseguire il movimento laterale.

Che cos'è la soluzione ZTNA (Zero Trust Network Access) di Akamai?

Enterprise Application Access Offrite ai vostri dipendenti un accesso remoto rapido e sicuro con la soluzione ZTNA (Zero Trust Network Access) dai dispositivi endpoint: niente più VPN lente e ingombranti.

Secure Internet Access Scoprite Secure Internet Access, un SWG (Secure Web Gateway) basato sul cloud.

Akamai MFA (Multi-Factor Authentication) L'MFA anti-phishing consente di evitare episodi di violazione dei dati e controllo degli account dei dipendenti.

Domande frequenti (FAQ)

Il concetto ZTNA (Zero Trust Network Access) offre alle reti aziendali una protezione molto maggiore rispetto ai tradizionali sistemi di difesa del perimetro. La sicurezza Zero Trust presuppone che ogni identità, dispositivo, sistema e applicazione degli utenti siano già compromessi. Anziché concentrarsi sul perimetro di rete, le reti Zero Trust creano perimetri intorno alle singole risorse e il loro accesso viene rigorosamente controllato. Il risultato: Gli attacchi che hanno origine all'interno di un ambiente IT possono essere rapidamente neutralizzati, poiché non sono in grado di diffondersi in modo rapido e semplice.

L'accesso alla rete Zero Trust non è privo di sfide. Anche se questo approccio consente un approccio alla sicurezza più rigoroso, può comunque creare enormi oneri amministrativi per i team addetti alla sicurezza che hanno il compito di creare le policy ZTNA. Se le policy sono troppo restrittive, si verificano colli di bottiglia e la produttività o le user experience complessive ne risentono. La chiave per adottare un sistema Zero Trust è trovare strumenti in grado di ridurre notevolmente la complessità della gestione degli accessi e dell'impostazione delle policy. Akamai sa come fare.

Articolato per la prima volta da Forrester nel 2010, il modello di sicurezza Zero Trust è una reazione alla sicurezza di rete tradizionale, che si concentra sulla creazione di un solido perimetro, affidandosi, al contempo, alle risorse e agli utenti all'interno della rete. La sicurezza della rete è una pratica che spesso consente agli attacchi informatici che hanno violato i sistemi di difesa perimetrali di diffondersi rapidamente in un ambiente IT. Al contrario, il modello Zero Trust pone fine all'idea di un perimetro di rete affidabile, presupponendo che ogni utente, dispositivo, sistema e connessione possano già essere compromessi e richiedendo una verifica prima di concedere l'accesso ad altre risorse IT.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.