Zero Trust Network Access oder ZTNA wird durch Sicherheitsrichtlinien gesteuert, die bestimmen, welche IT-Assets, Nutzer und Systeme sicher miteinander kommunizieren können. Wenn Richtlinien zu eng definiert sind, kann dies kritische Prozesse ausbremsen und Engpässe verursachen. Wenn Richtlinien zu breit gefasst sind, entsteht eine Angriffsfläche, die zu schwer zu schützen ist.

Herkömmliche Netzwerksicherheitsmodelle, wie z. B. perimeterbasierter Sicherheit, basieren auf der Annahme, dass alles innerhalb eines Netzwerks vertrauenswürdig ist. Dieser Ansatz reicht jedoch nicht mehr aus, um die dynamischen und verteilten IT-Ökosysteme von heute zu schützen, in denen private Anwendungen überall gehostet werden können und Mitarbeiter von überall aus sicheren Anwendungszugriff auf verwalteten und nicht verwalteten Geräten benötigen.

Zero Trust Network Access (ZTNA) ist ein Ansatz zur Gewährung eines sicheren Zugriffs auf Ressourcen (wie private Anwendungen), der sich auf strenge Zugriffskontrollen und Sicherheitsmaßnahmen konzentriert. ZTNA arbeitet nach dem Prinzip „Niemals vertrauen, immer überprüfen“, was bedeutet, dass kein Nutzer oder Gerät, unabhängig davon, ob innerhalb oder außerhalb des Netzwerkperimeters, automatisch vertrauenswürdig sein sollte. Stattdessen überprüft und authentifiziert ZTNA jeden Nutzer und jedes Gerät, bevor es Zugriff auf Anwendungen oder Ressourcen gewährt, unabhängig von deren Standort.

Hintergrund

In der Vergangenheit haben sich Unternehmen auf Technologien wie Firewalls verlassen, die starke Barrieren um ihr Netzwerk herum aufgebaut haben. Das Zugriffsmanagement, mit dem Mitarbeiter private Anwendungen nutzen können, hängt weitgehend davon ab, wo sich der Mitarbeiter befindet. Wenn sie sich im Büro befinden und mit dem Unternehmensnetzwerk verbunden sind, werden sie „vertrauenswürdig“ und erhalten Zugriff auf Anwendungen und Ressourcen. Remote-Mitarbeiter, die sicheren Remotezugriff auf dieselben Anwendungen und Workloads benötigen, nutzen in der Regel einen VPN-Dienst (Virtual Private Network), um eine Verbindung zu diesen Anwendungen herzustellen.

Unternehmen wenden wahrscheinlich je nach Standort des Mitarbeiters unterschiedliche Zugriffsberechtigungen und Zugriffsrichtlinien an. Ein Mitarbeiter vor Ort hat möglicherweise Zugriff auf mehr Ressourcen. Remote-Mitarbeiter haben möglicherweise nur Zugriff auf bestimmte Anwendungen.

Mit dem Umstieg auf Multicloud - und Modelle für die Arbeiten von jedem beliebigen Ort aus haben Unternehmen jedoch inzwischen erkannt, dass diese Methode des Zugriffsmanagements einen neuen Ansatz erfordert.

Das Zero-Trust-Sicherheitsmodell

Das Konzept der Zero-Trust-Sicherheit bietet Unternehmen einen weitaus besseren Schutz als herkömmliche Netzwerkverteidigungsmethoden. Zero-Trust-Sicherheit geht davon aus, dass jede Nutzeridentität, jedes Gerät, jedes System und jede Anwendung bereits kompromittiert ist. ZTNA ist eine kritische Lösung für jedes Unternehmen, das auf ein Zero-Trust-Sicherheitsmodell umsteigen möchte.

Funktionsweise von ZTNA

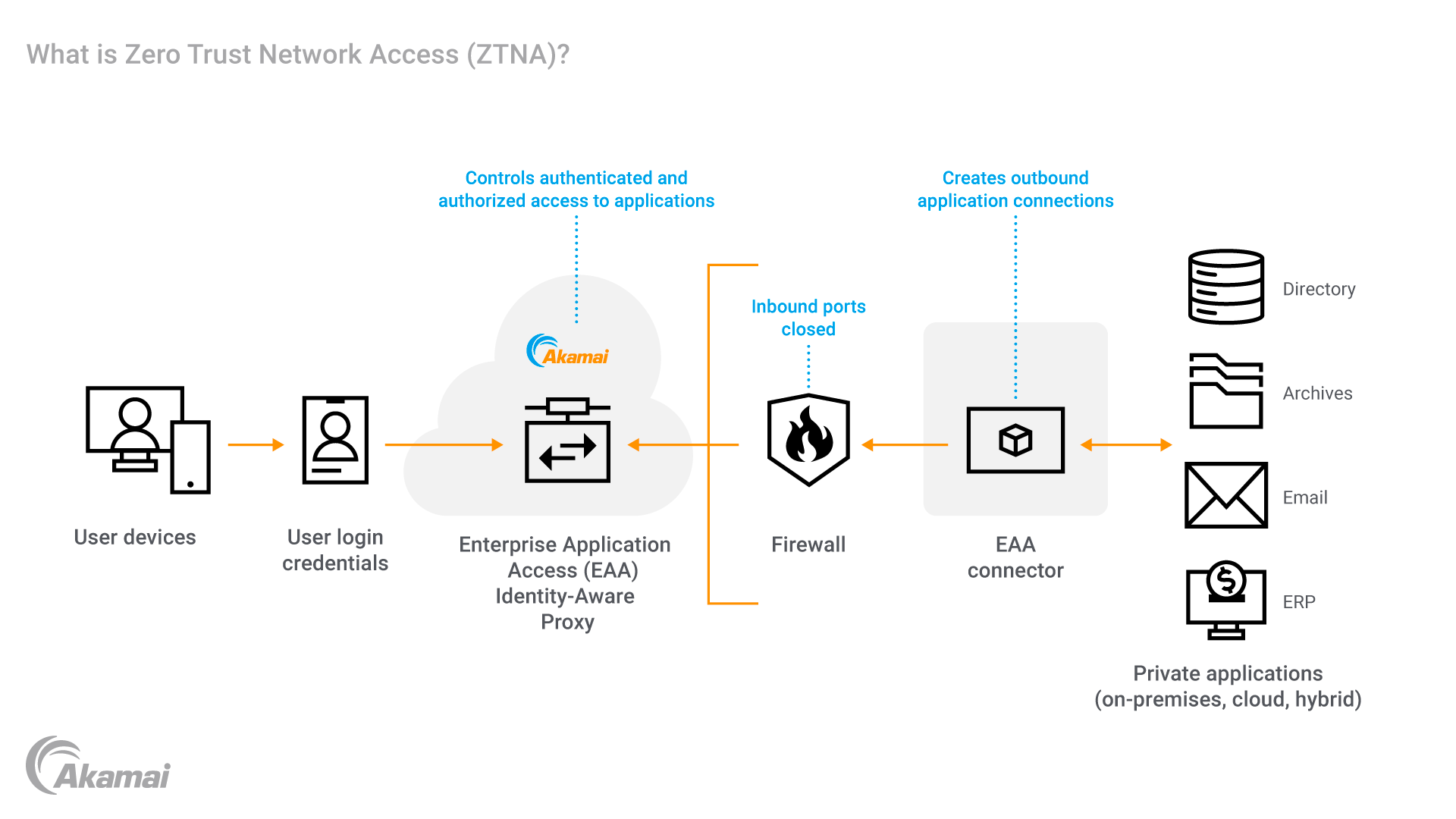

ZTNA (Zero Trust Network Access) ist eine Architektur, die auf der Grundlage starker Authentifizierung, Autorisierung und Kontext sicheren Zugriff auf Anwendungen und Ressourcen gewährt.

Eine ZTNA-Architektur bietet nur Zugriff auf die Anwendungen und Workloads, die Mitarbeiter für ihre Arbeit benötigen, nicht auf das gesamte Netzwerk. Wo eine Anwendung gehostet wird, ist irrelevant – ob vor Ort, in einer Public oder Private Cloud –, da authentifizierte Nutzer nur Zugriff auf Anwendungen erhalten, für die sie autorisiert sind. Und bei einer ZTNA-Architektur ist der Standort des Mitarbeiters ebenfalls irrelevant – dieselben Zugriffsrichtlinien gelten, wenn er vom Büro aus im Unternehmensnetzwerk, zu Hause oder in seinem Lieblingscafé arbeitet.

Eine typische ZTNA-Lösung verwendet einen in der Cloud gehosteten Identity-Aware Proxy (IAP), der basierend auf Echtzeitsignalen wie Nutzeridentitätsinformationen und Gerätesignalen einen granularen Anwendungszugriff bietet. Die zweite Komponente ist ein Access Connector, meist eine virtuelle Maschine, die dort bereitgestellt wird, wo private Anwendungen bereitgestellt werden – vor Ort oder in Cloud-Umgebungen. Der Access Connector stellt eine Verbindung zur privaten Anwendung und dazu eine ausgehende Verbindung zum IAP her. Wenn ein Nutzer auf eine Anwendung zugreifen möchte, authentifiziert der IAP den Nutzer, validiert das Gerät und autorisiert den Zugriff auf die Anwendung. Dem Nutzer wird nur Zugriff auf Anwendungen gewährt, die er für seine Aufgabe benötigt. Darüber hinaus wird dieser Zugriff kontinuierlich beurteilt. Wenn sich der Gerätestatus ändert, kann der Zugriff nahezu in Echtzeit widerrufen werden.

Wie erhöht ZTNA die Sicherheit?

Erstens: Da die Anwendungen verborgen sind und dem öffentlichen Internet nicht zugänglich sind, können Cyberkriminelle diese Anwendungen nicht erkennen. Zweitens können alle eingehenden Zugriffsports in der Firewall geschlossen werden, da der Access Connector eine ausgehende Verbindung herstellt. Drittens trägt die Reduzierung der Nutzung von VPNs in einem Unternehmen dazu bei, die Angriffsfläche zu verkleinern. Schließlich wird durch die Durchsetzung der Prinzipien des Zero-Trust-Sicherheitsmodells und die Nutzung einer Zugriffskontrolle mit den geringstmöglichen Berechtigungen die Möglichkeit zur lateralen Netzwerkbewegung erheblich reduziert.

Welche Zero-Trust-Sicherheitslösung bietet Akamai an?

Enterprise Application Access Geben Sie Ihren Mitarbeitern schnellen, sicheren Remotezugriff mit Zero Trust Network Access von Endgeräten aus – und das ohne langsame, umständliche VPNs.

Secure Internet Access Entdecken Sie Secure Internet Access, ein sicheres cloudbasiertes Web-Gateway.

Akamai MFA (Multi-Faktor-Authentifizierung) Verhindern Sie Übernahmen von Mitarbeiterkonten und schützen Sie Ihre Systeme mit Phishing-sicherer MFA.

Häufig gestellte Fragen (FAQ)

Das Konzept von Zero Trust Network Access bietet einen weitaus besseren Schutz für Unternehmensnetzwerke als herkömmliche Abwehrmechanismen am Netzwerkrand. Zero-Trust-Sicherheit geht davon aus, dass jede Nutzeridentität, jedes Gerät, jedes System und jede Anwendung bereits kompromittiert ist. Anstatt sich auf einen Netzwerkperimeter zu konzentrieren, umgeben Zero-Trust-Netzwerke einzelne Ressourcen mit Perimetern und kontrollieren den sicheren Zugriff darauf streng. Das Ergebnis: Angriffe, die aus einer IT-Umgebung stammen, können schnell neutralisiert werden, da sie sich nicht schnell und einfach ausbreiten können.

Zero Trust Network Access ist nicht ohne Herausforderungen. Dieser Ansatz ermöglicht zwar eine strengere Sicherheitsstrategie, kann aber auch einen enormen Verwaltungsaufwand für Sicherheitsteams verursachen, die mit der Erstellung von ZTNA-Richtlinien beauftragt sind. Wenn Richtlinien zu restriktiv sind, treten Engpässe auf, und die Produktivität oder das allgemeine Nutzererlebnis leidet. Der Schlüssel zur Einführung eines Zero-Trust-Frameworks besteht darin, Tools zu finden, die die Verwaltung des Zugriffs und die Festlegung von Richtlinien erheblich vereinfachen. Wir bei Akamai haben eine maßgeschneiderte Lösung für Sie parat.

Das Zero-Trust-Sicherheitsmodell, das 2010 erstmals von Forrester formuliert wurde, ist eine Reaktion auf die herkömmliche Netzwerksicherheit, die sich auf den Aufbau eines starken Netzwerkperimeters konzentriert und gleichzeitig Assets und Nutzern innerhalb des Netzwerks vertraut. Netzwerksicherheit ist eine Praxis, bei der sich Cyberangriffe, die die Perimeter-Abwehr durchbrochen haben, oft schnell in einer IT-Umgebung ausbreiten können. Im Gegensatz dazu macht Zero Trust dem Konzept eines vertrauenswürdigen Netzwerkperimeters ein Ende. Es geht davon aus, dass jeder Nutzer, jedes Gerät, jedes System und jede Verbindung bereits kompromittiert ist, und erfordert eine Validierung, bevor Zugriff auf andere IT-Ressourcen gewährt wird.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Bedrohungsinformationen und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.