O Zero Trust Network Access ou ZTNA é controlado por políticas de segurança que determinam quais ativos de TI, usuários e sistemas podem se comunicar com segurança entre si. Quando as políticas são definidas de forma muito restrita, isso pode desacelerar os processos críticos e criar gargalos. Quando as políticas são muito amplas, isso cria uma superfície de ataque que é muito difícil de proteger.

Os modelos tradicionais de segurança de rede, como a segurança baseada em perímetro, dependem da suposição de que tudo dentro de uma rede pode ser confiável. No entanto, essa abordagem não é mais suficiente para proteger os ecossistemas de TI dinâmicos e distribuídos de hoje, onde as aplicações privadas podem ser hospedadas em qualquer lugar e os funcionários exigem acesso seguro a aplicações de qualquer lugar, usando dispositivos gerenciados e não gerenciados.

O Zero Trust Network Access (ZTNA) é uma abordagem para fornecer acesso seguro a recursos (como aplicações privadas) que se concentra em controles de acesso rigorosos e medidas de segurança. O ZTNA opera sob o princípio de "nunca confiar, sempre verificar", o que significa que nenhum usuário ou dispositivo, seja dentro ou fora do perímetro da rede, deve ser automaticamente confiável. Em vez disso, o ZTNA verifica e autentica todos os usuários e dispositivos antes de conceder acesso a aplicações ou recursos, independentemente de sua localização.

Histórico

No passado, as organizações dependiam de tecnologias, como firewalls, que construíam barreiras fortes em torno de sua rede. O gerenciamento de acesso que permite que os funcionários usem aplicações privadas é amplamente baseado em onde um funcionário está localizado. Se eles estiverem no escritório e conectados à rede corporativa, eles serão "confiáveis" e terão acesso a aplicações e recursos. Os funcionários da força de trabalho remota que precisam de acesso remoto seguro às mesmas aplicações e workloads normalmente usam um serviço de rede privada virtual (VPN) para se conectar a elas.

As empresas provavelmente aplicarão permissões de acesso e políticas de acesso diferentes com base em onde o funcionário está localizado. Se estiverem no local, eles poderão ter acesso a mais recursos. Se estiverem acessando remotamente, eles poderão ter acesso apenas a aplicações específicas.

No entanto, com a mudança para modelos multinuvem e trabalho em qualquer lugar, as empresas agora perceberam que esse método de gerenciamento de acesso precisa de uma nova abordagem.

O modelo de segurança Zero Trust

O conceito de segurança Zero Trust oferece proteção muito maior para as empresas do que as defesas de perímetro tradicionais. A segurança Zero Trust pressupõe que a identidade, o dispositivo, o sistema e a aplicação de cada usuário já estejam comprometidos. O ZTNA é uma solução crítica para qualquer empresa que queira fazer a transição para um modelo de segurança Zero Trust.

Como o ZTNA funciona

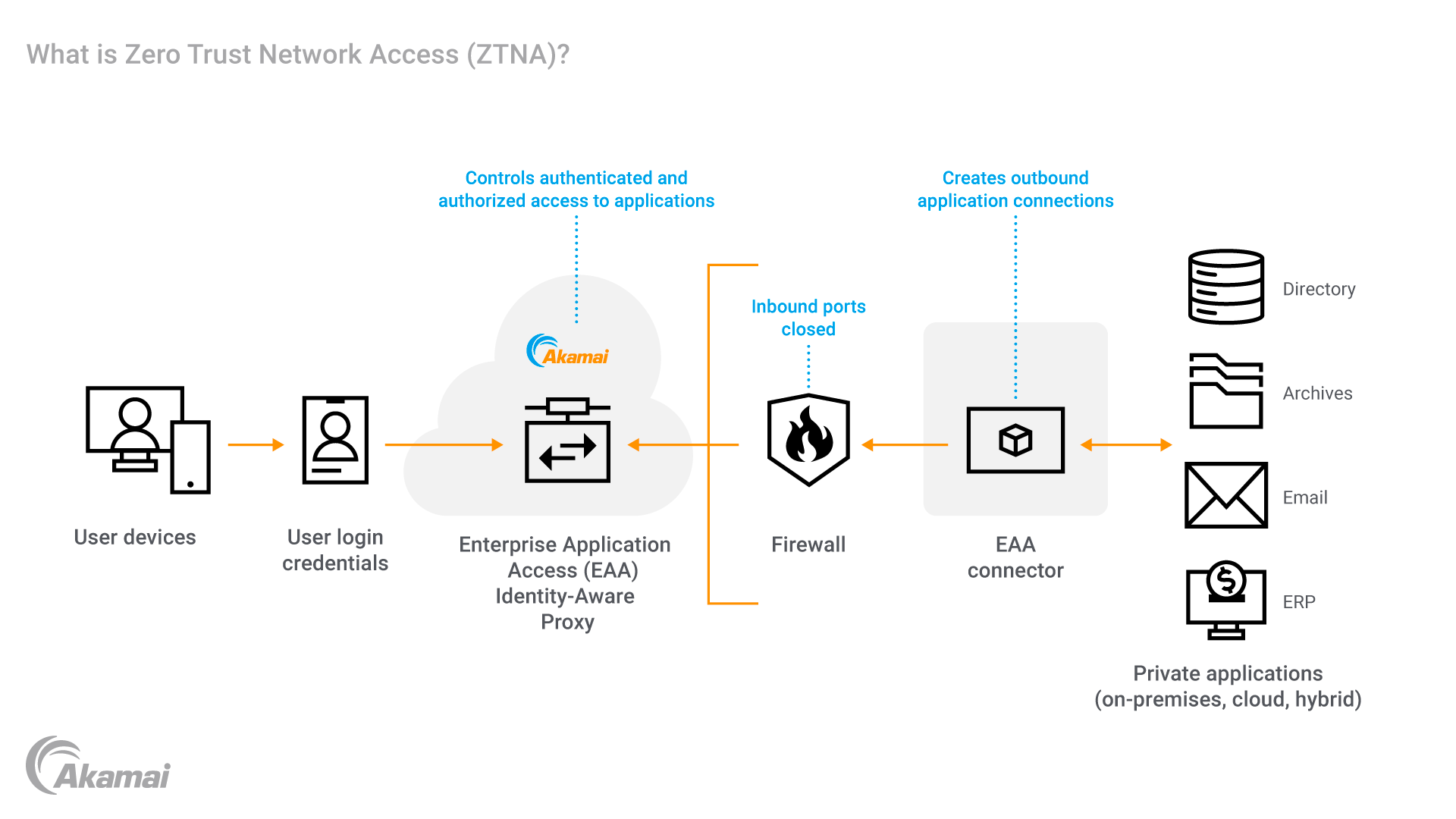

ZTNA é uma arquitetura que concede acesso seguro a aplicações e recursos com base em autenticação, autorização e contexto fortes.

Uma arquitetura ZTNA fornece acesso apenas às aplicações e workloads que os funcionários precisam para fazer seu trabalho, e não à rede inteira. Tornou-se irrelevante onde uma aplicação é hospedada — no local, na nuvem pública ou privada — os usuários autenticados só têm acesso a aplicações que têm autorização para usar. E, com uma arquitetura ZTNA, a localização do funcionário é irrelevante. As mesmas políticas de acesso são aplicadas quando ele está trabalhando no escritório na rede corporativa, em casa ou em sua cafeteria favorita.

Uma solução ZTNA típica usa um proxy com reconhecimento de identidade (Identity-Aware Proxy, IAP) hospedado em nuvem que fornece acesso granular a aplicações com base em sinais em tempo real, como informações de identidade do usuário e sinais de postura do dispositivo. O segundo componente é um conector de acesso, geralmente uma máquina virtual, que é implantado onde as aplicações privadas são implantadas, no local ou em ambientes de nuvem. O conector de acesso é vinculado à aplicação privada e faz uma conexão de saída com o IAP. Quando um usuário deseja acessar uma aplicação, o IAP autentica o usuário, valida o dispositivo e autoriza o acesso à aplicação. O usuário só recebe acesso às aplicações de que precisa para desempenhar sua função de trabalho e, além disso, esse acesso é continuamente avaliado. Se a postura do dispositivo mudar, o acesso poderá ser revogado quase em tempo real.

Como o ZTNA aumenta a postura de segurança?

Em primeiro lugar, como as aplicações estão ocultas e não expostas à Internet pública, os cibercriminosos não conseguem descobrir essas aplicações. Em segundo lugar, como o conector de acesso faz uma conexão de saída, todas as portas de acesso de entrada no firewall podem ser fechadas. Em terceiro lugar, reduzir o uso de VPNs em uma empresa ajuda a reduzir a superfície de ataque. Por fim, aplicar os princípios do modelo de segurança Zero Trust e fornecer controle de acesso com privilégios mínimos reduz significativamente a capacidade de movimento lateral.

O que é a solução Zero Trust Network Access da Akamai?

Enterprise Application Access Ofereça à sua força de trabalho acesso remoto rápido e seguro com o Zero Trust Network Access a partir de dispositivos de endpoint, sem VPNs mais lentas e desajeitadas.

Secure Internet Access Explore o Secure Internet Access, um gateway seguro da Web baseado em nuvem.

Akamai MFA (autenticação multifator)Impeça violações de dados e invasão de contas dos funcionários com a MFA à prova de phishing.

Perguntas frequentes

O conceito de Zero Trust Network Access oferece proteção muito maior para redes empresariais do que as defesas de perímetro tradicionais. A segurança Zero Trust pressupõe que a identidade, o dispositivo, o sistema e a aplicação de cada usuário já estejam comprometidos. Em vez de se concentrar em um perímetro de rede, as redes Zero Trust colocam perímetros em torno de ativos individuais e controlam estritamente o acesso seguro a eles. O resultado: os ataques originados em um ambiente de TI podem ser rapidamente neutralizados, pois não conseguem se espalhar de forma rápida e fácil.

O Zero Trust Network Access não está isento de seus desafios. Embora essa abordagem permita uma postura de segurança mais rigorosa, ela também pode criar enormes cargas administrativas para as equipes de segurança encarregadas de criar políticas de ZTNA. Quando as políticas são muito restritivas, surgem gargalos e a produtividade ou a experiência geral do usuário é afetada. A chave para adotar uma estrutura Zero Trust é encontrar ferramentas que reduzam significativamente a complexidade do gerenciamento de acesso e da definição de políticas. É aí que a Akamai pode ajudar.

Articulado pela Forrester pela primeira vez em 2010, o modelo de segurança Zero Trust é uma reação à segurança de rede tradicional que se concentra na criação de um perímetro forte e confia em ativos e usuários dentro da rede. A segurança de rede é uma prática que geralmente permite que os ataques cibernéticos que violaram as defesas de perímetro se espalhem rapidamente por todo o ambiente de TI. Em contraste, o Zero Trust põe fim à ideia de um perímetro de rede confiável. Ele pressupõe que todos os usuários, dispositivos, sistemas e conexões já podem estar comprometidos e requer validação antes de permitir o acesso a outros ativos de TI.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, a escala e a experiência líderes do setor necessárias para expandir seus negócios com confiança.