Les indicateurs de compromission (IOC) incluent l'incapacité d'accéder au système d'exploitation en raison du chiffrement MBR, la présence d'une rançon lors du redémarrage du système, le trafic inhabituel lié aux exploits SMB et les fichiers associés à la charge utile Petya.

Le ransomware Petya est une famille de logiciels malveillants particulièrement virulents qui bloquent l'accès aux systèmes informatiques jusqu'à ce qu'une victime paie une rançon. Contrairement à d'autres types de ransomwares qui chiffrent des fichiers individuels sur des disques durs et des serveurs, Petya cible les systèmes d'exploitation Microsoft Windows pour chiffrer le MBR (Master Boot Record) et la MFT (Master File Table), empêchant ainsi les ordinateurs de démarrer.

Bien qu'on ne sache pas exactement qui est à l'origine du ransomware Petya, les analystes attribuent les cyberattaques aux cybercriminels qui cherchent à obtenir des gains financiers par le biais de paiements de rançon. Le ransomware Petya a été détecté pour la première fois en 2016.

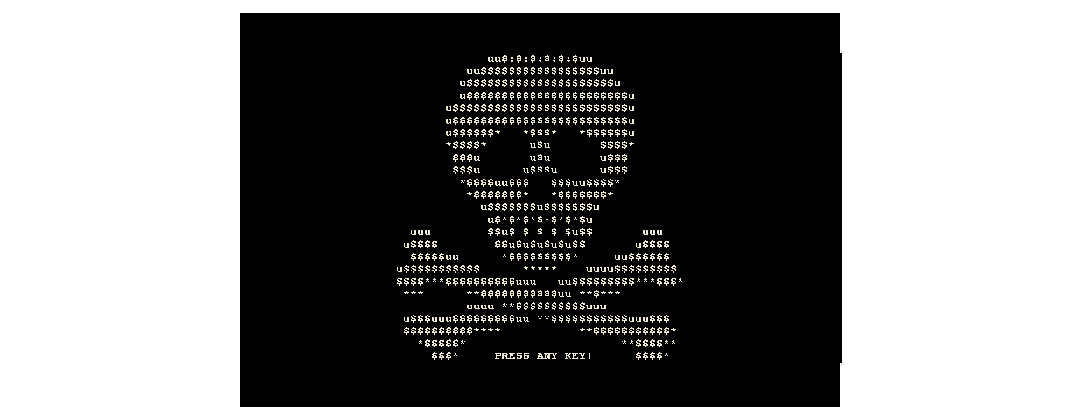

An example of a Petya ransomware notice that appears on victims’ computer screens

An example of a Petya ransomware notice that appears on victims’ computer screens

Qu'est-ce que le ransomware NotPetya ?

En 2017, une nouvelle variante de Petya a commencé à infecter des entreprises du monde entier. Comme elle ressemblait à Petya avec quelques différences importantes, cette nouvelle souche de ransomware a été surnommée NotPetya par des experts en cybersécurité. Elle utilisait la même vulnérabilité EternalBlue que celle observée précédemment dans l'attaque de ransomware WannaCry.

Bien que NotPetya paraissait à l'origine être un ransomware, il a été découvert plus tard que cette nouvelle variante fonctionnait comme un outil de nettoyage qui chiffrait les fichiers mais n'offrait aucun espoir de récupération, car les liens de paiement dans le billet de rançon étaient faux. Le logiciel malveillant Wiper est conçu pour détruire ou corrompre des données, et non pour collecter une rançon.

Les attaques hautement destructives de NotPetya ciblant à l'origine des entreprises en Ukraine, les analystes en matière de recherche sur la sécurité estiment que la souche de NotPetya pourrait avoir été lancée par des pirates parrainés par l'État avec l'approbation du gouvernement russe.

Les logiciels malveillants se sont rapidement propagés dans toute l'Europe, affectant les entreprises en exploitant les vulnérabilités des systèmes Windows obsolètes. L'une des attaques NotPetya les plus sophistiquées concernait la société de transport maritime internationale Maersk.

NotPetya s'est démarqué de Petya en ce qui concerne ses techniques de propagation. NotPetya a exploité des entreprises ukrainiennes par le biais d'un mécanisme de mise à jour de MeDoc, ou logiciel de comptabilité M.E.Doc. D'autres techniques de propagation incluaient des portes dérobées et l'utilisation de l'outil Mimikatz utilisé pour voler les informations d'identification Windows d'un utilisateur. NotPetya s'est également propagé en transformant des outils légitimes tels que PsExec et Windows Management Instrumentation (WMI) en chevaux de Troie.

Comment les infections se produisent-elles

Les ransomwares Petya se propagent principalement par le biais d'e-mails d'hameçonnage contenant des pièces jointes malveillantes. Il peut s'agir d'e-mails envoyés aux services des ressources humaines avec de fausses candidatures à l'emploi.

Fonctionnement du ransomware Petya

Le ransomware Petya remplace le MBR par un code malveillant qui chiffre le système de fichiers du disque dur. Il affiche ensuite une note de rançon après le redémarrage du système, exigeant un paiement de rançon en bitcoin en échange d'une clé de déchiffrement.

Comment prévenir les infections par ransomware Petya

Pour prévenir les attaques des ransomwares tels que Petya et NotPetya, les équipes informatiques et de sécurité doivent déployer plusieurs niveaux d'outils anti-ransomware et de défenses de cybersécurité. Notamment :

- Mises à jour et correctifs pour les systèmes d'exploitation et les logiciels : Des mises à jour et des correctifs réguliers peuvent aider à éliminer les vulnérabilités exploitées par les attaques de ransomwares. Les équipes informatiques doivent particulièrement prêter attention aux correctifs apportés aux vulnérabilités telles que EternalBlue et désactiver les protocoles obsolètes tels que SMBv1.

- Produits de cybersécurité : Des technologies telles que les pare-feux, les systèmes de prévention des intrusions (IPS), les filtres DNS et réseau, les listes de diffusion autorisées des applications et les solutions Zero Trust permettent de bloquer les menaces et de détecter les activités potentiellement suspectes.

- Antivirus et protection contre les logiciels malveillants : Ces solutions offrent une protection en temps réel contre les logiciels malveillants et les attaques.

- Sauvegardes : Conserver des copies de sauvegarde de fichiers importants peut aider les entreprises à récupérer plus rapidement après une attaque de ransomware Petya. En plus des sauvegardes régulières, les équipes informatiques doivent s'assurer de conserver une copie des fichiers dans une sauvegarde hors ligne pour éviter toute infection par des logiciels malveillants et des ransomwares.

- Entraînement : La formation de sensibilisation à la sécurité informe les employés sur la manière de détecter les attaques par phishing et sur les habitudes de sécurité qui peuvent aider à éviter les attaques telles que le ransomware Petya.

- Filtrage des e-mails : L'analyse des e-mails à la recherche de programmes malveillants et de liens malveillants, et le blocage des pièces jointes malveillantes potentielles, peuvent empêcher le ransomware Petya d'atteindre les utilisateurs finaux.

- Contrôle renforcé des identités et des accès : L'adoption de défenses centrées sur l'identité permet aux entreprises dotées d'environnements informatiques hautement distribués d'empêcher tout accès non autorisé par des pirates cherchant à propager des logiciels malveillants et des ransomwares.

Comment supprimer le ransomware Petya

Les équipes informatiques et de sécurité peuvent supprimer le code Petya en plusieurs étapes.

- Isolement : les équipes informatiques doivent isoler les systèmes infectés du reste du réseau pour empêcher la propagation de l'infection.

- Identification : en identifiant la souche du ransomware, les équipes informatiques peuvent déterminer la meilleure façon d'éliminer l'infection et de rechercher d'éventuels outils de déchiffrement.

- Suppression : à l'aide d'outils spéciaux, les équipes informatiques peuvent nettoyer les lecteurs touchés, supprimer les kits d'exploitation et corriger les vulnérabilités que les attaquants ont pu exploiter pour réinstaller le ransomware.

- Récupération : les fichiers concernés peuvent être restaurés à partir d'une copie de sauvegarde propre.

- Contact : la coordination avec les forces de l'ordre peut aider à détecter les réseaux de cybercriminalité responsables des attaques par ransomwares.

FAQ

EternalBlue est une faille de sécurité qui a été développée par l'Agence nationale de sécurité des États-Unis (NSA) et qui lui a été volée. EternalBlue exploite une faille dans les protocoles réseau de Windows, permettant aux attaquants d'exécuter du code sur un environnement informatique cible et de prendre le contrôle du système.

Le terme Petya est dérivé du nom d'un satellite soviétique chargé d'armes dans le film de James Bond GoldenEye.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.