Los indicadores de riesgo (IoC) incluyen la imposibilidad de acceder al sistema operativo debido al cifrado MBR, la presencia de una nota de rescate al reiniciar el sistema, el tráfico inusual relacionado con vulnerabilidades SMB y los archivos asociados a la carga útil de Petya.

El ransomware Petya es una familia de malware especialmente virulento que bloquea el acceso a los sistemas informáticos hasta que una víctima paga un rescate. A diferencia de otros tipos de ransomware que cifran archivos individuales en discos duros y servidores, Petya se dirige a los sistemas operativos Microsoft Windows para cifrar el registro de arranque maestro (MBR) y la tabla de archivos maestros (MFT), lo que impide que los ordenadores arranquen.

Aunque no se sabe exactamente quién está detrás del ransomware Petya, los analistas atribuyen los ciberataques a los ciberdelincuentes que buscan obtener beneficios financieros a través del pago de rescates. El ransomware Petya se detectó originalmente en 2016.

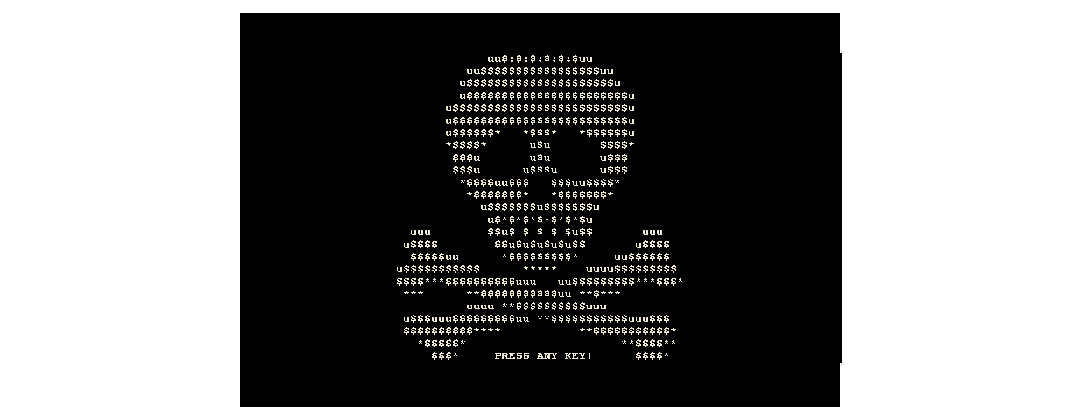

An example of a Petya ransomware notice that appears on victims’ computer screens

An example of a Petya ransomware notice that appears on victims’ computer screens

¿Qué es el ransomware NotPetya?

En 2017, una nueva variante de Petya comenzó a infectar a organizaciones de todo el mundo. Debido a que se parecía Petya, pero con algunas diferencias significativas, los expertos en ciberseguridad llamaron a esta nueva cepa de ransomware NotPetya. Utilizaba la misma vulnerabilidad EternalBlue observada anteriormente en el ataque de ransomware WannaCry.

Aunque NotPetya originalmente parecía ser un ransomware, más tarde se descubrió que esta nueva variante funcionaba más bien como un wiper que cifraba los archivos, pero no ofrecía ninguna esperanza de recuperación, ya que los enlaces para el pago en la nota de rescate eran falsos. El malware wiper está diseñado para destruir o dañar datos, no para pedir rescates.

Dado que los ataques altamente destructivos de NotPetya tenían como objetivo originalmente empresas de Ucrania, los analistas de investigaciones sobre seguridad creen que la cepa de NotPetya puede haber sido iniciada por hackers financiados por el estado con la aprobación del gobierno ruso.

El malware se propagó rápidamente por Europa y afectó a las organizaciones al explotar las vulnerabilidades de sistemas Windows obsoletos. Uno de los ataques más sofisticados de NotPetya fue contra la empresa de transporte marítimo global Maersk.

NotPetya difería de Petya en sus técnicas de propagación. NotPetya atacaba a las empresas ucranianas a través de un mecanismo de actualización de MeDoc, o software de contabilidad M.E.Doc. Otras técnicas de propagación incluían puertas traseras y el uso de la herramienta Mimikatz utilizada para robar las credenciales de Windows de un usuario. NotPetya también se propagaba convirtiendo herramientas legítimas como PsExec y Windows Management Instrumentation (WMI) en troyanos.

Cómo se producen las infecciones

El ransomware Petya se propaga principalmente a través de correos electrónicos de phishing que contienen archivos adjuntos maliciosos. Por ejemplo, correos electrónicos dirigidos a departamentos de Recursos Humanos con solicitudes de trabajo falsas.

Cómo funciona el ransomware Petya

El ransomware Petya sustituye el MBR por código malicioso que cifra el sistema de archivos del disco duro. A continuación, muestra una nota de rescate después de que el sistema se reinicie, exigiendo un pago de rescate en bitcoin a cambio de una clave de descifrado.

Cómo evitar las infecciones de ransomware Petya

La prevención de ransomware como Petya y NotPetya requiere que los equipos de TI y seguridad implementen varios niveles de herramientas anti-ransomware y defensas de ciberseguridad. Entre ellos se incluyen los siguientes:

- Actualizaciones y parches para sistemas operativos y software: las actualizaciones y los parches periódicos pueden ayudar a eliminar las vulnerabilidades explotadas por los ataques de ransomware. Los equipos de TI deben prestar especial atención a los parches para vulnerabilidades como EternalBlue y desactivar protocolos obsoletos como SMBv1.

- Productos de ciberseguridad: tecnologías como firewalls, sistemas de prevención de intrusiones (IPS), filtros de red y DNS, listas aplicaciones permitidas y soluciones Zero Trust ayudan a bloquear amenazas y detectar actividades potencialmente sospechosas.

- Tecnología antivirus y antimalware: estas soluciones proporcionan protección en tiempo real contra malware y ataques.

- Copias de seguridad: mantener copias de seguridad de archivos importantes puede ayudar a las organizaciones a recuperarse más rápido después de un ataque de ransomware Petya. Además de las copias de seguridad frecuentes, los equipos de TI deben asegurarse de mantener una copia de los archivos sin conexión para evitar la infección por malware y ransomware.

- Entrenamiento: la formación sobre concienciación en materia de seguridad enseña a los empleados a detectar ataques de phishing y a conocer los hábitos de seguridad que pueden ayudar a evitar ataques como el ransomware Petya.

- Filtrado de correo electrónico: el análisis de correos electrónicos en busca de malware y enlaces maliciosos, y el bloqueo de posibles archivos adjuntos maliciosos, pueden evitar que el ransomware Petya llegue a los usuarios finales.

- Control de acceso e identidades sólido: la adopción de protecciones centradas en la identidad permite a las organizaciones con entornos de TI altamente distribuidos evitar el acceso no autorizado por parte de hackers que buscan propagar malware y ransomware.

Cómo eliminar el ransomware Petya

Los equipos de TI y seguridad pueden eliminar el código Petya en varios pasos.

- Aislamiento: los equipos de TI deben aislar los sistemas infectados de otras partes de la red para evitar que la infección se propague.

- Identificación: identificar correctamente el tipo de ransomware es fundamental para determinar la mejor manera de erradicar el código y buscar las posibles herramientas de descifrado.

- Eliminación: los equipos de TI pueden implementar herramientas especiales para limpiar las unidades afectadas, eliminar los kits de explotación y corregir cualquier vulnerabilidad que los atacantes hayan podido utilizar para reinstalar el ransomware.

- Recuperación: los archivos afectados se pueden restaurar a partir de una copia de seguridad limpia.

- Contacto: la coordinación con las fuerzas de seguridad puede ayudar a localizar a las bandas de ciberdelincuentes responsables de los ataques de ransomware.

Preguntas frecuentes

EternalBlue es una vulnerabilidad desarrollada por la Agencia de Seguridad Nacional de EE. UU., la NSA, que fue robada. EternalBlue explota un defecto en los protocolos de red de Windows y permite a los atacantes ejecutar código en un entorno de TI objetivo para obtener el control del sistema.

El término Petya se deriva del nombre de un satélite soviético cargado de armamento que aparece en la película de James Bond GoldenEye.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.