Le ransomware en tant que service (RaaS) est un modèle commercial pour les organisations criminelles dans lequel les créateurs de ransomware louent ou vendent ces ransomwares à d'autres criminels, appelés filiales, en échange d'un pourcentage des récompenses de ransomware qu'ils collectent. La solution RaaS permet à des cybercriminels de mener des attaques très dommageables qui n'ont pas les compétences ou les ressources nécessaires pour créer leur propre ransomware.

REvil, également connu sous le nom de « Sodinokibi », était un groupe de cybercriminels russophones ou basés en Russie qui ont exécuté une opération de ransomware en tant que service (Ransomware as a service, RaaS) très réussie. REvil est l'abréviation de « Ransomware Evil », un titre inspiré de la franchise multimédia de Resident Evil . Le groupe était considéré comme une ramification d'un précédent gang de ransomwares appelé GandCrab. Le ransomware REvil/Sodinokibi est difficile à détecter et très évasif, ce qui en fait un type de cyberattaque très puissante et dangereuse. Le ransomware REvil a été responsable de plusieurs attaques de ransomware de grande envergure contre de grandes entreprises, notamment la société de transformation de la viande JBS, la société pétrolière Colonial Pipeline, la société de logiciels Kaseya et un fournisseur du géant de la technologie Apple. Le groupe de ransomware REvil a été actif de 2019 à janvier 2022, date à laquelle il a été démantelé par les forces de l'ordre. Malgré sa disparition, l'influence qu'a eue REvil sur le développement du modèle commercial RaaS continue de représenter une menace importante pour les gouvernements et les organisations du monde entier.

Comment le ransomware REvil a-t-il fonctionné ?

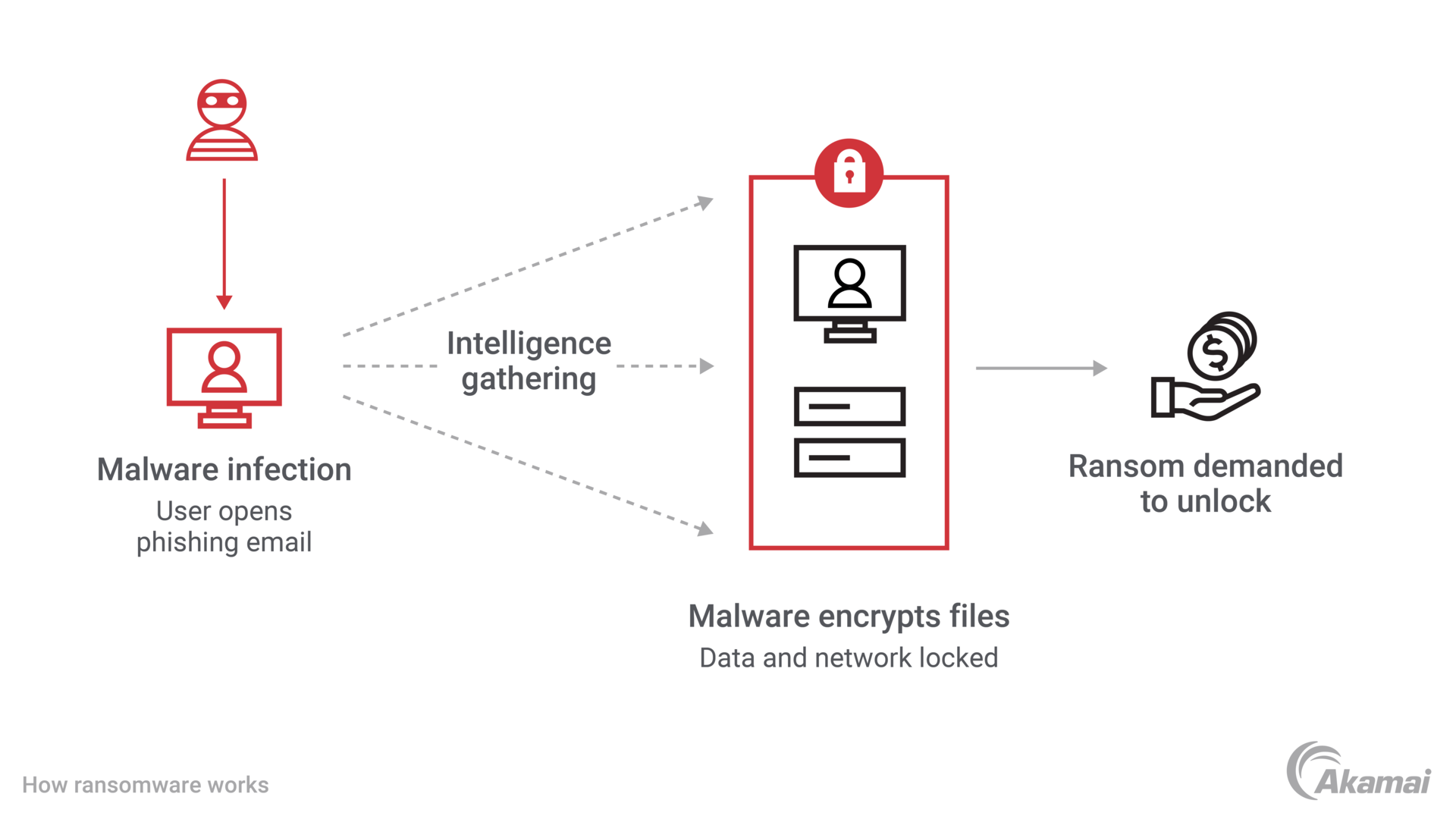

À l'instar d'autres formes de ransomware, les attaques REvil ont infiltré les systèmes informatiques des entreprises à l'aide de diverses techniques. Les pirates utilisant REvil s'appuyaient sur des vulnérabilités Zero Day dans le matériel et les logiciels, des violations des serveurs Remote Desktop Protocol (RDP) et des e-mails d'hameçonnage qui ont dupé les utilisateurs pour qu'ils téléchargent des logiciels malveillants sur leurs terminaux. Une fois le logiciel malveillant REvil téléchargé, il chiffrait les fichiers sur les serveurs et les terminaux, empêchant ainsi les utilisateurs d'accéder aux données stratégiques de l'entreprise jusqu'à ce que les demandes de rançon soient satisfaites. Les notes de rançon exigeaient généralement un paiement en bitcoin en échange de clés de déchiffrement. Contrairement à d'autres types de ransomwares, REvil a effectué une double extorsion, exfiltrant des données sensibles avant de les chiffrer et menaçant de publier ou de mettre aux enchères les données volées sur son site « Happy Blog » à moins que la rançon ne soit payée.

Comment REvil fonctionne-t-il en tant que service ?

Le gang de cybercriminels qui a créé REvil s'appuyait sur d'autres cybercriminels appelés « affiliés » pour distribuer le ransomware et mener des attaques, le gang d'origine recevant 20 % à 30 % des revenus illégaux.

Comment REvil a-t-il été arrêté ?

À partir de 2021, les efforts des autorités russes, du FBI et des entreprises privées de cybersécurité ont pu nuire aux opérations et à la réputation du groupe REvil.

- Juillet 2021 : Les sites Web et l'infrastructure de REvil ont disparu d'Internet, probablement en raison des efforts déployés par les autorités russes. Le FBI a pu aider certaines victimes à restaurer leurs fichiers à l'aide d'une clé de déchiffrement.

- Septembre 2021 : Une entreprise roumaine de cybersécurité a publié un utilitaire de déchiffrement universel gratuit pour le ransomware REvil/Sodinokibi. Les chercheurs sur les logiciels malveillants ont découvert une porte dérobée intégrée au logiciel malveillant REvil qui permettait aux membres originaux du gang de tromper les affiliés de REvil sur les sommes payées par ransomware, détruisant ainsi la confiance des affiliés dans REvil.

- Octobre 21 : Les serveurs REvil ont été piratés et mis hors ligne.

- Novembre 2021 : Des inculpations du ministère de la Justice des États-Unis ont conduit à l'arrestation d'acteurs malveillants ukrainiens et russes, accusés d'avoir mené des attaques par ransomware contre plusieurs victimes. La police nationale ukrainienne a saisi plus de six millions de dollars liés aux paiements par ransomware.

- Janvier 2022 : Le Service fédéral de sécurité russe a signalé que REvil avait été démantelé et que des membres de son gang étaient inculpés.

REvil est-il toujours une menace ?

Que d'autres membres du gang de cybercriminalité REvil soient toujours en activité ou non, le modèle créé par le logiciel malveillant REvil et son offre RaaS sont susceptibles de resurgir dans d'autres types de menaces de ransomware.

Comment prévenir les attaques par ransomware REvil ?

Les méthodes et contrôles utilisés pour prévenir d'autres types de cybercriminalité et d'attaques de ransomware peuvent être efficaces contre les attaques REvil.

- Gérer les règles de sécurité de manière centralisée. La gestion des règles à partir d'un seul emplacement permet aux équipes de sécurité de prendre des mesures telles que l'interdiction pour les utilisateurs de lancer des exécutables à partir de dossiers locaux ou la désactivation des macros dans Microsoft Office. Il s'agit de deux étapes cruciales pour bloquer les attaques REvil.

- Adopter une approche Zero Trust. En supposant qu'aucune personne ou aucun système ne doit être intrinsèquement fiable ou autorisé à accéder aux ressources informatiques, une approche Zero Trust de la sécurité limite le « rayon d'explosion » d'une attaque par ransomware en empêchant les logiciels malveillants et les acteurs malveillants de se déplacer latéralement pour chiffrer ou compromettre d'autres parties du réseau.

- Segmenter le réseau et les ressources informatiques. La microsegmentation définie par un logiciel isole les ressources individuelles et les parties du réseau pour empêcher les pirates de se déplacer latéralement.

- Mettre en œuvre des solutions antivirus et anti-programmes malveillants. Ces technologies peuvent vous aider en surveillant le trafic du réseau de messagerie électronique pour filtrer les fichiers exécutables ou les virus. Les dernières solutions antivirus peuvent neutraliser de nombreuses menaces de ransomware avant qu'elles ne causent des dommages.

- Dispenser des formations de sensibilisation à la sécurité. L'erreur humaine joue souvent un rôle essentiel dans les attaques par ransomware. Des programmes de sensibilisation sur les façons de reconnaître les ransomwares, les e-mails d'hameçonnage et les meilleures pratiques pour une hygiène de sécurité optimale doivent tous être disponibles pour la formation des employés.

- Chiffrer les données. Lorsque les fichiers sont chiffrés, une attaque par ransomware comme REvil ne sera pas en mesure de voler et d'exposer des données sensibles.

- Contrôle renforcé des identités et des accès. Limiter les personnes autorisées à accéder aux données ou à les modifier en utilisant des mots de passe forts et une authentification multifactorielle.

- Effectuer des sauvegardes fréquentes. La sauvegarde régulière des fichiers et leur conservation dans un stockage déconnecté du réseau facilite la récupération rapide après une infection par ransomware sans avoir à payer de rançon ou à perdre définitivement des fichiers.

- Mettre à jour et corriger fréquemment le matériel et les logiciels. Définir une fréquence régulière pour l'installation des mises à jour et des correctifs peut aider à corriger les vulnérabilités que les attaquants utilisent pour accéder aux systèmes.

Foire aux questions (FAQ)

Un ransomware est un type de logiciel malveillant,que les cybercriminels utilisent pour chiffrer des fichiers et empêcher des individus ou des organisations d'utiliser des applications et des systèmes critiques. Pour récupérer l'accès aux données, les victimes doivent payer une rançon. Des variantes telles que REvil, BlackCat ransomware et WannaCry ransomware ont été à l'origine de certaines des cyberattaques les plus médiatisées de l'histoire.

Les cybercriminels utilisent diverses techniques pour accéder à un système informatique et introduire des ransomwares. Les attaques d'ingénierie sociale utilisent des e-mails d'hameçonnage ou de faux sites Web pour inciter les utilisateurs à télécharger des fichiers infectés sur leurs machines. Les attaques Zero Day exploitent des vulnérabilités jusque-là inconnues dans les applications et les API. Les attaquants peuvent également utiliser des identifiants volés ou compromis pour accéder aux comptes utilisateur, ou propager des logiciels malveillants à l'aide de botnets tels que le botnet Meris.

Les certifications de sécurité permettent aux entreprises de prouver aux clients et aux organismes de réglementation qu'elles ont adopté des pratiques, des programmes et des technologies conçus pour fournir les plus hauts niveaux de cybersécurité. La certification ISO 27001, par exemple, indique qu'une entreprise a identifié des processus basés sur les risques pour intégrer des mesures de détection des menaces de sécurité. La norme PCI DSS (Payment Card Industry Digital Security Standard) décrit les étapes que les entreprises doivent respecter lorsqu'elles acceptent, traitent, stockent et transmettent les informations de carte de crédit. La certification IL5 (Impact Level 5) du département de la Défense des États-Unis indique que les entreprises de services cloud sont en conformité avec un ensemble rigoureux de contrôles d'isolation physique, logique et cryptographique nécessaires pour stocker et traiter certains types d'informations très précieuses.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.