O ransomware como serviço (RaaS) é um modelo de negócios para organizações criminosas em que os criadores de ransomware alugam ou vendem a outros criminosos, chamados afiliados, em troca de uma porcentagem das recompensas de ransomware que coletam. O RaaS permite que ataques altamente prejudiciais sejam conduzidos por cibercriminosos que não têm a habilidade ou os recursos para criar seu próprio ransomware.

O REvil, também conhecido como "Sodinokibi", era um grupo de cibercriminosos de língua russa ou situados na Rússia que executou uma operação de ransomware como serviço (RaaS) altamente bem-sucedida. REvil é a abreviação de "ransomware Evil", um título inspirado na franquia de mídia Resident Evil. Acredita-se que o grupo fosse uma ramificação de uma gangue de ransomware anterior chamada GandCrab. O ransomware REvil/Sodinokibi é difícil de detectar e altamente evasivo, tornando-o um tipo de ataque cibernético muito potente e perigoso. O ransomware REvil foi responsável por vários ataques de ransomware de alto perfil em grandes empresas, incluindo a empresa de processamento de carnes JBS, a empresa de petróleo Colonial Pipeline, a empresa de software Kaseya e um fornecedor da gigante de tecnologia Apple. O grupo de ransomware REvil esteve ativo de 2019 até janeiro de 2022, quando foi desmantelado pelas autoridades policiais. Apesar de seu desaparecimento, a influência que o REvil teve no desenvolvimento do modelo de negócios RaaS continua a representar uma ameaça significativa para governos e organizações em todo o mundo.

Como o ransomware REvil funcionava?

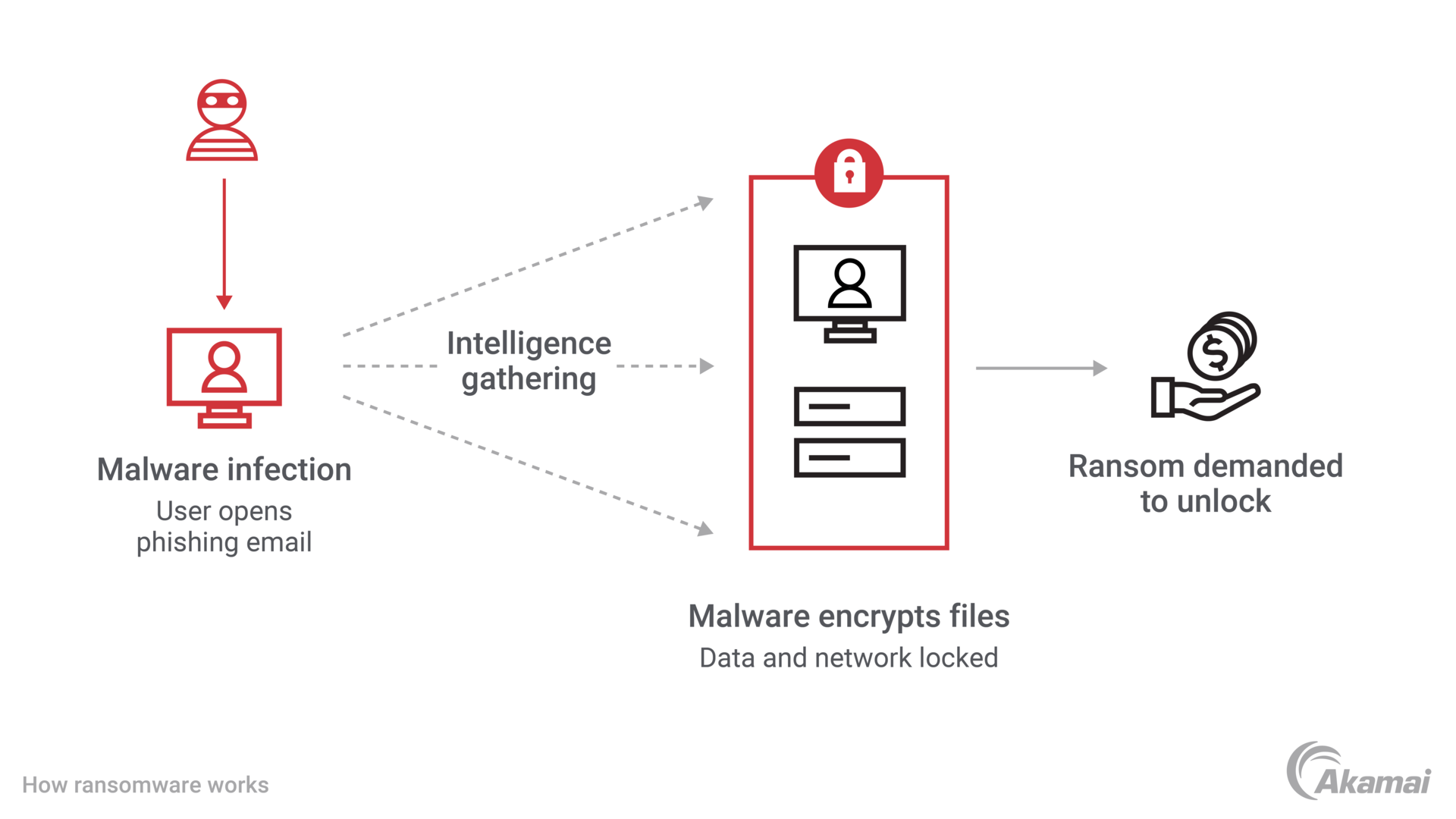

Como outras formas de ransomware, os ataques do REvil se infiltraram nos sistemas de TI das organizações usando uma variedade de técnicas. Os hackers que usam o REvil confiavam em vulnerabilidades de dia zero em hardware e software, violações de servidores RDP (Protocolo de Área de Trabalho Remota) e e-mails de phishing que induziam os usuários a baixar malware para seus dispositivos. Depois que o malware REvil era baixado, ele criptografava arquivos em servidores e dispositivos, impedindo que os usuários acessassem dados críticos para os negócios até que as demandas de resgate fossem atendidas. As notas de resgate geralmente exigiam pagamento em Bitcoin em troca de chaves de descriptografia. Ao contrário de outros tipos de ransomware, o REvil executou uma extorsão dupla, exfiltrando dados confidenciais antes de criptografá-los e ameaçando publicar ou leiloar os dados roubados em seu site "Happy Blog", a menos que o resgate fosse pago.

Como o REvil funciona como serviço?

A gangue de crimes cibernéticos que criou o REvil contou com outros cibercriminosos chamados "afiliados" para distribuir o ransomware e realizar ataques, com a gangue original recebendo de 20% a 30% dos lucros ilegais.

Como o REvil foi interrompido?

A partir de 2021, os esforços das autoridades russas, do FBI e de empresas privadas de cibersegurança foram capazes de prejudicar as operações e a reputação do grupo REvil.

- Julho de 2021: os websites e a infraestrutura do REvil desapareceram da Internet, possivelmente devido aos esforços das autoridades russas. O FBI conseguiu ajudar algumas vítimas a restaurar seus arquivos usando uma chave de descriptografia.

- Setembro de 2021: uma empresa romena de cibersegurança publicou um utilitário de decodificador universal gratuito para o ransomware REvil/Sodinokibi. Os pesquisadores de malware descobriram uma backdoor integrada ao malware REvil que permitia que os membros originais da gangue enganassem os afiliados do REvil para remover pagamentos de ransomware, prejudicando a confiança dos afiliados no REvil.

- Outubro de 2021: os servidores do REvil foram hackeados e forçados a ficar off-line.

- Novembro de 2021: as acusações do Departamento de Justiça dos Estados Unidos levaram à prisão de agentes de ameaças ucranianos e russos, que foram acusados de conduzir ataques de ransomware contra várias vítimas. A polícia nacional da Ucrânia apreendeu mais de 6 milhões de dólares vinculados a pagamentos de ransomware.

- Janeiro de 2022: o Serviço Federal de Segurança da Rússia informou que o REvil havia sido desmantelado e membros de sua gangue estavam sendo responsabilizados.

O REvil ainda é uma ameaça?

Se outros membros da gangue de crimes cibernéticos REvil ainda estiverem em operação, o modelo criado pelo malware REvil e sua oferta de RaaS provavelmente ressurgirá em outros tipos de ameaças de ransomware.

Como os ataques do ransomware REvil podem ser evitados?

Os mesmos métodos e controles de cibersegurança usados para evitar outros tipos de ataques de crime cibernético e ransomware podem ser eficazes também contra ataques do REvil.

- Gerencie a política de segurança centralmente. O gerenciamento de políticas a partir de um local permite que as equipes de segurança tomem medidas como impedir que os usuários iniciem executáveis de pastas locais ou desativem macros no Microsoft Office. Essas são duas etapas cruciais para bloquear ataques do REvil.

- Adote uma abordagem Zero Trust. Ao presumir que nenhuma pessoa ou sistema deve ser inerentemente confiável ou concedido acesso aos ativos de TI, uma abordagem Zero Trust para a segurança limita o "raio de explosão" de um ataque de ransomware, impedindo que malware e agentes de ameaça se movam lateralmente para criptografar ou comprometer partes adicionais da rede.

- Segmente a rede e os ativos de TI. A microssegmentação definida por software isola ativos individuais e partes da rede para impedir que os invasores se movam lateralmente.

- Implemente soluções antivírus e antimalware. Essas tecnologias podem ajudar monitorando o tráfego de rede de e-mail para filtrar arquivos executáveis ou vírus. As soluções antivírus mais recentes podem neutralizar muitas ameaças de ransomware antes que elas causem danos.

- Realize treinamentos regulares de segurança. O erro humano geralmente desempenha um papel crítico nos ataques de ransomware. Os programas de conscientização sobre maneiras de reconhecer ransomware, e-mails de phishing e sobre as práticas recomendadas para uma higiene de segurança ideal devem estar disponíveis para o treinamento dos funcionários.

- Criptografe dados. Quando os arquivos são criptografados, um ataque de ransomware como o REvil não consegue roubar e expor dados confidenciais.

- Implemente controle robusto de identidade e acesso. Limite quem pode acessar ou modificar dados usando senhas fortes e autenticação multifator.

- Realize backups frequentes. Fazer o backup regular de arquivos e mantê-los em um armazenamento desconectado da rede facilita a recuperação rápida de uma infecção por ransomware sem ter que pagar um resgate ou perder arquivos permanentemente.

- Atualize e corrija hardware e software com frequência. Definir uma cadência regular para instalar atualizações e patches pode ajudar a corrigir as vulnerabilidades que os invasores usam para acessar sistemas.

Perguntas frequentes

O ransomware é um tipo de software mal-intencionado, ou malware, que os cibercriminosos usam para criptografar arquivos e impedir que indivíduos ou organizações usem aplicações e sistemas críticos. Para recuperar o acesso aos dados, as vítimas devem pagar um resgate. Variantes de ransomware, como REvil, BlackCat e WannaCry, foram responsáveis por alguns dos ataques cibernéticos mais importantes da história.

Os cibercriminosos usam uma variedade de técnicas para obter acesso a um sistema de TI e introduzir ransomware. Os ataques de engenharia social usam e-mails de phishing ou sites falsos para enganar os usuários a baixar arquivos infectados para suas máquinas. Os ataques de dia zero exploram vulnerabilidades anteriormente desconhecidas em aplicações e APIs. Os invasores também podem usar credenciais roubadas ou comprometidas para obter acesso a contas de usuários ou espalhar malware usando botnets como o Meris.

As certificações de segurança permitem que as empresas comprovem aos clientes e órgãos reguladores que adotaram práticas, programas e tecnologias projetadas para fornecer os mais altos níveis de cibersegurança. A certificação ISO 27001, por exemplo, sinaliza que uma empresa identificou processos baseados em risco para incorporar medidas para detectar ameaças à segurança. O PCI DSS (Payment Card Industry Digital Security Standard ou "Padrão de Segurança Digital da Indústria de Cartões de Pagamento", em tradução livre) descreve as etapas que as empresas devem cumprir ao aceitar, processar, armazenar e transmitir informações de cartão de crédito. A certificação IL5, ou Nível de Impacto 5 do Departamento de Defesa dos Estados Unidos, sinaliza que as organizações de serviços em nuvem estão em conformidade com uma rigorosa variedade de controles de isolamento físico, lógico e criptográfico necessários para armazenar e processar determinados tipos de informações altamente valiosas.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, a escala e a experiência líderes do setor necessárias para expandir seus negócios com confiança.