El ransomware como servicio (RaaS) es un modelo de negocio para organizaciones delictivas, donde los creadores de ransomware lo alquilan o venden a otros delincuentes, llamados afiliados, a cambio de un porcentaje de las recompensas de ransomware que recopilan. RaaS permite que los ciberdelincuentes que no tienen las habilidades o los recursos necesarios para crear su propio ransomware lleven a cabo ataques muy perjudiciales.

REvil, también conocido como «Sodinokibi», era un grupo de cibercriminales de habla rusa o establecidos en Rusia que una vez ejecutaron con éxito una operación de ransomware como servicio (RaaS). REvil es una abreviatura de «Ransomware Evil», nombre inspirado en la franquicia de medios Resident Evil . Se creía que el grupo era una escisión de una anterior banda de ransomware llamada GandCrab. El ransomware REvil/Sodinokibi es difícil de detectar y muy evasivo, lo que lo convierte en un tipo de ciberataque muy potente y peligroso. El ransomware REvil ha sido responsable de varios ataques de ransomware de alto perfil contra grandes empresas, como la empresa de procesamiento de carne JBS, la empresa petrolera Colonial Pipeline, la empresa de software Kaseya y un proveedor del gigante tecnológico Apple. El grupo de ransomware REvil estuvo activo desde 2019 hasta enero de 2022, cuando fue desmantelado por las fuerzas del orden. A pesar de su desaparición, la influencia que tuvo REvil en el desarrollo del modelo de negocio de RaaS sigue planteando una amenaza significativa para los gobiernos y las organizaciones de todo el mundo.

¿Cómo funcionó el ransomware REvil?

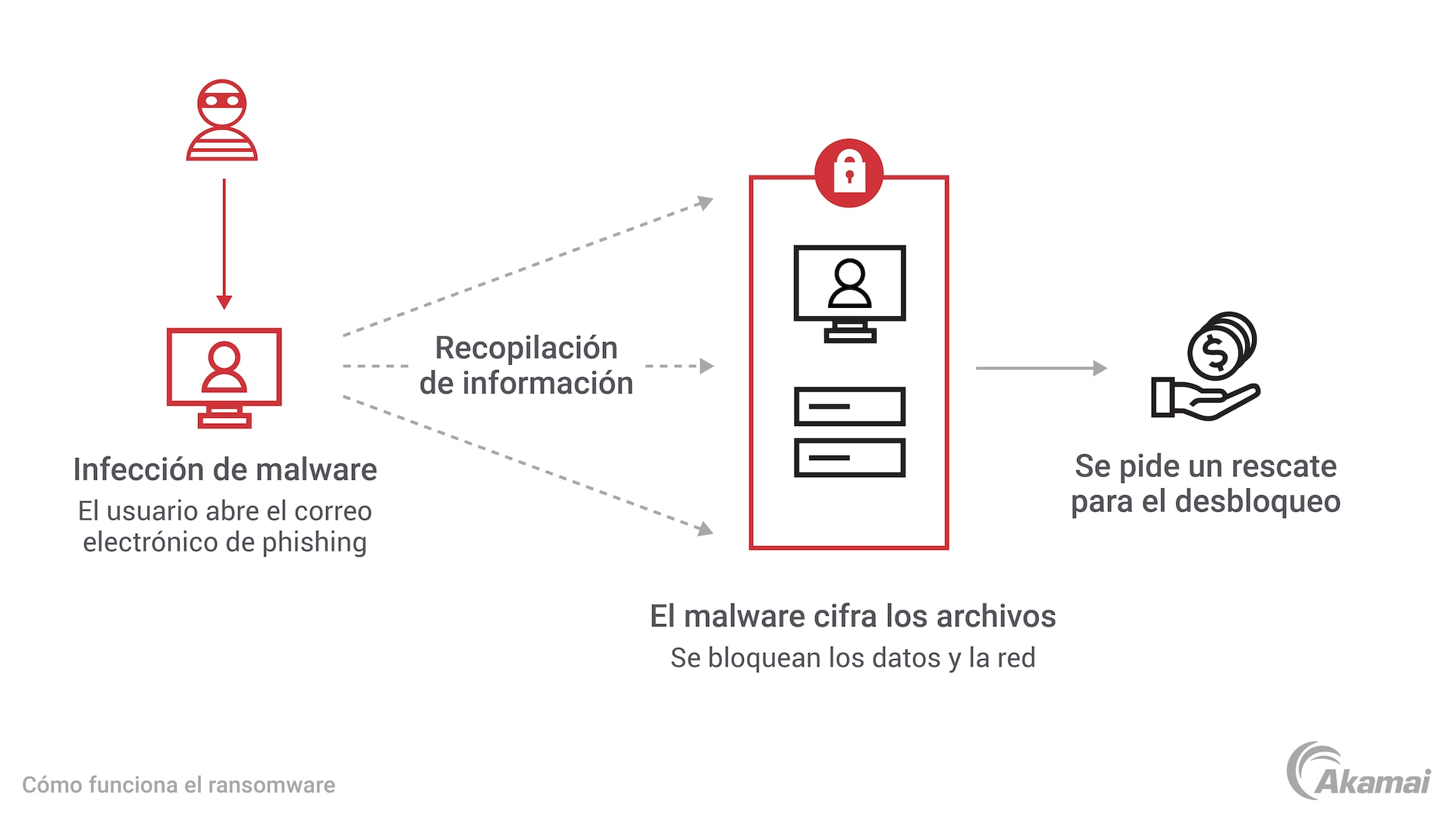

Al igual que otras formas de ransomware, los ataques REvil se infiltraron en los sistemas de TI de las organizaciones mediante diversas técnicas. Los hackers que utilizaban REvil se basaban en vulnerabilidades de día cero en el hardware y el software, infracciones de servidores de protocolo de escritorio remoto (RDP) y correos electrónicos de phishing que engañaban a los usuarios para que descargaran malware en sus dispositivos. Una vez descargado el malware REvil, cifró los archivos en servidores y dispositivos, lo que impide a los usuarios acceder a los datos críticos para el negocio hasta que se cumplían las demandas de rescate. Los pagarés de rescate normalmente exigían el pago en bitcoin a cambio de claves de descifrado. A diferencia de otros tipos de ransomware, REvil realizó una doble extorsión, exfiltrando datos confidenciales antes de cifrarlos y amenazando con publicar o subastar los datos robados en su sitio «Happy Blog», a menos que se pagara el rescate.

¿Cómo funciona REvil como servicio?

La banda de ciberdelincuencia que creó REvil confió en otros ciberdelincuentes llamados «afiliados» para distribuir el ransomware y llevar a cabo ataques, y la banda original recibió entre el 20 % y el 30 % de los ingresos ilegales.

¿Cómo se detuvo a REvil?

A partir de 2021, los esfuerzos de las autoridades rusas, el FBI y las empresas privadas de ciberseguridad pudieron interrumpir las operaciones y dañar la reputación del grupo REvil.

- Julio de 2021: Los sitios web y la infraestructura de REvil desaparecieron de Internet, posiblemente debido a los esfuerzos de las autoridades rusas. El FBI pudo ayudar a algunas víctimas a restaurar sus archivos usando una clave de descifrado.

- Septiembre de 2021: Una empresa rumana de ciberseguridad publicó una utilidad de descifrado universal gratuita para el ransomware REvil/Sodinokibi. Los investigadores de malware descubrieron una puerta trasera integrada en el malware REvil que permitía a los miembros originales de la banda engañar a los afiliados de REvil para que no realizaran pagos de ransomware, lo que socavaba la confianza de los afiliados en REvil.

- Octubre de 2021: Los servidores de REvil fueron hackeados y obligados a desconectarse.

- Noviembre de 2021: Las acusaciones del Departamento de Justicia de los Estados Unidos llevaron a la detención de atacantes ucranianos y rusos, acusados de llevar a cabo ataques de ransomware contra varias víctimas. La policía nacional de Ucrania confiscó más de 6 millones de dólares estadounidenses vinculados a pagos de ransomware.

- Enero de 2022: El Servicio Federal de Seguridad de Rusia informó que REvil había sido desmantelado y que se había acusado a los miembros de su banda.

¿Sigue siendo REvil una amenaza?

Independientemente de que otros miembros de la banda de ciberdelincuencia de REvil sigan actuando o no, es probable que el modelo creado por el malware REvil y su oferta de RaaS resurjan en otros tipos de amenazas de ransomware.

¿Cómo se pueden prevenir los ataques de ransomware REvil?

Los mismos métodos y controles de ciberseguridad utilizados para prevenir otros tipos de ciberdelincuencia y ataques de ransomware pueden ser eficaces también contra los ataques de REvil.

- Gestionar la política de seguridad de forma centralizada. La gestión de directivas desde una ubicación permite a los equipos de seguridad tomar medidas como evitar que los usuarios inicien ejecutables desde carpetas locales o desactivar macros en Microsoft Office. Estos son dos pasos cruciales para bloquear los ataques de REvil.

- Adoptar un enfoque Zero Trust. Al asumir que ninguna persona o sistema debe ser inherentemente fiable ni tener acceso a los activos de TI, un enfoque de seguridad Zero Trust limita el «radio de explosión» de un ataque de ransomware al evitar que los programas maliciosos y los atacantes se muevan lateralmente para cifrar o poner en peligro partes adicionales de la red.

- Segmentar la red y los activos de TI. La microsegmentación definida por software aísla activos individuales y partes de la red para evitar que los atacantes se muevan lateralmente.

- Implementar soluciones antivirus y antimalware. Estas tecnologías pueden ayudar supervisando el tráfico de la red de correo electrónico para filtrar archivos ejecutables o virus. Las soluciones antivirus más recientes pueden neutralizar muchas amenazas de ransomware antes de que causen daños.

- Impartir formación sobre concienciación en materia de seguridad de manera regular. El error humano suele desempeñar un papel fundamental en los ataques de ransomware. Los programas de concienciación sobre las formas de reconocer el ransomware, los correos electrónicos de phishing y las prácticas recomendadas para un nivel óptimo de seguridad deben estar disponibles para la formación de los empleados.

- Cifrar datos. Cuando los archivos están cifrados, un ataque de ransomware, como REvil, no podrá robar ni exponer datos confidenciales.

- Implementar un control sólido de acceso e identidad. Limite quién puede tener acceso o modificar datos mediante contraseñas seguras y autenticación multifactorial.

- Realizar copias de seguridad frecuentes. Realizar copias de seguridad periódicas de los archivos y mantenerlas en un almacenamiento desconectado de la red facilita la recuperación rápida de una infección de ransomware sin tener que pagar un rescate ni perder archivos de forma permanente.

- Actualizar y aplicar parches de hardware y software con frecuencia. Establecer una cadencia regular para la instalación de actualizaciones y parches puede ayudar a corregir las vulnerabilidades que los atacantes utilizan para acceder a los sistemas.

Preguntas frecuentes

El ransomware es un tipo de software malicioso, o malware, que los ciberdelincuentes utilizan para cifrar archivos e impedir que personas u organizaciones utilicen aplicaciones y sistemas esenciales. Para recuperar el acceso a los datos, las víctimas deben pagar un rescate. Algunas variantes, como REvil, BlackCat y WannaCry, han sido responsables de algunos de los ciberataques más importantes de la historia.

Los ciberdelincuentes utilizan diversas técnicas para acceder a un sistema de TI e introducir ransomware. Los ataques de ingeniería social utilizan correos electrónicos de phishing o sitios web falsos para engañar a los usuarios para que descarguen archivos infectados en sus equipos. Los ataques de día cero explotan vulnerabilidades anteriormente desconocidas en aplicaciones y API. Los atacantes también pueden utilizar credenciales robadas o comprometidas para obtener acceso a las cuentas de usuario, o propagar malware mediante botnets, como la botnet Meris.

Las certificaciones de seguridad permiten a las empresas demostrar a los clientes y reguladores que han adoptado prácticas, programas y tecnologías diseñados para proporcionar los niveles más altos de ciberseguridad. La certificación ISO 27001, por ejemplo, indica que una empresa ha identificado procesos basados en el riesgo para incorporar medidas para detectar amenazas a la seguridad. El estándar de seguridad digital del sector de las tarjetas de pago (PCI DSS) describe los pasos que las empresas deben seguir para aceptar, procesar, almacenar y transmitir la información de las tarjetas de crédito. La certificación Impact Level 5 o IL5 del Departamento de Defensa de los Estados Unidos indica que las organizaciones de servicios en la nube cumplen una rigurosa variedad de controles de aislamiento físicos, lógicos y criptográficos necesarios para almacenar y procesar determinados tipos de información de gran valor.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.