Lors d'une attaque DDoS de couche 3, il peut être difficile de distinguer le trafic légitime du trafic malveillant. Cependant, les techniques avancées d'analyse du trafic, les systèmes de détection des anomalies et l'utilisation de bases de données de réputation IP peuvent aider les entreprises à faire la distinction entre le trafic réseau légitime et malveillant lors d'une attaque DDoS de couche 3. Ces techniques peuvent analyser les modèles de trafic, identifier les comportements anormaux et signaler les sources potentiellement malveillantes ou les caractéristiques du trafic.

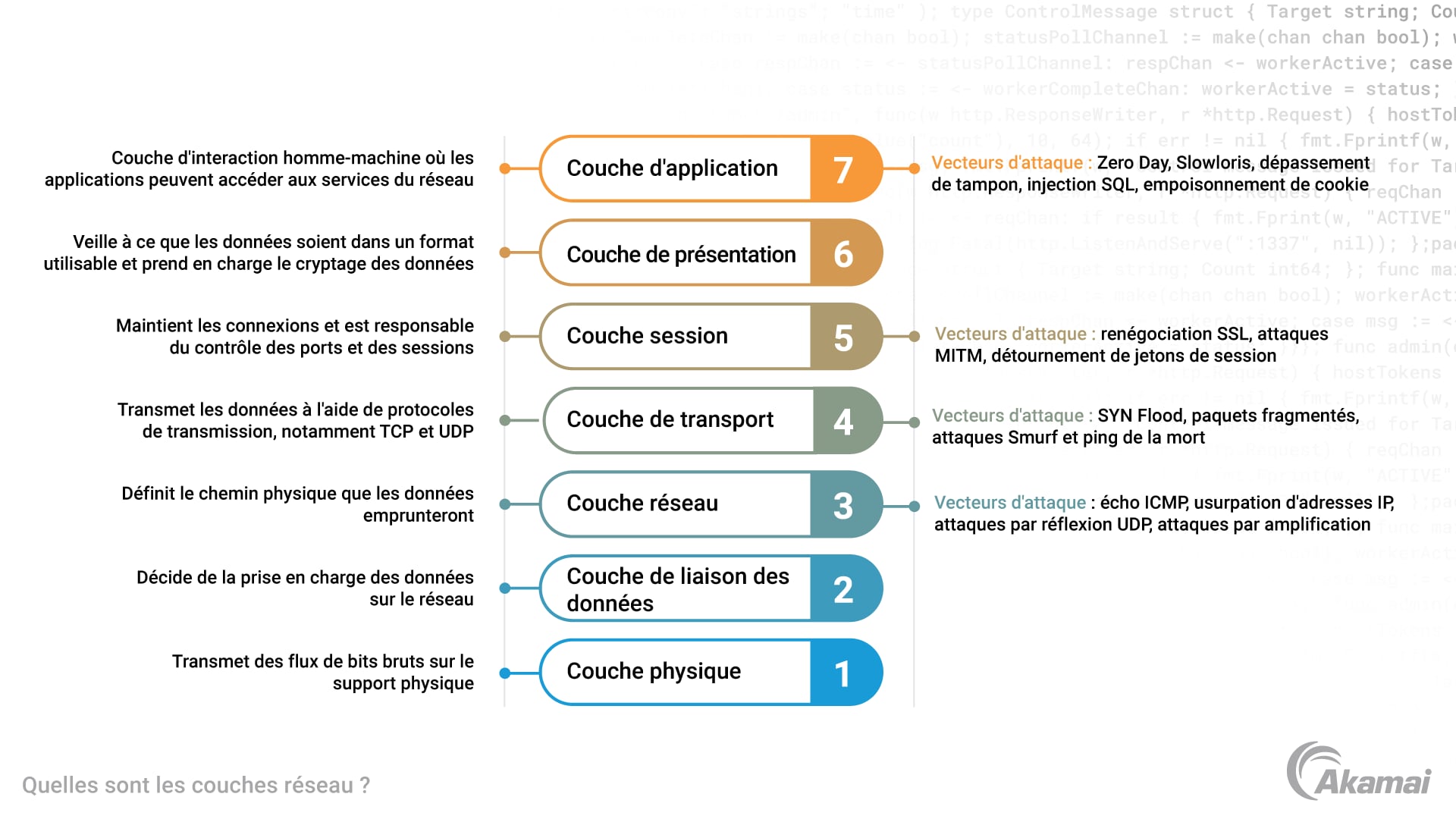

Une attaque DDoS de couche 3, également appelée attaque DDoS basée sur le réseau ou le protocole et/ou DDoS volumétrique, cible une couche réseau spécifique du modèle OSI (Open Systems Interconnection). Cette couche est responsable du routage des paquets de données sur différents réseaux. Ces attaques exploitent les vulnérabilités des protocoles réseau, tels que le protocole Internet (IP), le protocole ICMP (Internet Control message Protocol) et le protocole ARP (Address Resolution Protocol), pour submerger l'infrastructure réseau d'une cible avec une quantité excessive de trafic.

Comprendre les attaques DDoS de couche 3

Les attaques DDoS de couche 3 sont conçues pour épuiser les ressources des terminaux réseau, tels que les routeurs, les pare-feux et les équilibreurs de charge, en les inondant d'un volume écrasant de paquets réseau. Ce flot de trafic consomme la bande passante disponible, dégrade les performances du réseau et entraîne finalement un déni de service pour les utilisateurs légitimes qui tentent d'accéder au réseau ou à l'application ciblée.

Fonctionnement des attaques DDoS de couche 3

Les attaques DDoS de couche 3 exploitent diverses techniques pour atteindre leurs objectifs perturbateurs. Examinons de plus près certaines des méthodes couramment utilisées :

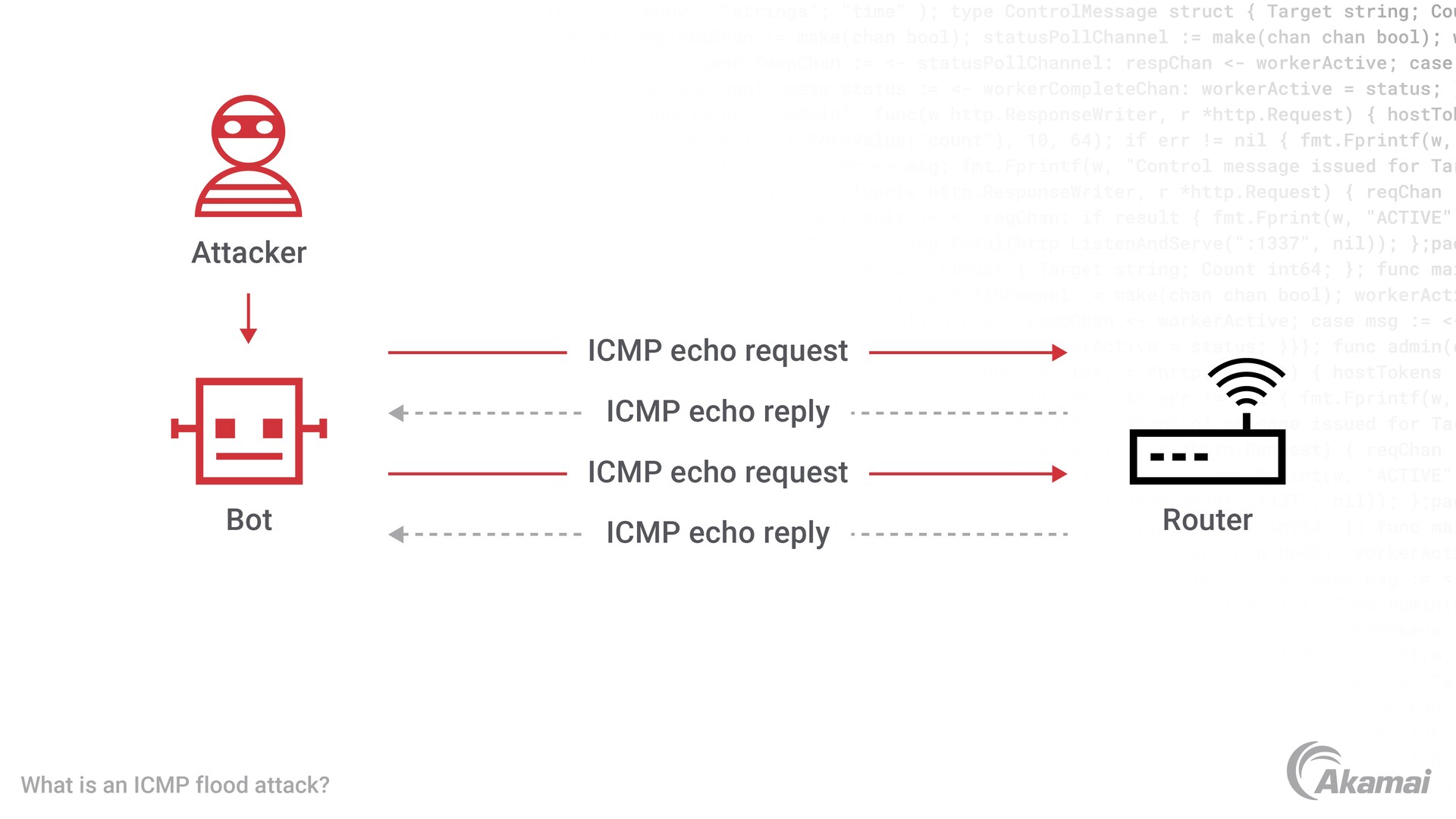

ICMP Flood : Dans une attaque ICMP (Internet Control message Protocol) flood, l'attaquant envoie une quantité massive de paquets de requêtes d'écho ICMP au réseau cible. Les terminaux réseau de la cible, submergés par le flot de requêtes entrantes, ont du mal à répondre à chacune d'elles, ce qui entraîne une congestion du réseau et une dégradation des performances.

Fragmentation IP : La fragmentation IP implique l'envoi de paquets IP fragmentés au réseau de la cible. Cette technique tire parti du processus de réassemblage que les terminaux de la cible doivent effectuer pour reconstruire le paquet d'origine. En submergeant les terminaux de la cible avec un nombre excessif de paquets fragmentés, l'attaquant vise à consommer sa puissance de traitement et ses ressources.

Attaque Smurf : Dans une attaque Smurf, l'attaquant usurpe l'adresse IP source et diffuse ses paquets de requête d'écho ICMP vers l'adresse de diffusion d'un réseau cible. Lorsque le réseau cible reçoit ces paquets usurpés, il diffuse des paquets de réponse d'écho ICMP à tous les hôtes du réseau. De nombreuses réponses inondant le réseau, il devient rapidement submergé et incapable de gérer le trafic légitime.

Amplification DNS : Les attaques DNS (Domain Name System) exploitent la conception des serveurs DNS qui répondent aux requêtes avec des réponses plus importantes que la requête d'origine. Cela affecte le DNS au niveau de la couche 7 (couche application). Lorsque l'attaquant envoie un flot de requêtes DNS avec des adresses IP source usurpées de la victime, le trafic d'attaque affecte l'infrastructure réseau de la victime au niveau de la couche 3 (couche réseau). Par conséquent, les serveurs DNS envoient involontairement des réponses plus importantes à l'adresse IP de la victime, submergeant ainsi la capacité de leur réseau.

Répondre aux attaques DDoS de couche 3

Les attaques DDoS de couche 3 représentent un défi majeur pour les entreprises, car elles ciblent directement l'infrastructure réseau sous-jacente. Cependant, plusieurs mesures peuvent être mises en œuvre pour atténuer l'impact des attaques DDoS de couche 3. Voici quelques stratégies efficaces :

Filtrage du trafic réseau : La mise en œuvre de mécanismes de filtrage du trafic réseau peut aider à atténuer l'impact des attaques DDoS de couche 3. En analysant le trafic entrant et en filtrant les paquets malveillants, les entreprises peuvent empêcher le trafic d'attaque d'atteindre leur infrastructure réseau. Cela peut être réalisé grâce à l'utilisation de pare-feux, de systèmes de détection des intrusions (IDS) et de systèmes de prévention des intrusions (IPS) capables de détecter et de bloquer les schémas de trafic suspects ou anormaux.

Limitation du débit et mise en forme du trafic : Les techniques de limitation du débit et de mise en forme du trafic peuvent être utilisées pour contrôler le flux du trafic réseau et empêcher d'obtenir un écrasant volume de paquets associé aux attaques DDoS de couche 3. En définissant des limites sur le nombre de paquets ou de connexions autorisés par seconde, les entreprises peuvent gérer efficacement les ressources réseau et éviter la congestion causée par le trafic d'attaque.

Routage par trou noir : Le routage par trou noir, également appelé routage nul, implique de rediriger tout le trafic destiné à une adresse IP ou à un réseau spécifique vers un « trou noir ». Cela élimine efficacement tout le trafic entrant dirigé vers le réseau ciblé, y compris les paquets malveillants associés aux attaques DDoS de couche 3. En mettant en œuvre le routage par trou noir sur l'infrastructure réseau, les entreprises peuvent minimiser l'impact de l'attaque et préserver leurs ressources réseau pour le trafic légitime.

Détection des anomalies de trafic via le nettoyage dans le cloud : La mise en œuvre de systèmes de détection des anomalies du trafic peut aider à identifier les attaques DDoS de couche 3 et à y répondre en temps réel. Ces systèmes analysent les modèles et le comportement du trafic réseau pour détecter tout écart par rapport aux modèles de trafic normaux. Lorsqu'une anomalie est détectée, le système peut déclencher des mesures d'atténuation automatisées, telles que le réacheminement du trafic, la limitation du débit ou le filtrage du trafic, afin de protéger l'infrastructure réseau contre l'attaque.

Réseaux de diffusion de contenu (CDN) : Le déploiement d'un réseau de diffusion de contenu (CDN) peut aider à atténuer l'impact des attaques DDoS de couche 3 en répartissant le trafic réseau sur plusieurs serveurs géographiquement dispersés. Les CDN utilisent des techniques de mise en cache et d'équilibrage de la charge pour diffuser efficacement du contenu aux utilisateurs, réduisant ainsi la pression sur le serveur d'origine et le rendant plus résistant aux attaques DDoS. En détournant le trafic d'attaque vers l'infrastructure distribuée du CDN, les entreprises peuvent atténuer l'impact sur leur réseau et garantir une disponibilité ininterrompue du service.

Mécanismes de défense collaborative : Les mécanismes de défense collaborative impliquent le partage des informations sur les menaces et la coordination des réponses entre plusieurs organisations. En participant à des initiatives de défense collaborative, les entreprises peuvent bénéficier d'un pool collectif de connaissances et de ressources pour mieux détecter, analyser et atténuer les attaques DDoS de couche 3. Le partage d'informations sur les signatures d'attaque, les modèles de trafic et les techniques d'atténuation peut aider les entreprises à se défendre de manière proactive contre de telles attaques et à minimiser leur impact.

Foire aux questions (FAQ)

Les attaques DDoS de couche 3 ciblent principalement l'infrastructure réseau, telles que les routeurs, les pare-feux et les équilibreurs de charge. En submergeant ces terminaux avec une quantité excessive de trafic réseau, les attaquants cherchent à perturber le fonctionnement du réseau cible et à provoquer un déni de service.

Bien qu'il soit difficile de prévenir complètement les attaques DDoS de couche 3, les entreprises peuvent mettre en œuvre diverses stratégies d'atténuation pour minimiser leur impact. En combinant le filtrage du trafic réseau, la limitation du débit, la mise en forme du trafic et d'autres mesures défensives proactives, les entreprises peuvent réduire considérablement le risque d'attaques réussies.

Les attaques DDoS de couche 3 sont l'un des types d'attaques DDoS les plus courants, mais pas nécessairement les plus courantes. D'autres types, tels que les attaques DDoS de couche 4 (couche transport) et de couche 7 (couche application), représentent également des menaces importantes. Chaque type cible différentes couches de la pile réseau et exploite des vulnérabilités spécifiques pour perturber les services. Le choix du type d'attaque dépend des objectifs de l'attaquant et de l'infrastructure de la cible.

Les attaques DDoS de couche 3 peuvent provoquer des interruptions temporaires et une indisponibilité des services, mais elles n'entraînent généralement pas de dommages à long terme pour l'infrastructure réseau. Une fois que l'attaque a disparu ou que des mesures d'atténuation ont été mises en œuvre, le réseau devrait pouvoir reprendre ses opérations normales. Cependant, il est essentiel de surveiller et d'évaluer l'impact de l'attaque pour identifier les vulnérabilités potentielles qui ont pu être exploitées et prendre les mesures appropriées pour renforcer la résilience du réseau.

Pour se préparer aux attaques DDoS de couche 3, les entreprises doivent élaborer un plan de réponse aux incidents qui décrit les étapes à suivre en cas d'attaque. Ce plan doit inclure les rôles et les responsabilités de l'équipe d'intervention, les coordonnées des parties prenantes concernées et les stratégies d'atténuation prédéfinies. Des évaluations régulières du réseau et des tests de pénétration peuvent également aider à identifier les vulnérabilités et à mettre en œuvre les mesures de sécurité nécessaires. En outre, les entreprises peuvent envisager de s'associer à des fournisseurs de services de protection contre les attaques DDoS ou de tirer parti de solutions de sécurité basées sur le cloud pour renforcer leur défense contre les attaques DDoS de couche 3.

Conclusion

Les attaques DDoS de couche 3 représentent une menace importante pour l'infrastructure réseau, entraînant souvent des interruptions de service et des pertes financières pour les entreprises. La compréhension de ces attaques et la mise en œuvre de stratégies d'atténuation appropriées sont essentielles pour garantir la résilience du réseau et la disponibilité ininterrompue des services. Grâce à des mesures telles que le nettoyage dans le cloud, le filtrage du trafic réseau, la limitation du débit, la mise en forme du trafic et les mécanismes de défense collaborative, les entreprises peuvent atténuer efficacement l'impact des attaques DDoS de couche 3 et protéger leurs ressources critiques contre les acteurs malveillants.

Rester proactif et surveiller en permanence le trafic réseau à la recherche d'anomalies est essentiel pour détecter et répondre rapidement aux attaques DDoS de couche 3. En investissant dans des mesures de cybersécurité robustes et en restant informées des techniques d'attaque émergentes, les entreprises peuvent garder une longueur d'avance dans l'écosystème des cybermenaces en constante évolution.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.