Durante un attacco DDoS al livello 3, può essere difficile distinguere il traffico legittimo da quello dannoso. Tuttavia, tecniche avanzate di analisi del traffico, sistemi di rilevamento delle anomalie e l'uso di database di reputazione IP possono aiutare le organizzazioni a distinguere il traffico di rete legittimo da quello dannoso durante un attacco DDoS al livello 3. Queste tecniche possono analizzare i modelli di traffico, identificare comportamenti anomali e segnalare fonti o caratteristiche del traffico potenzialmente dannose.

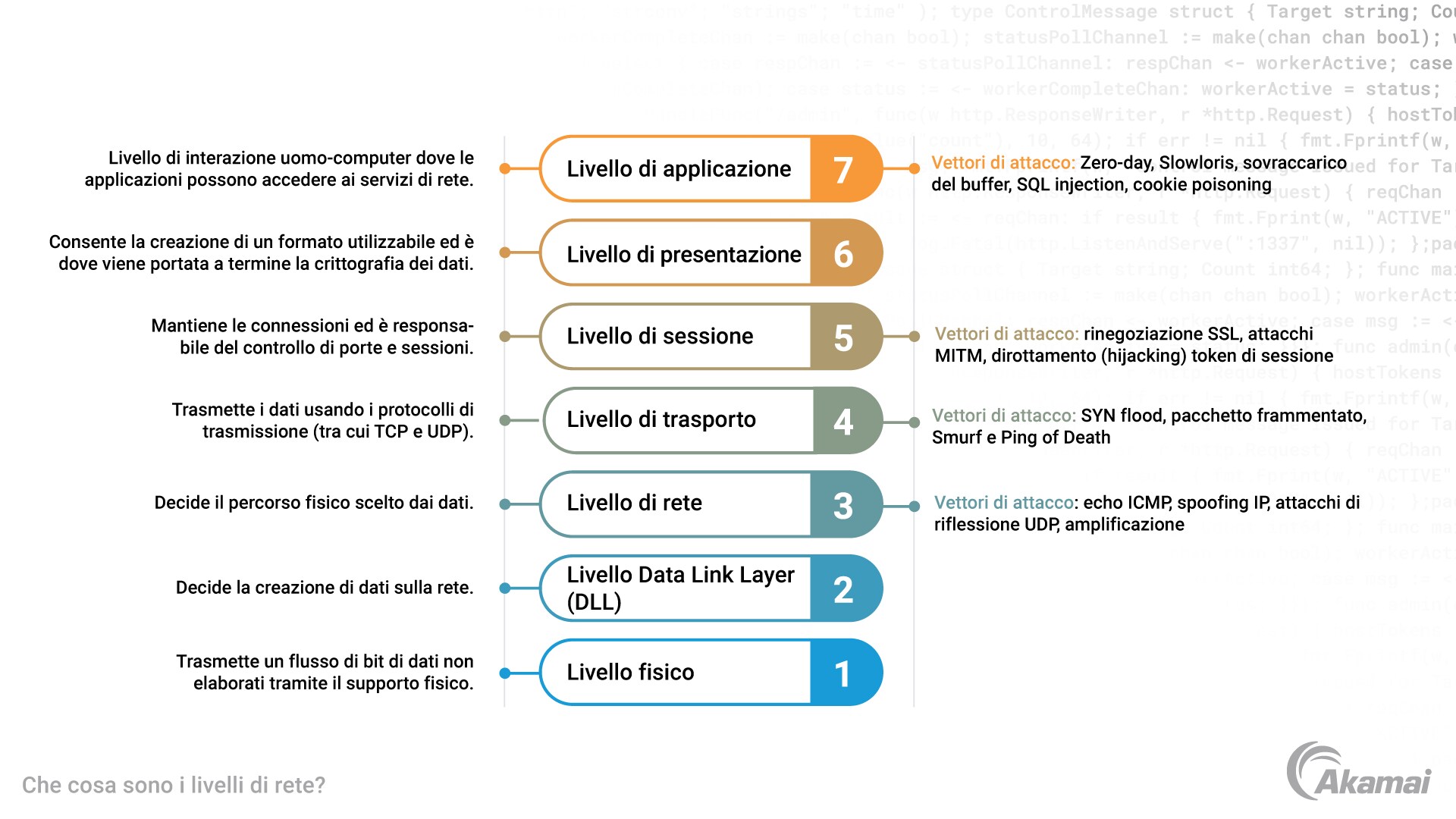

Un attacco DDoS al livello 3, noto anche come attacco DDoS di rete o basato sul protocollo e/o attacco DDoS volumetrico, prende di mira uno specifico livello di rete del modello OSI (Open Systems Interconnection), che è responsabile dell'instradamento dei pacchetti di dati su diverse reti. Questi attacchi sfruttano le vulnerabilità presenti nei protocolli di rete, come IP (Internet Protocol), ICMP (Internet Control Message Protocol) e ARP (Address Resolution Protocol), per sovraccaricare l'infrastruttura della rete presa di mira con una quantità eccessiva di traffico.

Descrizione degli attacchi DDoS al livello 3

Gli attacchi DDoS al livello 3 sono progettati per esaurire le risorse dei dispositivi di rete, come router, firewall e strumenti di bilanciamento del carico, inondandoli con un volume eccessivo di pacchetti di rete. Questo flusso di traffico consuma la larghezza di banda disponibile, peggiora le performance della rete e, infine, porta ad un attacco DoS (Denial-of-Service) per gli utenti legittimi che tentano di accedere alla rete o all'applicazione presa di mira.

Come funzionano gli attacchi DDoS al livello 3

Gli attacchi DDoS al livello 3 sfruttano varie tecniche per raggiungere i loro scopi dannosi. Esaminiamo più da vicino alcuni dei metodi comunemente utilizzati:

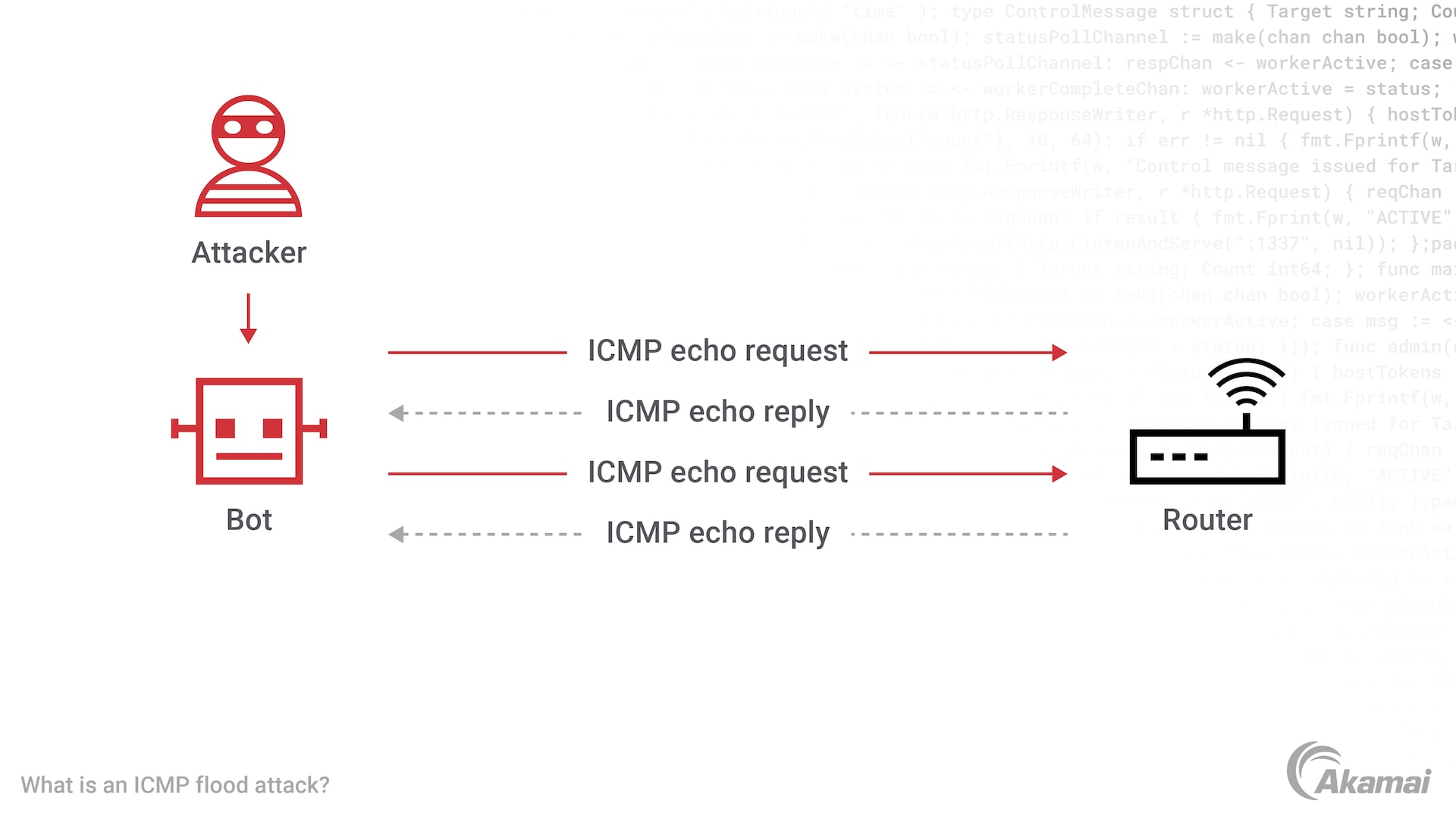

Attacchi ICMP flood: in un attacco ICMP (Internet Control Message Protocol) flood, un criminale invia un'enorme quantità di pacchetti di richieste echo ICMP alla rete presa di mira. I dispositivi di rete presi di mira, sopraffatti dal flusso delle richieste in entrata, faticano a rispondere, il che causa una congestione della rete e un peggioramento delle performance.

Frammentazione degli IP: la frammentazione degli IP implica l'invio di pacchetti IP frammentati alla rete presa di mira. Questa tecnica sfrutta il processo di riassemblaggio che i dispositivi presi di mira devono eseguire per ricostruire il pacchetto originale. Sovraccaricando i dispositivi presi di mira con un numero eccessivo di pacchetti frammentati, il criminale mira a consumare la potenza di elaborazione e le risorse di cui dispongono.

Attacco Smurf: in un attacco Smurf, il criminale esegue lo spoofing dell'indirizzo IP di origine dei propri pacchetti di richieste echo ICMP all'indirizzo broadcast di una rete presa di mira, che, quando riceve questi pacchetti falsificati, trasmette i pacchetti di risposta echo ICMP a tutti gli host della rete. La rete, inondata dalle numerose risposte, si sovraccarica rapidamente e diventa incapace di gestire il traffico legittimo.

Amplificazione al DNS: gli attacchi al DNS (Domain Name System) sfruttano la progettazione dei server DNS che rispondono alle query con un maggior numero di risposte rispetto alla richiesta originale, influendo sul DNS al livello 7 (livello di applicazione). Quando il criminale invia un flusso di query DNS con gli indirizzi IP di origine della vittima falsificati, il traffico dell'attacco influisce sull'infrastruttura di rete presa di mira al livello 3 (livello di rete). Di conseguenza, i server DNS inviano involontariamente un maggior numero di risposte all'indirizzo IP della vittima, sovraccaricando la loro capacità di rete.

Mitigazione degli attacchi DDoS al livello 3

Gli attacchi DDoS al livello 3 rappresentano una sfida significativa per le organizzazioni, poiché prendono di mira direttamente l'infrastruttura di rete sottostante. Tuttavia, è possibile implementare diverse misure per mitigare l'impatto degli attacchi DDoS al livello 3. Ecco alcune strategie efficaci:

Filtraggio del traffico di rete: l'implementazione di meccanismi di filtraggio del traffico di rete può aiutare a mitigare l'impatto degli attacchi DDoS al livello 3. Analizzando il traffico in entrata e filtrando i pacchetti dannosi, le organizzazioni possono impedire che il traffico degli attacchi raggiunga la loro infrastruttura di rete tramite l'uso di firewall, sistemi di rilevamento delle intrusioni (IDS) e sistemi anti-intrusione (IPS) in grado di rilevare e bloccare modelli di traffico sospetti o anomali.

Limitazione della velocità e definizione del traffico: è possibile utilizzare tecniche di limitazione della velocità e di modellazione del traffico per controllare il flusso del traffico di rete e prevenire l'enorme volume di pacchetti associati agli attacchi DDoS al livello 3. Impostando limiti al numero di pacchetti o connessioni consentite al secondo, le organizzazioni possono gestire in modo efficace le risorse di rete e prevenire la congestione causata dal traffico degli attacchi.

Blackhole routing: il blackhole routing, noto anche come null routing, implica il reindirizzamento di tutto il traffico destinato a uno specifico indirizzo IP o rete verso un "black hole" (buco nero). In tal modo, viene ridotto tutto il traffico in entrata indirizzato verso la rete presa di mira, inclusi i pacchetti dannosi associati agli attacchi DDoS al livello 3. Implementando il blackhole routing sull'infrastruttura di rete, le organizzazioni possono ridurre al minimo l'impatto dell'attacco e preservare le proprie risorse di rete per il traffico legittimo.

Rilevamento delle anomalie del traffico tramite lo scrubbing nel cloud: l'implementazione di sistemi di rilevamento delle anomalie del traffico può aiutare a identificare e rispondere agli attacchi DDoS al livello 3 in tempo reale. Questi sistemi analizzano i modelli e il comportamento del traffico di rete per rilevare eventuali deviazioni dai normali modelli di traffico. Quando viene rilevata un'anomalia, il sistema può attivare misure di mitigazione automatizzate, come reindirizzamento del traffico, limitazione della velocità o filtraggio del traffico, per proteggere l'infrastruttura di rete dall'attacco.

Reti per la distribuzione dei contenuti (CDN): l'implementazione di una rete per la distribuzione dei contenuti (CDN) può aiutare a mitigare l'impatto degli attacchi DDoS al livello 3 distribuendo il traffico di rete su più server distribuiti in varie aree geografiche. Le CDN utilizzano tecniche di caching e bilanciamento del carico per distribuire i contenuti agli utenti in modo efficiente, riducendo il carico di lavoro sul server di origine e rendendolo più resiliente agli attacchi DDoS. Deviando il traffico degli attacchi all'infrastruttura distribuita della CDN, le organizzazioni possono mitigare l'impatto sulla loro rete e garantire una disponibilità ininterrotta del servizio.

Meccanismi di difesa collaborativi: i meccanismi di difesa collaborativi includono la condivisione dell'intelligence sulle minacce e il coordinamento delle risposte tra più organizzazioni. Partecipando a iniziative di difesa collaborativa, le organizzazioni possono trarre vantaggio da un pool collettivo di conoscenze e risorse per rilevare, analizzare e mitigare meglio gli attacchi DDoS al livello 3. La condivisione di informazioni sulle firme degli attacchi, sui modelli di traffico e sulle tecniche di mitigazione può aiutare le organizzazioni a difendersi in modo proattivo da tali attacchi e a minimizzare il loro impatto.

Domande frequenti (FAQ)

Gli attacchi DDoS al livello 3 prendono di mira principalmente l'infrastruttura di rete, come router, firewall e strumenti di bilanciamento del carico. Sovraccaricando questi dispositivi con una quantità eccessiva di traffico di rete, i criminali mirano a interrompere il funzionamento della rete presa di mira, causando un attacco DoS (Denial-of-Service).

Anche se è difficile prevenire completamente gli attacchi DDoS al livello 3, le organizzazioni possono implementare varie strategie di mitigazione per minimizzare il loro impatto. Combinando il filtraggio del traffico di rete, la limitazione della velocità, la definizione del traffico e altre misure di difesa proattive, le organizzazioni possono ridurre in modo significativo il rischio di attacchi riusciti.

Gli attacchi DDoS al livello 3 sono uno dei tipi più comuni di attacchi DDoS, ma non necessariamente i più comuni. Anche altri tipi, come gli attacchi DDoS al livello 4 (livello di trasporto) e al livello 7 (livello di applicazione), pongono minacce significative. Ogni tipo di attacco prende di mira diversi livelli dello stack di rete e sfrutta specifiche vulnerabilità per interrompere i servizi offerti. La scelta del tipo di attacco dipende dagli obiettivi del criminale e dall'infrastruttura presa di mira.

Gli attacchi DDoS al livello 3 possono causare interruzioni temporanee e rendere i servizi non disponibili, ma, di solito, non provocano danni a lungo termine all'infrastruttura di rete. Una volta terminato l'attacco o implementate le appropriate misure di mitigazione, la rete dovrebbe essere in grado di riprendere le normali operazioni. Tuttavia, è fondamentale monitorare e valutare l'impatto dell'attacco per identificare potenziali vulnerabilità che potrebbero essere state sfruttate in modo da adottare le misure appropriate per rafforzare la resilienza della rete.

Per prepararsi agli attacchi DDoS al livello 3, le organizzazioni devono sviluppare un piano di risposta agli incidenti che delinea le misure da adottare in caso di attacco. Questo piano deve includere i ruoli e le responsabilità del team di risposta, le informazioni di contatto per le parti interessate pertinenti e strategie di mitigazione predefinite. Anche l'esecuzione di valutazioni regolari della rete e test di penetrazione può aiutare a identificare le vulnerabilità e implementare le necessarie misure di sicurezza. Inoltre, le organizzazioni possono prendere in considerazione la possibilità di collaborare con provider di servizi di protezione dagli attacchi DDoS o di sfruttare soluzioni di sicurezza basate sul cloud per migliorare la propria difesa dagli attacchi DDoS al livello 3.

Conclusione

Gli attacchi DDoS al livello 3 rappresentano una minaccia significativa per l'infrastruttura di rete, spesso con conseguenti interruzioni dei servizi e perdite finanziarie per le organizzazioni. Comprendere questi attacchi e implementare appropriate strategie di mitigazione è fondamentale per garantire la resilienza della rete e la disponibilità ininterrotta dei servizi offerti. Tramite misure come lo scrubbing nel cloud, il filtraggio del traffico di rete, la limitazione della velocità, la definizione del traffico e meccanismi di difesa collaborativi, le organizzazioni possono mitigare efficacemente l'impatto degli attacchi DDoS al livello 3 e proteggere le risorse critiche dai criminali.

Rimanere proattivi e monitorare continuamente il traffico di rete alla ricerca di eventuali anomalie è fondamentale per rilevare e rispondere tempestivamente agli attacchi DDoS al livello 3. Investendo in solide misure di cybersecurity e rimanendo informati sulle tecniche di attacco emergenti, le organizzazioni possono stare al passo con il panorama delle minacce informatiche in continua evoluzione.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.