Durante um ataque de DDoS da camada 3, pode ser desafiador distinguir entre tráfego legítimo e mal-intencionado. No entanto, técnicas avançadas de análise de tráfego, sistemas de detecção de anomalias e o uso de bancos de dados de reputação de IP podem ajudar as organizações a distinguir entre tráfego de rede legítimo e mal-intencionado durante um ataque DDoS da camada 3. Essas técnicas podem analisar padrões de tráfego, identificar comportamentos anormais e sinalizar fontes ou características de tráfego potencialmente mal-intencionadas.

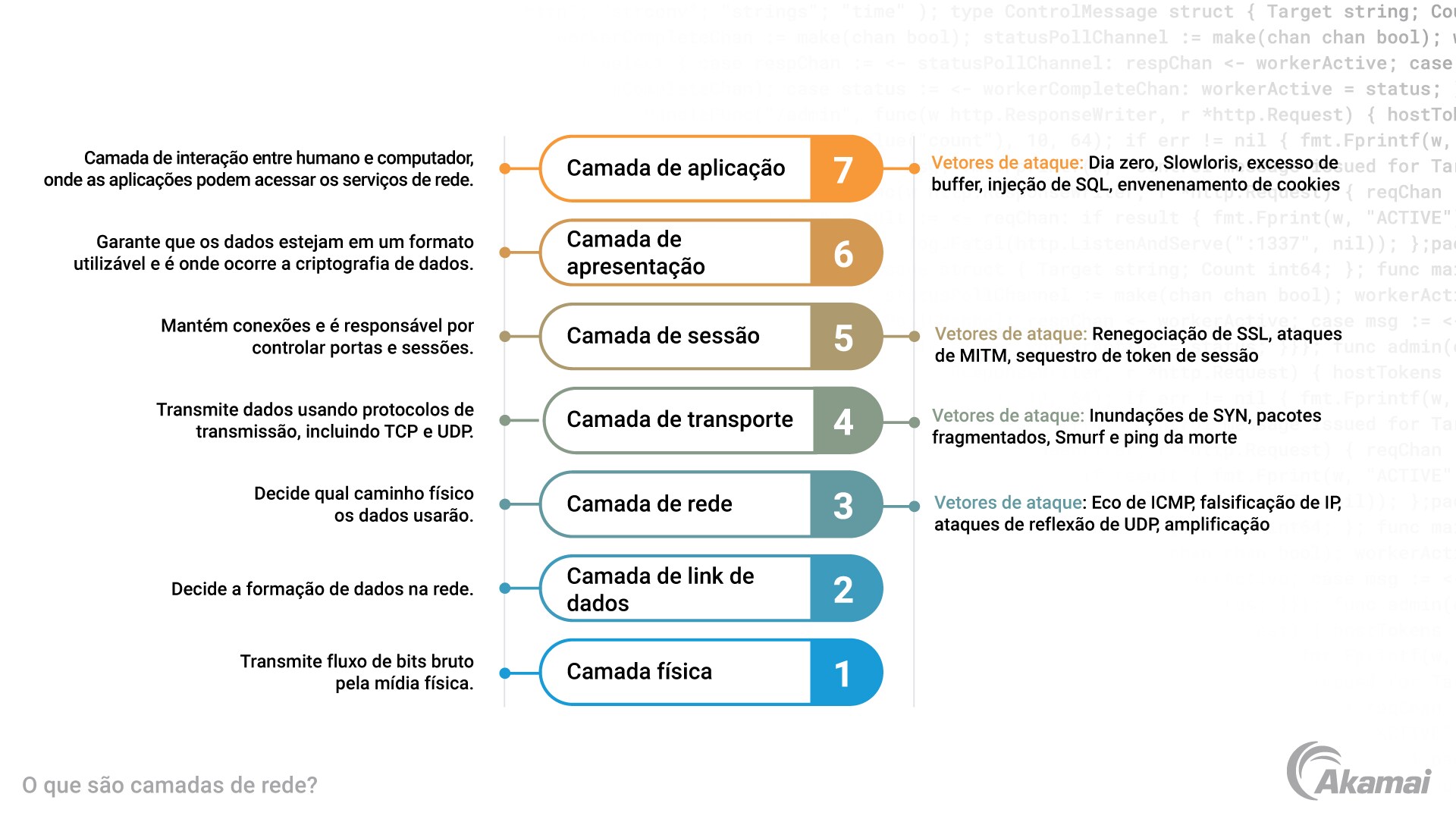

Um ataque DDoS da camada 3, também conhecido como ataque DDoS baseado em rede ou protocolo e/ou DDoS volumétrico, tem como alvo uma camada de rede específica do modelo de Interconexão de Sistemas Abertos (Open Systems Interconnection, OSI). Essa camada é responsável pelo roteamento de pacotes de dados em diferentes redes. Esses ataques exploram vulnerabilidades em protocolos de rede, como IP (Internet Protocol), ICMP (Internet Control Message Protocol) e ARP (Address Resolution Protocol), para sobrecarregar a infraestrutura de rede de um alvo com uma quantidade excessiva de tráfego.

Compreendendo os ataques DDoS da camada 3

Os ataques DDoS da camada 3 são projetados para esgotar os recursos dos dispositivos de rede, como roteadores, firewalls e balanceadores de carga, inundando-os com um volume esmagador de pacotes de rede. Essa inundação de tráfego consome a largura de banda disponível, degrada o desempenho da rede e, por fim, leva a uma negação de serviço para usuários legítimos que tentam acessar a rede ou aplicação visada.

Como funcionam os ataques DDoS da camada 3

Os ataques DDoS da camada 3 aproveitam várias técnicas para atingir suas metas disruptivas. Vamos dar uma olhada em alguns dos métodos comumente empregados:

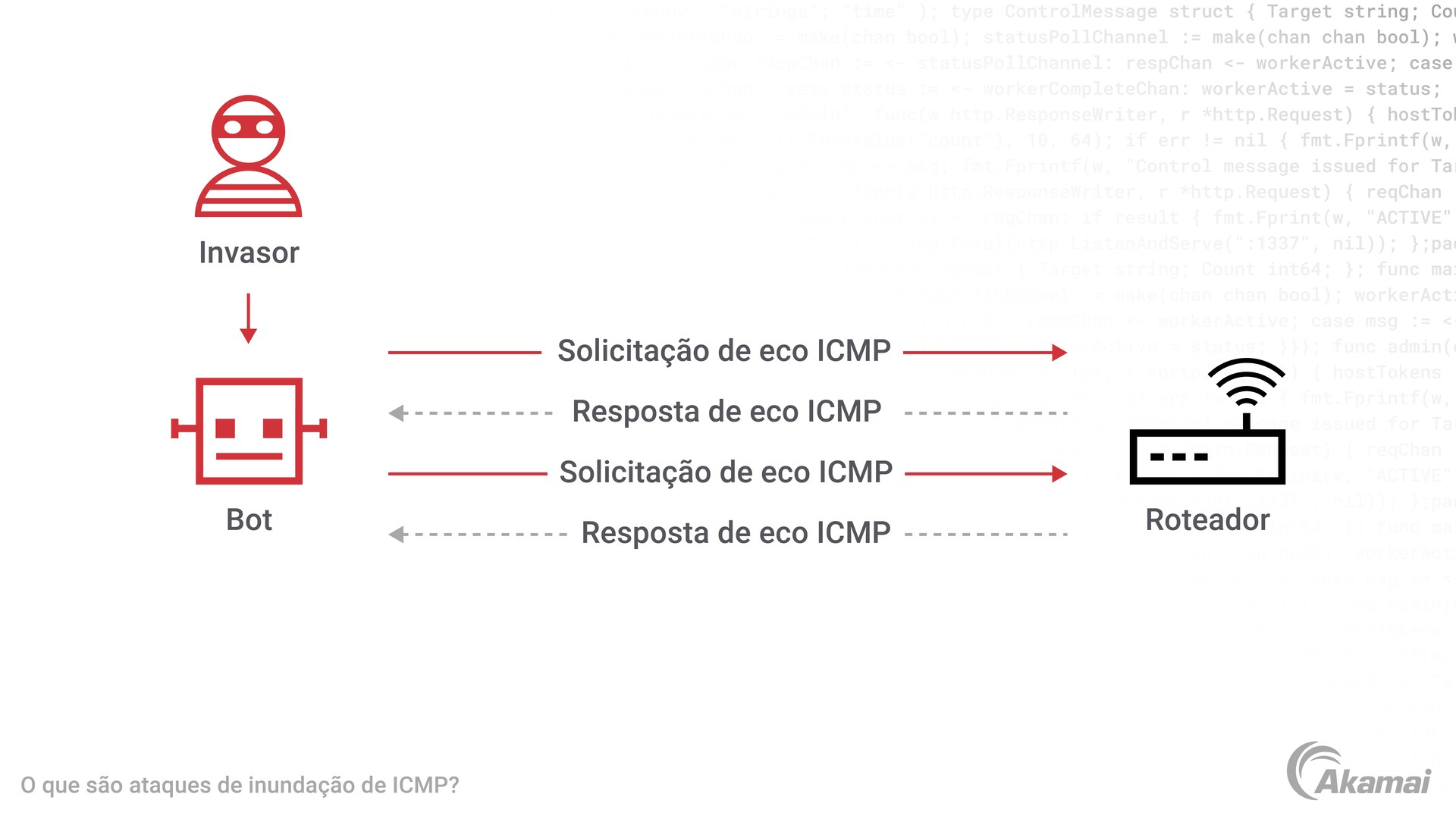

Inundações de ICMP: em um ataque de inundação de ICMP (Internet Control Message Protocol), o invasor envia uma grande quantidade de pacotes de solicitação de eco do ICMP para a rede de destino. Os dispositivos de rede do alvo, sobrecarregados pela inundação de solicitações recebidas, lutam para responder a cada uma, levando ao congestionamento da rede e à degradação do desempenho.

Fragmentação de IP: a fragmentação de IP envolve o envio de pacotes de IP fragmentados para a rede do alvo. Essa técnica aproveita o processo de remontagem que os dispositivos do alvo devem executar para reconstruir o pacote original. Ao sobrecarregar os dispositivos do alvo com um número excessivo de pacotes fragmentados, o invasor pretende consumir seu poder de processamento e recursos.

Ataque Smurf: em um ataque Smurf, o invasor falsifica o endereço IP de origem de seus pacotes de solicitação de eco ICMP para o endereço de transmissão de uma rede de destino. Quando a rede de destino recebe esses pacotes falsificados, ela transmite pacotes de resposta de eco do ICMP para todos os hosts na rede. Com inúmeras respostas inundando a rede, ela rapidamente se torna sobrecarregada e incapaz de lidar com o tráfego legítimo.

Amplificação de DNS: os ataques de Sistema de Nomes de Domínio (Domain Name System, DNS) exploram o design de servidores DNS que respondem a consultas com respostas maiores do que a solicitação original. Isso afeta o DNS na camada 7 (camada de aplicação). Quando o invasor envia uma inundação de consultas de DNS com endereços IP de origem falsificados da vítima, o tráfego de ataque afeta a infraestrutura de rede da vítima na camada 3 (camada de rede). Como resultado, os servidores DNS enviam involuntariamente respostas maiores para o endereço IP da vítima, sobrecarregando a capacidade da rede.

Mitigando ataques DDoS da camada 3

Os ataques DDoS da camada 3 representam um desafio significativo para as organizações, pois visam diretamente a infraestrutura de rede subjacente. No entanto, várias medidas podem ser implementadas para mitigar o impacto dos ataques DDoS da camada 3. Aqui estão algumas estratégias eficazes:

Filtragem de tráfego de rede: a implementação de mecanismos de filtragem de tráfego de rede pode ajudar a mitigar o impacto dos ataques DDoS da camada 3. Ao analisar o tráfego de entrada e filtrar pacotes mal-intencionados, as organizações podem impedir que o tráfego de ataque atinja sua infraestrutura de rede. Isso pode ser obtido por meio do uso de firewalls, sistemas de detecção de invasão (IDS) e sistemas de prevenção de invasão (IPS) capazes de detectar e bloquear padrões de tráfego suspeitos ou anômalos.

Limitação de taxa e modelagem de tráfego: as técnicas de limitação de taxa e modelagem de tráfego podem ser empregadas para controlar o fluxo de tráfego de rede e evitar o volume esmagador de pacotes associado a ataques DDoS da camada 3. Ao definir limites no número de pacotes ou conexões permitidos por segundo, as organizações podem gerenciar com eficiência os recursos de rede e evitar o congestionamento causado pelo tráfego de ataque.

Roteamento blackhole: o roteamento de blackhole, também conhecido como roteamento nulo, envolve o redirecionamento de todo o tráfego destinado a um endereço IP ou rede específica para um "buraco negro". Isso efetivamente derruba todo o tráfego de entrada direcionado para a rede visada, incluindo os pacotes mal-intencionados associados aos ataques DDoS da camada 3. Ao implementar o roteamento de buraco negro na infraestrutura de rede, as organizações podem minimizar o impacto do ataque e preservar seus recursos de rede para tráfego legítimo.

Detecção de anomalias de tráfego por meio de depuração na nuvem: a implementação de sistemas de detecção de anomalias de tráfego pode ajudar a identificar e responder a ataques DDoS da camada 3 em tempo real. Esses sistemas analisam padrões e comportamentos de tráfego de rede para detectar desvios dos padrões normais de tráfego. Quando uma anomalia é detectada, o sistema pode acionar medidas automatizadas de mitigação, como redirecionamento de tráfego, limitação de taxa ou filtragem de tráfego, para proteger a infraestrutura de rede contra o ataque.

Redes de Entrega de Conteúdo (CDNs): a implantação de uma Rede de Entrega de Conteúdo (Content Delivery Network, CDN) pode ajudar a mitigar o impacto dos ataques DDoS da camada 3, distribuindo o tráfego de rede em vários servidores geograficamente dispersos. As CDNs usam técnicas de armazenamento em cache e balanceamento de carga para entregar conteúdo com eficiência aos usuários, reduzindo a pressão sobre o servidor de origem e tornando-o mais resiliente a ataques DDoS. Ao desviar o tráfego de ataque para a infraestrutura distribuída da CDN, as organizações podem mitigar o impacto em sua rede e garantir a disponibilidade ininterrupta do serviço.

Mecanismos de defesa colaborativa: os mecanismos de defesa colaborativa envolvem o compartilhamento de inteligência contra ameaças e a coordenação de respostas entre várias organizações. Ao participar de iniciativas de defesa colaborativa, as organizações podem se beneficiar de um pool coletivo de conhecimento e recursos para detectar, analisar e mitigar melhor os ataques DDoS da camada 3. O compartilhamento de informações sobre assinaturas de ataque, padrões de tráfego e técnicas de mitigação pode ajudar as organizações a se defender proativamente contra esses ataques e minimizar seu impacto.

Perguntas frequentes

Os ataques DDoS da camada 3 visam principalmente a infraestrutura de rede, como roteadores, firewalls e balanceadores de carga. Ao sobrecarregar esses dispositivos com uma quantidade excessiva de tráfego de rede, os invasores visam interromper o funcionamento da rede alvo e causar uma negação de serviço.

Embora seja desafiador evitar completamente os ataques DDoS da camada 3, as organizações podem implementar várias estratégias de mitigação para minimizar seu impacto. Ao combinar filtragem de tráfego de rede, limitação de taxa, modelagem de tráfego e outras medidas defensivas proativas, as organizações podem reduzir significativamente o risco de ataques bem-sucedidos.

Os ataques DDoS da camada 3 são um dos tipos comuns de ataques DDoS, mas não necessariamente os mais comuns. Outros tipos, como ataques DDoS de camada 4 (camada de transporte) e camada 7 (camada de aplicação), também representam ameaças significativas. Cada tipo tem como alvo diferentes camadas da pilha de rede e explora vulnerabilidades específicas para interromper os serviços. A escolha do tipo de ataque depende dos objetivos do invasor e da infraestrutura do alvo.

Os ataques DDoS da camada 3 podem causar interrupções temporárias e indisponibilidade de serviço, mas normalmente não resultam em danos de longo prazo à infraestrutura de rede. Uma vez que o ataque desaparece ou as medidas de mitigação são implementadas, a rede deve ser capaz de retomar as operações normais. No entanto, é crucial monitorar e avaliar o impacto do ataque para identificar possíveis vulnerabilidades que possam ter sido exploradas e tomar medidas apropriadas para fortalecer a resiliência da rede.

Para se preparar para ataques DDoS da camada 3, as organizações devem desenvolver um plano de resposta a incidentes que descreva as etapas a serem tomadas em caso de ataque. Esse plano deve incluir as funções e responsabilidades da equipe de resposta, informações de contato das partes interessadas relevantes e estratégias de mitigação predefinidas. Avaliações regulares de rede e testes de penetração também podem ajudar a identificar vulnerabilidades e implementar as medidas de segurança necessárias. Além disso, as organizações podem considerar a parceria com provedores de serviços de proteção contra DDoS ou aproveitar soluções de segurança baseadas em nuvem para aprimorar sua defesa contra ataques DDoS da camada 3.

Conclusão

Os ataques DDoS da camada 3 representam uma ameaça significativa à infraestrutura de rede, muitas vezes resultando em interrupções de serviço e perdas financeiras para as organizações. Entender esses ataques e implementar estratégias de mitigação apropriadas é crucial para garantir a resiliência da rede e a disponibilidade ininterrupta do serviço. Por meio de medidas como depuração em nuvem, filtragem de tráfego de rede, limitação de taxa, modelagem de tráfego e mecanismos de defesa colaborativa, as organizações podem mitigar efetivamente o impacto dos ataques DDoS da camada 3 e proteger ativos críticos contra agentes mal-intencionados.

Manter-se proativo e monitorar continuamente o tráfego de rede em busca de anomalias é fundamental para detectar e responder prontamente a ataques DDoS da camada 3. Ao investir em medidas robustas de cibersegurança e se manterem informadas sobre técnicas de ataque emergentes, as organizações podem ficar à frente no cenário de ciberameaças em constante evolução.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, a escala e a experiência líderes do setor necessárias para expandir seus negócios com confiança.