Durante un ataque de denegación de servicio distribuido (DDoS) a la capa 3, puede resultar difícil distinguir entre tráfico legítimo y malicioso. Sin embargo, las técnicas avanzadas de análisis del tráfico, los sistemas de detección de anomalías y el uso de bases de datos de reputación de IP pueden ayudar a las organizaciones a distinguir entre tráfico de red legítimo y malicioso durante un ataque de denegación de servicio distribuido (DDoS) a la capa 3. Estas técnicas pueden analizar patrones de tráfico, identificar comportamientos anómalos y señalar fuentes o características de tráfico potencialmente maliciosas.

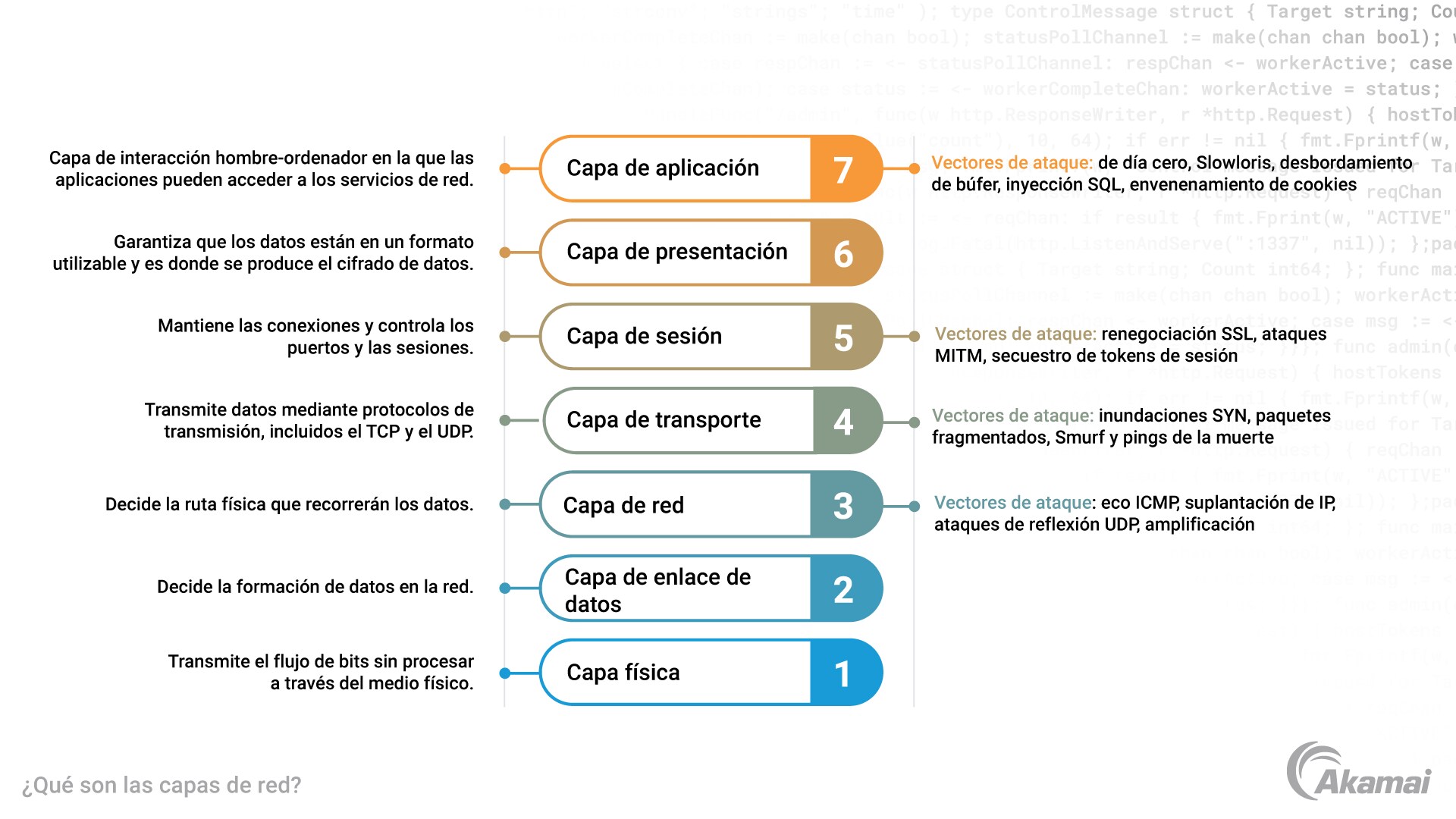

Un ataque de denegación de servicio distribuido (DDoS) a la capa 3, también conocido como ataque de denegación de servicio distribuido (DDoS) basado en una red o protocolo o denegación de servicio distribuido (DDoS) volumétrico, se dirige a una capa de red específica del modelo de interconexión de sistemas abiertos (OSI). Esta capa se encarga de dirigir paquetes de datos a través de diferentes redes. Estos ataques sacan partido de las vulnerabilidades de los protocolos de red, como el protocolo de Internet (IP), el protocolo de mensajes de control de Internet (ICMP) y el protocolo de resolución de direcciones (ARP) para saturar la infraestructura de red de un objetivo con una cantidad excesiva de tráfico.

Información sobre los ataques de denegación de servicio distribuido (DDoS) a la capa 3

Los ataques de denegación de servicio distribuido (DDoS) a la capa 3 están diseñados para agotar los recursos de los dispositivos de red, como enrutadores, firewalls y balanceadores de carga, inundándolos con un volumen abrumador de paquetes de red. Esta avalancha de tráfico consume el ancho de banda disponible, degrada el rendimiento de la red y, en última instancia, provoca una denegación de servicio para los usuarios legítimos que intentan acceder a la red o aplicación objetivo.

Cómo funcionan los ataques de denegación de servicio distribuido (DDoS) a la capa 3

Los ataques de denegación de servicio distribuido (DDoS) a la capa 3 utilizan diversas técnicas para alcanzar sus objetivos maliciosos. Analicemos algunos de los métodos comúnmente utilizados:

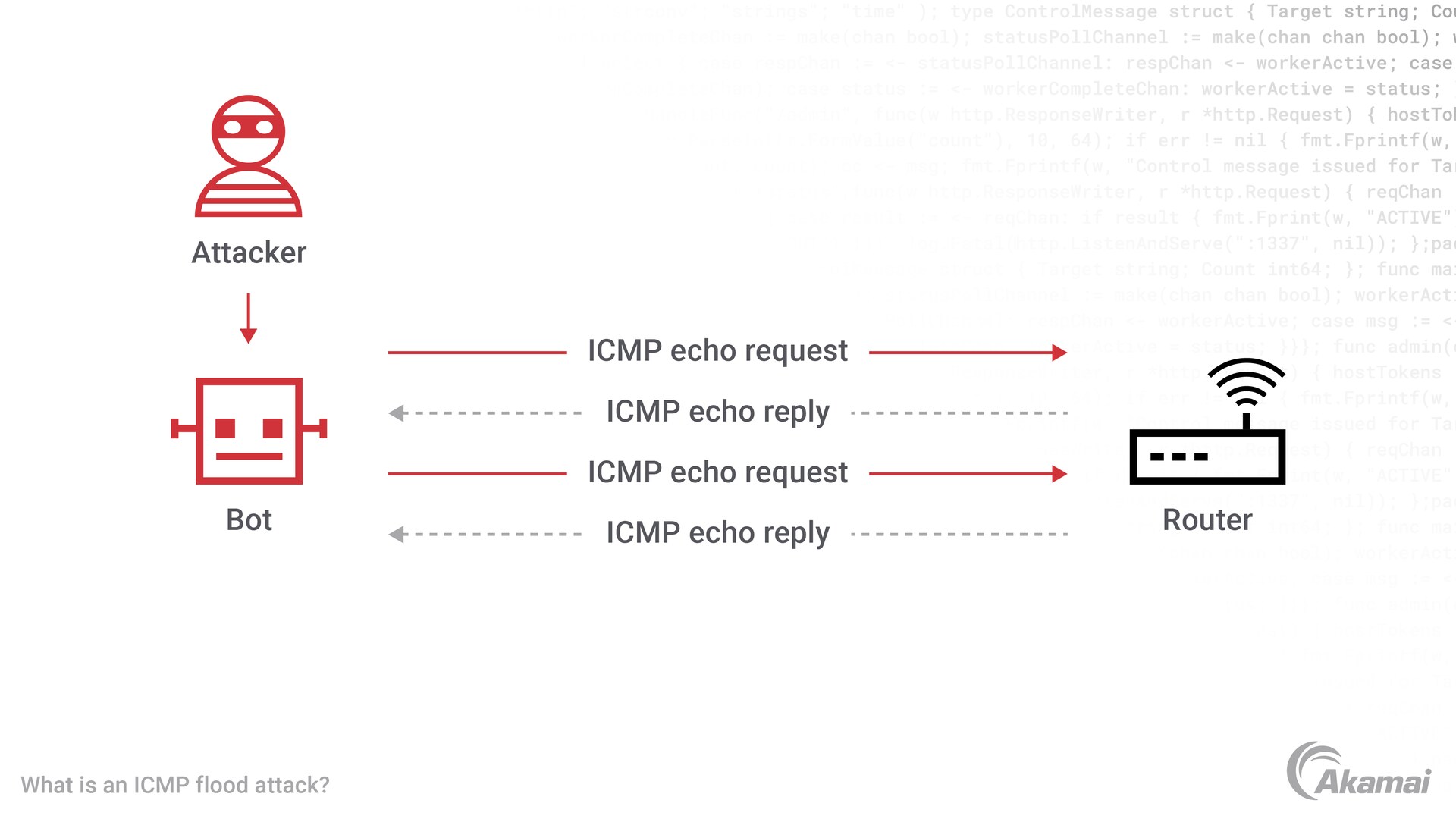

Inundación ICMP: En un ataque de inundación ICMP (Protocolo de mensajes de control de Internet), el ciberdelincuente envía una cantidad masiva de paquetes de solicitud de eco ICMP a la red objetivo. Los dispositivos de red del objetivo, sobrecargados por la avalancha de solicitudes entrantes, tienen dificultades para responder a cada una de ellas, lo que provoca la congestión de la red y la reducción del rendimiento.

Fragmentación de IP: La fragmentación de IP supone el envío de paquetes IP fragmentados a la red del objetivo. Esta técnica se beneficia del proceso de reensamblaje que los dispositivos del objetivo deben llevar a cabo para reconstruir el paquete original. Al saturar los dispositivos del objetivo con un número excesivo de paquetes fragmentados, el atacante trata de consumir su potencia de procesamiento y sus recursos.

Ataque smurf: En un ataque smurf, el atacante suplanta la dirección IP de origen de sus paquetes de solicitud de eco ICMP en la dirección de difusión de una red objetivo. Cuando la red de destino recibe estos paquetes falsificados, difunde paquetes de respuesta de eco ICMP a todos los hosts de red. Debido a las numerosas respuestas que inundan la red, se satura rápidamente y no puede gestionar el tráfico legítimo.

Amplificación de sistemas de nombres de dominio (DNS): Los ataques de sistemas de nombres de dominio (DNS) utilizan el diseño de los servidores de sistemas de nombres de dominio (DNS) para responder a las consultas con respuestas más amplias que la solicitud original. Esto afecta al sistema de nombre de dominio (DNS) en la capa 7 (capa de aplicación). Cuando el atacante envía una avalancha de consultas de sistemas de nombre de dominio (DNS) con direcciones IP de origen falsificadas de la víctima, el tráfico del ataque afecta a la infraestructura de red de la víctima en la capa 3 (capa de red). Como resultado, los servidores del sistema de nombre de dominio (DNS) envían involuntariamente respuestas más amplias a la dirección IP de la víctima, lo que sobrecarga la capacidad de su red.

Mitigación de ataques de denegación de servicio distribuido (DDoS) a la capa 3

Los ataques de denegación de servicio distribuido (DDoS) a la capa 3 suponen un reto importante para las organizaciones, ya que se dirigen directamente a la infraestructura de red subyacente. Sin embargo, se pueden implementar varias medidas para mitigar el impacto de los ataques de denegación de servicio distribuido (DDoS) a la capa 3. Estas son algunas estrategias eficaces:

Filtrado de tráfico de red: La implementación de mecanismos de filtrado del tráfico de red puede mitigar el impacto de los ataques de denegación de servicio distribuido (DDoS) a la capa 3. Al analizar el tráfico entrante y filtrar los paquetes maliciosos, las organizaciones pueden evitar que el tráfico de ataque llegue a su infraestructura de red. Esto se puede lograr mediante el uso de firewalls, sistemas de detección de intrusiones (IDS) y sistemas de prevención de intrusiones (IPS) capaces de detectar y bloquear patrones de tráfico sospechosos o anómalos.

Limitación de frecuencia y configuración del tráfico: Se pueden emplear técnicas de limitación de frecuencia y configuración del tráfico para controlar el flujo del tráfico de red y evitar el volumen abrumador de paquetes asociados con los ataques de denegación de servicio distribuido (DDoS) a la capa 3. Al establecer límites en el número de paquetes o conexiones que se permiten por segundo, las organizaciones pueden gestionar de forma eficaz los recursos de red y evitar la congestión causada por el tráfico de ataque.

Enrutamiento de agujeros negros: El enrutamiento de agujeros negros, también conocido como enrutamiento nulo, implica redirigir todo el tráfico destinado a una dirección IP o red específica a un “agujero negro”. De esta forma, se descarta de manera eficaz todo el tráfico entrante dirigido hacia la red objetivo, incluidos los paquetes maliciosos asociados a los ataques de denegación de servicio distribuido (DDoS) a la capa 3. Al implementar el enrutamiento de agujeros negros en la infraestructura de red, las organizaciones pueden minimizar el impacto del ataque y preservar sus recursos de red para el tráfico legítimo.

Detección de anomalías en el tráfico mediante la depuración de datos en la nube:: La implementación de sistemas de detección de anomalías de tráfico puede ayudar a identificar y responder a los ataques de denegación de servicio distribuido (DDoS) a la capa 3 en tiempo real. Estos sistemas analizan los patrones y el comportamiento del tráfico de red para detectar cualquier anomalía en los patrones de tráfico normales. Cuando se detecta una anomalía, el sistema puede activar medidas de mitigación automatizadas, como el redireccionamiento del tráfico, la limitación de velocidad o el filtrado del tráfico para proteger la infraestructura de red del ataque.

Redes de distribución de contenido (CDN): La implementación de una red de distribución de contenido (CDN) puede ayudar a mitigar el impacto de los ataques de denegación de servicio distribuido (DDoS) a la capa 3 mediante la distribución del tráfico de red en varios servidores ubicados en diferentes ubicaciones geográficas. Las redes de distribución de contenido (CDN) utilizan técnicas de almacenamiento en caché y balanceo de carga para distribuir contenido de forma eficaz a los usuarios, lo que reduce la presión sobre el servidor de origen y lo hace más resistente a los ataques de denegación de servicio distribuido (DDoS). Al desviar el tráfico de ataque a la infraestructura distribuida de la red de distribución de contenido (CDN), las organizaciones pueden mitigar el impacto en su red y garantizar una disponibilidad ininterrumpida del servicio.

Mecanismos de defensa colaborativa: Los mecanismos de defensa colaborativa implican compartir inteligencia contra ciberamenazas y coordinar las respuestas entre varias organizaciones. Al participar en iniciativas de defensa colaborativa, las organizaciones pueden beneficiarse de un conjunto colectivo de conocimientos y recursos para detectar, analizar y mitigar mejor los ataques de denegación de servicio distribuido (DDoS) a la capa 3. El intercambio de información sobre firmas de ataques, patrones de tráfico y técnicas de mitigación puede ayudar a las organizaciones a defenderse de forma proactiva contra este tipo de ataques y minimizar su impacto.

Preguntas frecuentes

Los ataques de denegación de servicio distribuido (DDoS) a la capa 3 se dirigen principalmente a la infraestructura de red, como enrutadores, cortafuegos y balanceadores de carga. Al saturar estos dispositivos con una cantidad excesiva de tráfico de red, los atacantes intentan interrumpir el funcionamiento de la red de destino y causar una denegación de servicio.

Aunque es difícil evitar por completo los ataques de denegación de servicio distribuido (DDoS) a la capa 3, las organizaciones pueden implementar varias estrategias de mitigación para minimizar su impacto. Mediante la combinación de filtrado del tráfico de red, limitación de frecuencia, configuración del tráfico y otras medidas defensivas proactivas, las organizaciones pueden reducir significativamente el riesgo de que se produzcan ataques eficaces.

Los ataques de denegación de servicio distribuido (DDoS) a la capa 3 son uno de los tipos más comunes de ataques DDoS, pero no necesariamente el más común. Otros tipos, como los ataques de denegación de servicio distribuido (DDoS) a la capa 4 (capa de transporte) y capa 7 (capa de aplicación), también plantean amenazas importantes. Cada tipo se dirige a diferentes capas de la estructura de red y explota vulnerabilidades específicas para interrumpir los servicios. La elección del tipo de ataque depende de los objetivos del atacante y de la infraestructura del objetivo.

Los ataques de denegación de servicio distribuido (DDoS) a la capa 3 pueden provocar interrupciones temporales y la falta de disponibilidad del servicio, pero normalmente no provocan daños a largo plazo en la infraestructura de red. Una vez detenido el ataque o implementadas las medidas de mitigación, la red debería poder reanudar sus operaciones normales. Sin embargo, es fundamental supervisar y evaluar el impacto del ataque para identificar cualquier posible vulnerabilidad que pueda haberse explotado y tomar las medidas adecuadas para fortalecer la resiliencia de la red.

Para prepararse para los ataques de denegación de servicio distribuido (DDoS) a la capa 3, las organizaciones deben desarrollar un plan de respuesta ante incidentes que describa los pasos que deben seguirse en caso de ataque. Este plan debe incluir las funciones y responsabilidades del equipo de respuesta, información de contacto de los interesados correspondientes y estrategias de mitigación predefinidas. Las evaluaciones periódicas de la red y las pruebas de penetración también permiten identificar vulnerabilidades e implementar las medidas de seguridad necesarias. Además, las organizaciones pueden plantearse asociarse con proveedores de servicios de protección contra ataques de denegación de servicio distribuido (DDoS) o utilizar soluciones de seguridad basadas en la nube para mejorar su defensa contra los ataques de denegación de servicio distribuido (DDoS) a la capa 3.

Conclusión

Los ataques de denegación de servicio distribuido (DDoS) a la capa 3 suponen una amenaza significativa para la infraestructura de red, lo que a menudo provoca interrupciones del servicio y pérdidas financieras para las organizaciones. Comprender estos ataques e implementar las estrategias de mitigación adecuadas es esencial para garantizar la resiliencia de la red y la disponibilidad ininterrumpida del servicio. A través de medidas como la depuración de datos en la nube, el filtrado del tráfico de red, la limitación de frecuencia, la configuración del tráfico y los mecanismos de defensa de colaboración, las organizaciones pueden mitigar de forma eficaz el impacto de los ataques de denegación de servicio distribuido (DDoS) a la capa 3 y proteger los activos críticos de los agentes maliciosos.

Mantener una actitud proactiva y supervisar constantemente el tráfico de red en busca de anomalías es fundamental para detectar y responder rápidamente a los ataques de denegación de servicio distribuido (DDoS) a la capa 3. Mediante la inversión en medidas sólidas de ciberseguridad y la información acerca de las técnicas de ataque emergentes, las organizaciones pueden adelantarse a la evolución constante de las amenazas cibernéticas.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.