レイヤー3 DDoS攻撃の発生中は、正当なトラフィックと悪性のトラフィックを区別することが困難になる可能性があります。しかし、高度なトラフィック分析技術、異常検知システム、IPレピュテーションデータベースの使用により、組織はレイヤー3 DDoS攻撃中に正当なネットワークトラフィックと悪性のネットワークトラフィックを区別できます。これらの手法は、トラフィックパターンを分析し、異常なふるまいを特定し、悪性の可能性のあるソースやトラフィック特性にフラグを付けることができます。

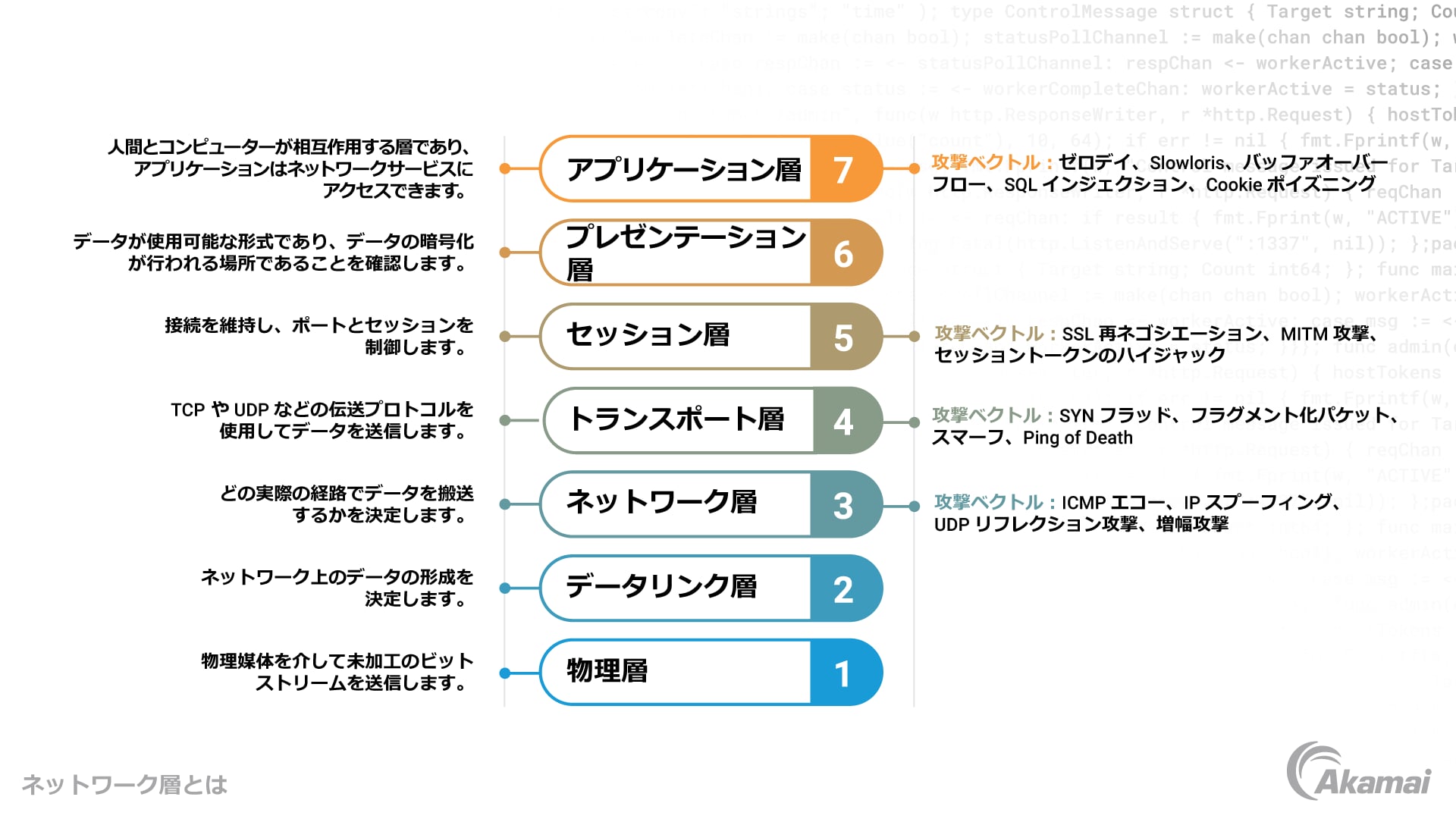

レイヤー3 DDoS攻撃は、ネットワークベースまたはプロトコルベースのDDoS 攻撃やボリューム型DDoSとも呼ばれ、開放型システム間相互接続(OSI)モデルの特定のネットワークレイヤーを標的とします。このレイヤーは、さまざまなネットワーク間でデータパケットをルーティングする役割を担います。これらの攻撃は、インターネットプロトコル(IP)、インターネット制御メッセージプロトコル(ICMP)、アドレス解決プロトコル(ARP)などのネットワークプロトコルの脆弱性を悪用して、標的のネットワークインフラを過剰な量のトラフィックで過負荷状態にします。

レイヤー 3 DDoS 攻撃を理解する

レイヤー3 DDoS攻撃は、ルーター、ファイアウォール、ロードバランサーなどのネットワークデバイスに膨大な量のネットワークパケットを送り込むことで、リソースを枯渇させるように設計されています。このような大量のトラフィックにより、利用可能な帯域幅が消費され、ネットワークパフォーマンスが低下し、最終的には標的のネットワークやアプリケーションにアクセスしようとする正当なユーザーに対するサービス妨害が発生します。

レイヤー3 DDoS攻撃の仕組み

レイヤー3 DDoS攻撃は、さまざまな手法を活用して破壊的な目標を達成します。一般的に使用されている手法のいくつかを詳しく見てみましょう。

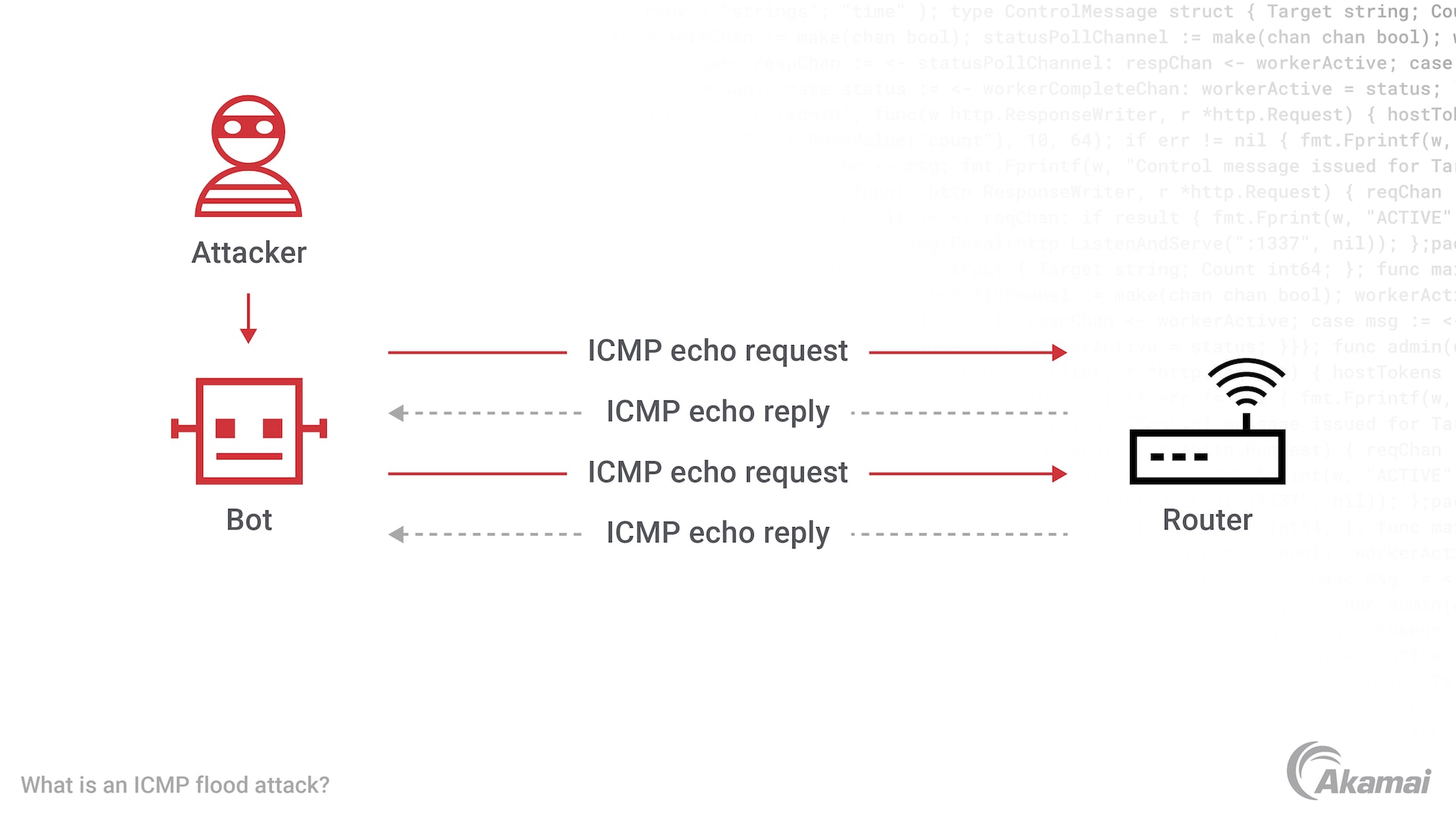

ICMP フラッド:ICMP(Internet Control Message Protocol)フラッド攻撃では、攻撃者は大量のICMPエコー要求パケットをターゲットネットワークに送信します。標的のネットワークデバイスは、大量の受信リクエストによって過負荷状態になり、それぞれに応答するのに苦労し、ネットワークの輻輳とパフォーマンスの低下につながります。

IPフラグメンテーション:IPフラグメンテーションでは、断片化されたIPパケットをターゲットのネットワークに送信します。この手法は、ターゲットのデバイスが元のパケットを再構築するために実行する必要のある再構成プロセスを利用します。攻撃者は、大量の断片化されたパケットでターゲットのデバイスを過負荷状態にすることで、処理能力とリソースを消費しようとします。

スマーフ攻撃:スマーフ攻撃では、攻撃者はICMPエコー要求パケットの送信元IP アドレスをターゲットネットワークのブロードキャストアドレスに偽装します。ターゲットネットワークは、これらの偽装されたパケットを受信すると、ICMPエコー応答パケットをネットワーク内のすべてのホストにブロードキャストします。大量の応答がネットワークに殺到すると、すぐに過負荷状態になり、正当なトラフィックを処理できなくなります。

DNS 増幅:DNS(ドメイン・ネーム・システム)攻撃は、元のリクエストよりも大きな応答でクエリーに応答するDNSサーバーの設計を悪用します。これは、レイヤー7(アプリケーションレイヤー)のDNSに影響します。攻撃者が被害者の偽装されたソースIPアドレスで大量のDNSクエリーを送信すると、攻撃トラフィックは被害者のレイヤー3(ネットワークレイヤー)のネットワークインフラに影響を与えます。その結果、DNSサーバーは、被害者のIPアドレスに意図せず大きな応答を送信し、ネットワークキャパシティを過負荷状態にします。

レイヤー 3 DDoS 攻撃の緩和

レイヤー3 DDoS攻撃は基盤となるネットワークインフラを直接標的とするため、組織にとって大きな課題となります。しかし、レイヤー3 DDoS攻撃の影響を緩和するために、いくつかの対策を講じることができます。効果的な戦略をいくつかご紹介します。

ネットワークトラフィックフィルタリング:ネットワークトラフィックフィルタリングメカニズムを実装することで、レイヤー3 DDoS攻撃の影響を緩和できます。受信トラフィックを分析し、悪性パケットを除去することで、攻撃トラフィックがネットワークインフラに到達するのを防ぐことができます。これは、疑わしいトラフィックパターンや異常なトラフィックパターンを検知してブロックすることができるファイアウォール、侵入検知システム(IDS)、侵入防御システム(IPS)を使用して実現できます。

レート制限とトラフィック形成:レート制限とトラフィック形成の手法を使用して、ネットワークトラフィックのフローを制御し、レイヤー3 DDoS攻撃に関連する膨大な量のパケットを防止できます。1秒あたりに許可されるパケット数または接続数に制限を設定することで、組織はネットワークリソースを効果的に管理し、攻撃トラフィックによる輻輳を防止できます。

ブラックホールルーティング:ブラックホールルーティングはヌルルーティングとも呼ばれ、特定のIPアドレスまたはネットワークを宛先とするすべてのトラフィックを「ブラックホール」にリダイレクトします。これにより、レイヤー3 DDoS攻撃に関連する悪性パケットを含め、標的のネットワークに向けられたすべての受信トラフィックが効果的にドロップされます。ネットワークインフラにブラックホールルーティングを実装することで、組織は攻撃の影響を最小限に抑え、正当なトラフィックのためにネットワークリソースを維持できます。

クラウドスクラビングによるトラフィック異常検知:トラフィック異常検知システムを実装することで、レイヤー3 DDoS攻撃をリアルタイムで特定して対応できます。これらのシステムは、ネットワークトラフィックのパターンとふるまいを分析し、通常のトラフィックパターンからの逸脱を検知します。異常が検知されると、システムはトラフィックの再ルーティング、レート制限、トラフィックフィルタリングなどの自動緩和策をトリガーして、ネットワークインフラを攻撃から保護できます。

コンテンツ・デリバリー・ネットワーク(CDN):Content Delivery Network(CDN)を展開すると、地理的に分散した複数のサーバーにネットワークトラフィックを分散することで、レイヤー3 DDoS攻撃の影響を緩和できます。CDNはキャッシングと負荷分散の技術を使用してユーザーにコンテンツを効率的に配信することで、オリジンサーバーへの負荷を軽減し、DDoS攻撃に対する回復力を高めます。攻撃トラフィックをCDNの分散インフラに誘導することで、組織はネットワークへの影響を緩和し、中断のないサービス可用性を確保できます。

共同防御メカニズム:共同防御メカニズムでは、脅威インテリジェンスを共有し、複数の組織間で対応を調整します。共同防御イニシアチブに参加することで、組織は集合的な知識とリソースを活用して、レイヤー3 DDoS攻撃の検知、分析、緩和を強化できます。攻撃シグネチャー、トラフィックパターン、緩和手法に関する情報を共有することで、組織はこのような攻撃をプロアクティブに防御し、影響を最小限に抑えることができます。

よくある質問(FAQ)

レイヤー3 DDoS攻撃は、主にルーター、ファイアウォール、ロードバランサーなどのネットワークインフラを標的とします。攻撃者は、過剰な量のネットワークトラフィックでこれらのデバイスを過負荷状態にすることで、ターゲットネットワークの機能を中断させ、サービス妨害を引き起こそうとします。

レイヤー3 DDoS攻撃を完全に防止することは困難ですが、組織はさまざまな緩和戦略を実行して影響を最小限に抑えることができます。ネットワークトラフィックフィルタリング、レート制限、トラフィック形成、その他の事前対応型防御対策を組み合わせることで、攻撃が成功するリスクを大幅に軽減できます。

レイヤー3 DDoS攻撃は一般的なDDoS攻撃の1つですが、必ずしも最も一般的ではありません。レイヤー4(トランスポートレイヤー)やレイヤー7(アプリケーションレイヤー)のDDoS攻撃など、他のタイプも重大な脅威をもたらします。それぞれのタイプは、ネットワークスタックの異なるレイヤーを標的にし、特定の脆弱性を悪用してサービスを中断します。攻撃タイプの選択は、攻撃者の目的と標的のインフラによって決まります。

レイヤー3 DDoS攻撃は、一時的な中断を引き起こし、サービスを利用できなくする可能性がありますが、通常はネットワークインフラに長期的な損害をもたらすことはありません。攻撃が収まるか、緩和策が実施されると、ネットワークは通常の運転を再開できるようになります。しかし、攻撃の影響を監視して評価し、悪用された可能性のある脆弱性を特定し、ネットワークの回復力を強化するための適切な対策を講じることが重要です。

レイヤー3 DDoS攻撃に備えるためには、攻撃が発生した場合に実行する手順を概説したインシデント対応計画を策定する必要があります。この計画には、対応チームの役割と責任、関連する関係者の連絡先情報、事前定義された緩和戦略を含める必要があります。また、定期的なネットワーク評価と侵入テストは、脆弱性を特定し、必要なセキュリティ対策を実施するのに役立ちます。さらに、DDoS防御サービスプロバイダーとの提携や、クラウドベースのセキュリティソリューションの活用を検討して、レイヤー3 DDoS攻撃に対する防御を強化することもできます。

結論

レイヤー3 DDoS攻撃はネットワークインフラに重大な脅威をもたらし、多くの場合、組織にサービスの中断や財務的損失をもたらします。ネットワークの回復力と中断のないサービス可用性を確保するためには、これらの攻撃を理解し、適切な緩和戦略を実行することが不可欠です。クラウドスクラビング、ネットワークトラフィックのフィルタリング、レート制限、トラフィック形成、共同防御メカニズムなどの対策により、組織はレイヤー3 DDoS攻撃の影響を効果的に緩和し、重要な資産を攻撃者から保護できます。

レイヤー3 DDoS攻撃を迅速に検知して対応するためには、ネットワークトラフィックの異常をプロアクティブかつ継続的に監視することが重要です。堅牢なサイバーセキュリティ対策に投資し、新たな攻撃手法について常に情報を得ることで、組織は進化し続けるサイバー脅威情勢において常に一歩先を行くことができます。

Akamai が選ばれる理由

Akamai は、オンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。当社の市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームによって、あらゆる場所でエンタープライズデータとアプリケーションを保護する多層防御を利用いただけます。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散化されたプラットフォームで高いパフォーマンスとコストを実現しています。多くのグローバル企業が、ビジネスの成長に必要な業界最高レベルの信頼性、拡張性、専門知識を提供できる Akamai に信頼を寄せています。