Während eines Layer-3-DDoS-Angriffs kann es schwierig sein, zwischen legitimem und schädlichem Traffic zu unterscheiden. Jedoch können fortschrittliche Techniken zur Traffic-Analyse, Systeme zur Erkennung von Anomalien und die Verwendung von IP-Reputationsdatenbanken Unternehmen dabei unterstützen, während eines Layer-3-DDoS-Angriffs zwischen legitimem und schädlichem Netzwerktraffic zu unterscheiden. Diese Techniken können Trafficmuster analysieren, ungewöhnliches Verhalten identifizieren und auf potenziell schädliche Quellen oder Trafficmerkmale aufmerksam machen.

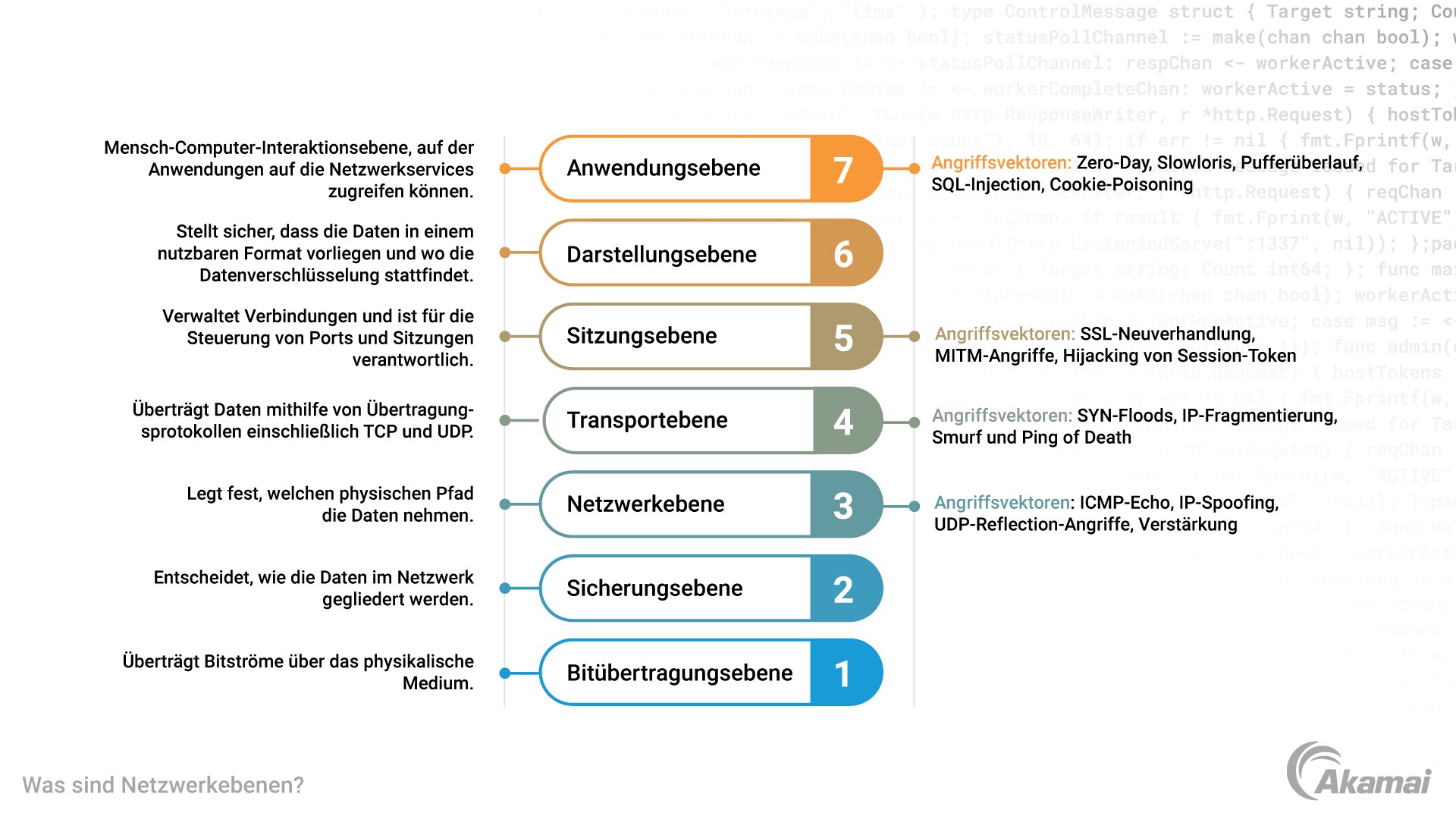

Ein Layer-3-DDoS-Angriff, auch als Netzwerk- oder protokollbasierter DDoS-Angriff und/oder volumetrischer DDoS bezeichnet, zielt auf eine bestimmte Netzwerkebene des OSI-Modells (Open Systems Interconnection) ab. Diese Ebene ist für die Weiterleitung von Datenpaketen über verschiedene Netzwerke verantwortlich. Diese Angriffe nutzen Schwachstellen in Netzwerkprotokollen wie IP (Internet Protocol), ICMP (Internet Control Message Protocol) und ARP (Address Resolution Protocol) aus, um die Netzwerkinfrastruktur eines Ziels mit einer übermäßigen Menge an Traffic zu überlasten.

Layer-3-DDoS-Angriffe verstehen

Layer-3-DDoS-Angriffe sind darauf ausgelegt, die Ressourcen von Netzwerkgeräten wie Routern, Firewalls und Load Balancern zu überlasten, indem sie sie mit einer überwältigenden Menge an Netzwerkpaketen überfluten. Diese Flut an Traffic verbraucht die verfügbare Bandbreite, beeinträchtigt die Netzwerkperformance und führt letztendlich zu einem Denial of Service für legitime Nutzer, die versuchen, auf das Zielnetzwerk oder die Zielanwendung zuzugreifen.

Wie funktionieren Layer-3-DDoS-Angriffe?

Layer-3-DDoS-Angriffe nutzen verschiedene Techniken, um ihre disruptiven Ziele zu erreichen. Sehen wir uns einige der häufig verwendeten Methoden genauer an:

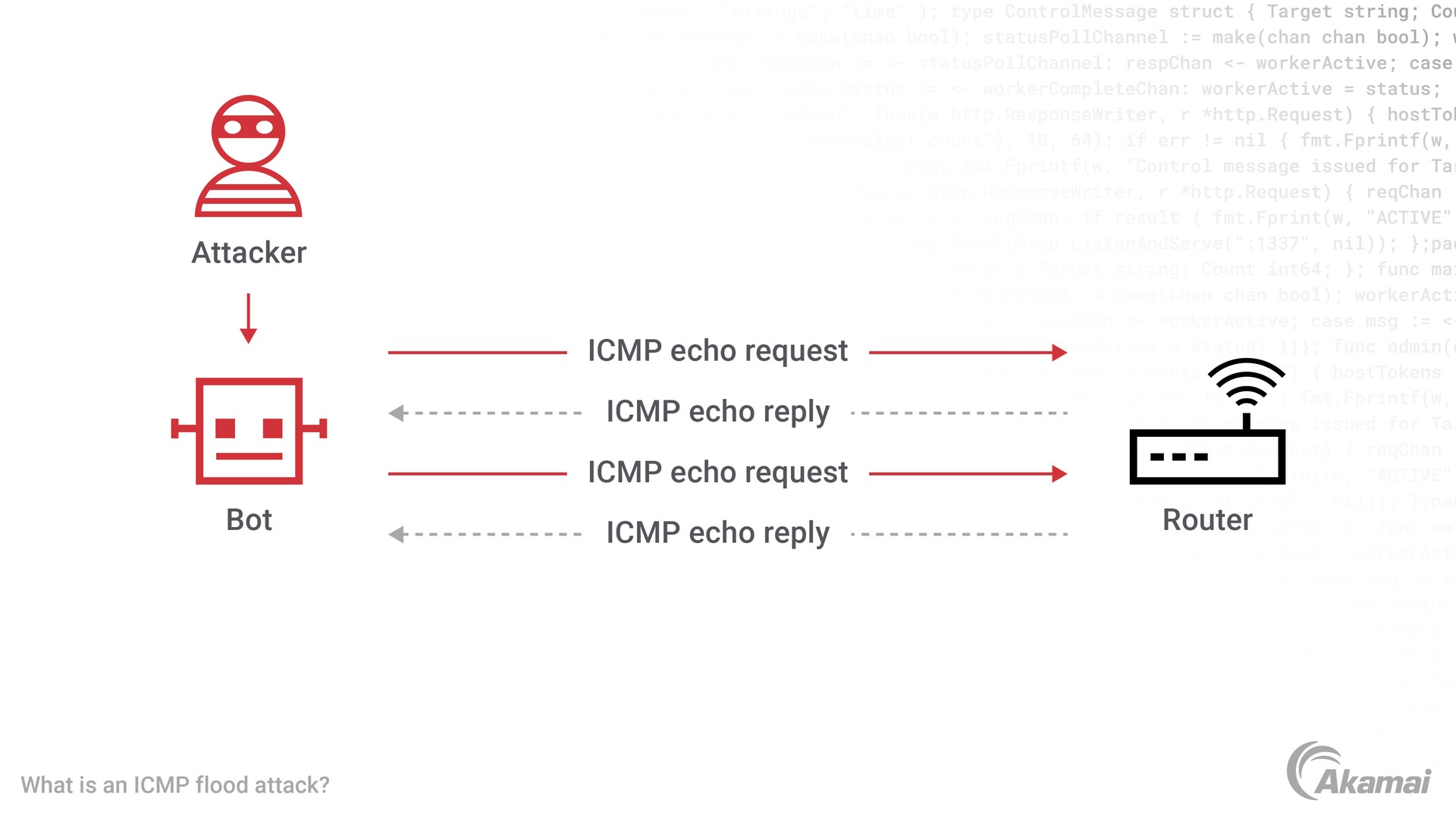

ICMP-Flood: Bei einem ICMP-Flood-Angriff (Internet Control Message Protocol) sendet der Angreifer eine riesige Menge von ICMP-Echo-Anfragepaketen an das Zielnetzwerk. Die Netzwerkgeräte des Ziels, die von der Flut eingehender Anfragen überwältigt werden, haben Schwierigkeiten, auf jede einzelne zu reagieren, was zu Netzwerküberlastung und Performance-Einbußen führt.

IP-Fragmentierung: IP-Fragmentierung umfasst das Senden fragmentierter IP-Pakete an das Netzwerk des Ziels. Diese Technik nutzt den Prozess der Neuzusammenstellung aus, den die Geräte des Ziels ausführen müssen, um das ursprüngliche Paket zu rekonstruieren. Indem der Angreifer die Geräte des Ziels mit einer übermäßigen Anzahl fragmentierter Pakete überfordert, versucht er, die Verarbeitungsleistung und Ressourcen des Opfers zu erschöpfen.

Smurf-Angriff: Bei einem Smurf-Angriff fälscht der Angreifer die Quell-IP-Adresse seiner ICMP-Echo-Anfragepakete an die Broadcast-Adresse eines Zielnetzwerks. Wenn das Zielnetzwerk diese gefälschten Pakete empfängt, sendet es ICMP-Echo-Antwortpakete an alle Hosts im Netzwerk. Zahlreiche Antworten überfluten das Netzwerk, sodass es schnell überlastet ist und keinen legitimen Traffic mehr verarbeiten kann.

DNS-Verstärkung: DNS-Angriffe (Domain Name System) nutzen das Design von DNS-Servern aus, die auf Abfragen mit Antworten reagieren, die größer sind als die ursprüngliche Anfrage. Dies betrifft das DNS auf Layer 7 (Anwendungsebene). Wenn der Angreifer eine Flut von DNS-Abfragen mit gefälschten Quell-IP-Adressen des Opfers sendet, wirkt sich der Angriffstraffic auf die Netzwerkinfrastruktur des Opfers auf Layer 3 (Netzwerkebene) aus. Infolgedessen senden DNS-Server unwissentlich größere Antworten an die IP-Adresse des Opfers und überlasten so seine Netzwerkkapazität.

Abwehr von Layer-3-DDoS-Angriffen

Layer-3-DDoS-Angriffe stellen eine große Herausforderung für Unternehmen dar, da sie direkt auf die zugrunde liegende Netzwerkinfrastruktur abzielen. Es können jedoch verschiedene Maßnahmen implementiert werden, um die Auswirkungen von Layer-3-DDoS-Angriffen zu mindern. Hier sind einige effektive Strategien:

Filterung des Netzwerktraffics: Die Implementierung von Mechanismen zur Filterung des Netzwerktraffics kann die Auswirkungen von Layer-3-DDoS-Angriffen abmildern. Durch die Analyse des eingehenden Traffics und das Herausfiltern schädlicher Pakete können Unternehmen verhindern, dass der Angriffstraffic ihre Netzwerkinfrastruktur erreicht. Dies kann durch den Einsatz von Firewalls, Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS) erreicht werden, die verdächtige oder anomale Trafficmuster erkennen und blockieren können.

Ratenbegrenzung und Traffic-Steuerung: Techniken zur Ratenbegrenzung und Traffic-Steuerung können eingesetzt werden, um den Strom des Netzwerktraffics zu kontrollieren und die mit Layer-3-DDoS-Angriffen verbundene übermäßige Menge an Paketen zu vermeiden. Indem Unternehmen die Anzahl der pro Sekunde zulässigen Pakete oder Verbindungen einschränken, können sie Netzwerkressourcen effektiv verwalten und durch den Angriffstraffic verursachte Überlastungen verhindern.

Blackhole Routing: Blackhole Routing, auch als Null-Routing bezeichnet, umfasst die Umleitung des gesamten an eine bestimmte IP-Adresse oder ein bestimmtes Netzwerk gerichteten Traffics zu einem „Blackhole“. Dadurch wird der gesamte eingehende Traffic, der an das angegriffene Netzwerk gerichtet ist, einschließlich der schädlichen Pakete, die mit Layer-3-DDoS-Angriffen in Verbindung stehen, faktisch gestoppt. Durch die Implementierung von Blackhole-Routing in der Netzwerkinfrastruktur können Unternehmen die Auswirkungen des Angriffs minimieren und ihre Netzwerkressourcen für legitimen Traffic schützen.

Erkennung von Traffic-Anomalien über Cloud-Scrubbing: Die Implementierung von Systemen zur Erkennung von Trafficanomalien ermöglicht es, Layer-3-DDoS-Angriffe in Echtzeit zu erkennen und abzuwehren. Diese Systeme analysieren Muster und Verhalten des Netzwerktraffics, um Abweichungen von normalen Trafficmustern zu erkennen. Wenn eine Anomalie erkannt wird, kann das System automatisierte Abwehrmaßnahmen auslösen, wie zum Beispiel die Umleitung des Traffics, Ratenbegrenzung oder Trafficfilterung. So wird die Netzwerkinfrastruktur vor dem Angriff geschützt.

Netzwerke zur Inhaltsbereitstellung (CDNs): Die Implementierung eines Netzwerks zur Inhaltsbereitstellung (CDN) kann dazu beitragen, die Auswirkungen von Layer-3-DDoS-Angriffen zu mindern, indem der Netzwerktraffic auf mehrere, an unterschiedlichen geografischen Orten befindliche Server verteilt wird. CDNs verwenden Caching- und Lastausgleichs-Techniken, um Inhalte effizient an Nutzer bereitzustellen, die Belastung des Ursprungsservers zu reduzieren und ihn widerstandsfähiger gegenüber DDoS-Angriffenzu machen. Durch die Umleitung des Angriffstraffics an die verteilte Infrastruktur des CDN können Unternehmen die Auswirkungen auf ihr Netzwerk minimieren und eine unterbrechungsfreie Serviceverfügbarkeit sicherstellen.

Kollaborative Abwehrmechanismen: Kollaborative Abwehrmechanismen umfassen die Weitergabe von Bedrohungsinformationen und die Koordination von Reaktionen zwischen mehreren Unternehmen. Durch die Beteiligung an gemeinsamen Verteidigungsinitiativen können Unternehmen von einem kollektiven Pool an Wissen und Ressourcen profitieren und Layer-3-DDoS-Angriffe besser erkennen, analysieren und abwehren. Der Austausch von Informationen über Angriffssignaturen, Trafficmuster und Abwehrtechniken macht es für Unternehmen leichter, sich proaktiv vor solchen Angriffen zu schützen und deren Auswirkungen zu minimieren.

Häufig gestellte Fragen (FAQ)

Layer-3-DDoS-Angriffe nehmen vor allem Netzwerkinfrastruktur wie Router, Firewalls und Load Balancer ins Visier. Indem die Angreifer diese Geräte mit einer übermäßigen Menge an Netzwerktraffic überlasten, wollen sie den Betrieb des Zielnetzwerks stören und einen Denial-of-Service herbeiführen.

Zwar ist es schwierig, Layer-3-DDoS-Angriffe komplett zu verhindern, doch Unternehmen können verschiedene Abwehrstrategien implementieren, um die Auswirkungen zu minimieren. Durch die Kombination von Netzwerktraffic-Filterung, Ratenbegrenzung, Traffic-Steuerung und anderen proaktiven Abwehrmaßnahmen können Unternehmen das Risiko erfolgreicher Angriffe erheblich reduzieren.

Layer-3-DDoS-Angriffe sind eine der häufigsten Arten von DDoS-Angriffen, aber nicht unbedingt die häufigste. Andere Arten von DDoS-Angriffen wie Layer-4- und Layer-7-DDos-Angriffe (Transport- bzw. Anwendungsebene) stellen ebenfalls erhebliche Bedrohungen dar. Jede Angriffsart zielt auf andere Ebenen des Netzwerk-Stacks ab und nutzt spezifische Schwachstellen aus, um Dienste zu unterbrechen. Die Wahl des Angriffstyps hängt von den Zielen des Angreifers und der Infrastruktur des Ziels ab.

Layer-3-DDoS-Angriffe können vorübergehende Störungen und Dienstausfällen verursachen, führen jedoch in der Regel nicht zu langfristigen Schäden an der Netzwerkinfrastruktur. Sobald der Angriff verebbt oder Abwehrmaßnahmen implementiert sind, sollte das Netzwerk in der Lage sein, den normalen Betrieb wieder aufzunehmen. Es ist jedoch wichtig, die Auswirkungen des Angriffs zu überwachen und zu bewerten, um potenzielle Schwachstellen zu identifizieren, die möglicherweise ausgenutzt wurden, und geeignete Maßnahmen zu ergreifen, um die Ausfallsicherheit des Netzwerks zu stärken.

Um sich auf Layer-3-DDoS-Angriffe vorzubereiten, sollten Unternehmen einen Vorfallsreaktionsplan entwickeln, der die Maßnahmen beschreibt, die im Falle eines Angriffs zu ergreifen sind. Dieser Plan muss die Rollen und Verantwortlichkeiten des Reaktionsteams, Kontaktinformationen für relevante Stakeholder und vordefinierte Abwehrstrategien umfassen. Regelmäßige Netzwerkbewertungen und Penetrationstests können auch dazu beitragen, Schwachstellen zu identifizieren und die erforderlichen Sicherheitsmaßnahmen zu implementieren. Darüber hinaus können Unternehmen eine Partnerschaft mit Anbietern von DDoS-Schutzdiensten oder die Nutzung cloudbasierter Sicherheitslösungen in Betracht ziehen, um den Schutz vor Layer-3-DDoS-Angriffen zu verbessern.

Fazit

Layer-3-DDoS-Angriffe stellen eine erhebliche Bedrohung für die Netzwerkinfrastruktur dar und führen oft zu Dienstunterbrechungen und finanziellen Verlusten für Unternehmen. Das Verständnis dieser Angriffe und die Implementierung geeigneter Abwehrstrategien sind entscheidend, um die Netzwerkresilienz und unterbrechungsfreie Dienstverfügbarkeit zu gewährleisten. Durch Maßnahmen wie Cloud-Scrubbing, Filterung des Netzwerktraffics, Ratenbegrenzung, Traffic-Steuerung und kollaborative Abwehrmechanismen können Unternehmen die Auswirkungen von Layer-3-DDoS-Angriffen effektiv minimieren und wichtige Assets vor Cyberkriminellen schützen.

Proaktiv zu bleiben und den Netzwerktraffic kontinuierlich auf Anomalien zu überwachen, ist der Schlüssel zur sofortigen Erkennung von Layer-3-DDoS-Angriffen und ihrer umgehenden Abwehr. Wenn Unternehmen in zuverlässige Cybersicherheitsmaßnahmen investieren und sich kontinuierlich über neue Angriffstechniken informieren, können sie den sich ständig weiterentwickelnden Cyberbedrohungen immer einen Schritt voraus sein.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Bedrohungsinformationen und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.