Un hacker Black Hat est caractérisé par une intention malveillante et un engagement dans des activités illicites. Contrairement à un hacker White Hat qui utilise ses compétences à des fins éthiques, comme les tests de sécurité, et à un hacker Grey Hat qui peut passer d'un comportement éthique à un comportement contraire à l'éthique, le hacker Black Hat exploite les vulnérabilités à des fins personnelles ou pour causer des dommages. Les hackers Black Hat se livrent souvent à des activités telles que l'accès non autorisé, le vol de données et la manipulation de systèmes pour des raisons financières ou politiques. Leurs actions sont généralement contraires à la loi et peuvent entraîner de graves conséquences. En fait, un hacker Black Hat représente le côté obscur du piratage informatique, en donnant la priorité à ses desseins personnels plutôt qu'aux considérations éthiques.

Qu'est-ce qu'un hacker Black Hat ?

Les hackers Black Hat, qui sont des pirates malveillants dénués d'éthique, sont réputés pour leur capacité à exploiter les vulnérabilités des systèmes informatiques et des réseaux. Ils ont une connaissance approfondie des différents langages de programmation, protocoles réseau, systèmes d'exploitation et défauts logiciels qui leur permettent de détecter les faiblesses et d'accéder sans autorisation à des informations sensibles.

Un hacker Black Hat est une personne qui possède des capacités de piratage avancées et les utilise avec une intention malveillante. Contrairement aux pirates éthiques ou hackers White Hat, les hackers Black Hat prennent part à des actions non autorisées et tirent parti des faiblesses des systèmes informatiques sans l'autorisation du propriétaire et sans que celui-ci en soit informé.

Les hackers Black Hat, ou les « black hat », utilisent diverses méthodes pour obtenir des données confidentielles, perturber les réseaux ou infliger des dommages. Ils travaillent de manière clandestine et cachent leur identité en utilisant des moyens sophistiqués tels que des serveurs proxy et des logiciels de chiffrement.

Ces personnes disposent d'une grande expertise dans les langages de programmation, les protocoles réseau, les systèmes d'exploitation et les faiblesses logicielles. Elles étudient en permanence les technologies émergentes et les vulnérabilités de sécurité afin de contourner les mesures de sécurité mises en place par les entreprises.

Il convient de souligner que la participation à ce type de piratage est interdite par la loi dans la majorité des pays du monde. En raison de l'attention accrue portée à la cybersécurité, les conséquences juridiques ont pris de l'ampleur pour ceux qui se livrent à des activités de piratage malveillantes.

Comment les hackers Black Hat exploitent-ils les vulnérabilités ?

Les hackers Black Hat sont bien connus pour leur capacité à tirer parti des faiblesses des systèmes informatiques et des réseaux. Ils possèdent une connaissance approfondie des différents langages de programmation, protocoles réseau, systèmes d'exploitation et vulnérabilités logicielles, ce qui leur permet d'identifier les faiblesses et d'obtenir un accès non autorisé aux données confidentielles.

Une méthode fréquemment utilisée par les hackers Black Hat consiste à rechercher des ports ouverts sur un système spécifique. Ces ports servent de passerelles pour les connexions réseau. Lorsqu'ils ne sont pas correctement sécurisés ou mis à jour avec les dernières mesures de sécurité, ils peuvent être exploités. Pour localiser ces ports ouverts et localiser les zones potentielles où lancer une attaque, les hackers Black Hat font appel à des outils spécialisés.

Une fois qu'une vulnérabilité est identifiée, les hackers Black Hat utilisent souvent des techniques telles que les suivantes :

- Exploitation des vulnérabilités logicielles : les hackers Black Hat recherchent des défauts ou des bugs de programmation au sein d'applications logicielles ou de systèmes d'exploitation qui peuvent être exploités pour prendre le contrôle du système ciblé. Cela inclut les attaques par dépassement de mémoire tampon, les attaques par injection de code ou les failles d'élévation des privilèges.

- Création de programmes malveillants : les hackers Black Hat développent et distribuent des logiciels malveillants, tels que des virus, des vers et des chevaux de Troie, qui infectent les ordinateurs du monde entier. Ces programmes sont conçus pour endommager des fichiers et des systèmes ou collecter des informations sensibles, telles que des mots de passe et des informations financières.

- Ingénierie sociale : les hackers Black Hat reconnaissent que les humains sont souvent le maillon le plus faible de tout système de sécurité. Ils manipulent les individus par le biais de tactiques d'ingénierie sociale telles que les e-mails ou les appels téléphoniques de phishing , qui sont conçues pour inciter les victimes à révéler des informations sensibles, telles que des mots de passe, ou à accorder l'accès à des zones sécurisées.

- Attaques en force : si des mots de passe faibles sont utilisés ou si les contrôles d'accès ne sont pas correctement mis en œuvre, les hackers Black Hat peuvent recourir à des attaques en force. Ils utilisent des outils automatisés qui tentent toutes les combinaisons possibles de noms d'utilisateur et de mots de passe jusqu'à ce qu'ils se connectent, ce qui leur permet de contourner les mécanismes d'authentification.

- Exploits Zero Day : un exploit Zero Day consiste à tirer parti de failles de sécurité auparavant inconnues dans les logiciels avant que les développeurs aient la possibilité de publier des correctifs ou des mises à jour. Ces vulnérabilités représentent une menace sérieuse, car les utilisateurs et les développeurs n'ont pas conscience de leur existence tant qu'elles ne sont pas exploitées par des cybercriminels, tels que des hackers Black Hat.

- Exploitation en cas de mauvaise configuration : les configurations erronées du système se produisent lorsque les administrateurs n'implémentent pas les paramètres de sécurité appropriés sur les serveurs, les réseaux ou les composants logiciels. Les hackers Black Hat recherchent activement ces systèmes mal configurés et les exploitent pour obtenir un accès non autorisé ou extraire des données sensibles.

- Vol d'identité : en exploitant les vulnérabilités des plateformes en ligne ou en utilisant des techniques d'ingénierie sociale comme les arnaques par smishing, les hackers Black Hat obtiennent des informations personnelles auprès d'individus qui ne se méfient pas pour exercer ensuite des activités illégales telles que le vol d'argent ou la fraude.

Les entreprises sont confrontées à une lutte constante contre les hackers Black Hat qui modifient continuellement leurs méthodes, ce qui complique leur protection. Pour réduire les risques d'être ciblées, les entreprises doivent mettre en place des mesures de sécurité strictes, telles que la mise à jour constante des systèmes, la réalisation d'analyses de vulnérabilité, l'utilisation de systèmes de détection d'intrusion et de pare-feux, et la formation des employés sur les tactiques de cybersécurité optimales.

Il convient de souligner que l'exploitation non autorisée de vulnérabilités est considérée comme illégale. Les pirates éthiques (également appelés « hackers White Hat ») ont une responsabilité importante dans la découverte et la correction des vulnérabilités en testant légalement les systèmes avec l'accord du propriétaire.

Les hackers Black Hat contre les hackers White Hat

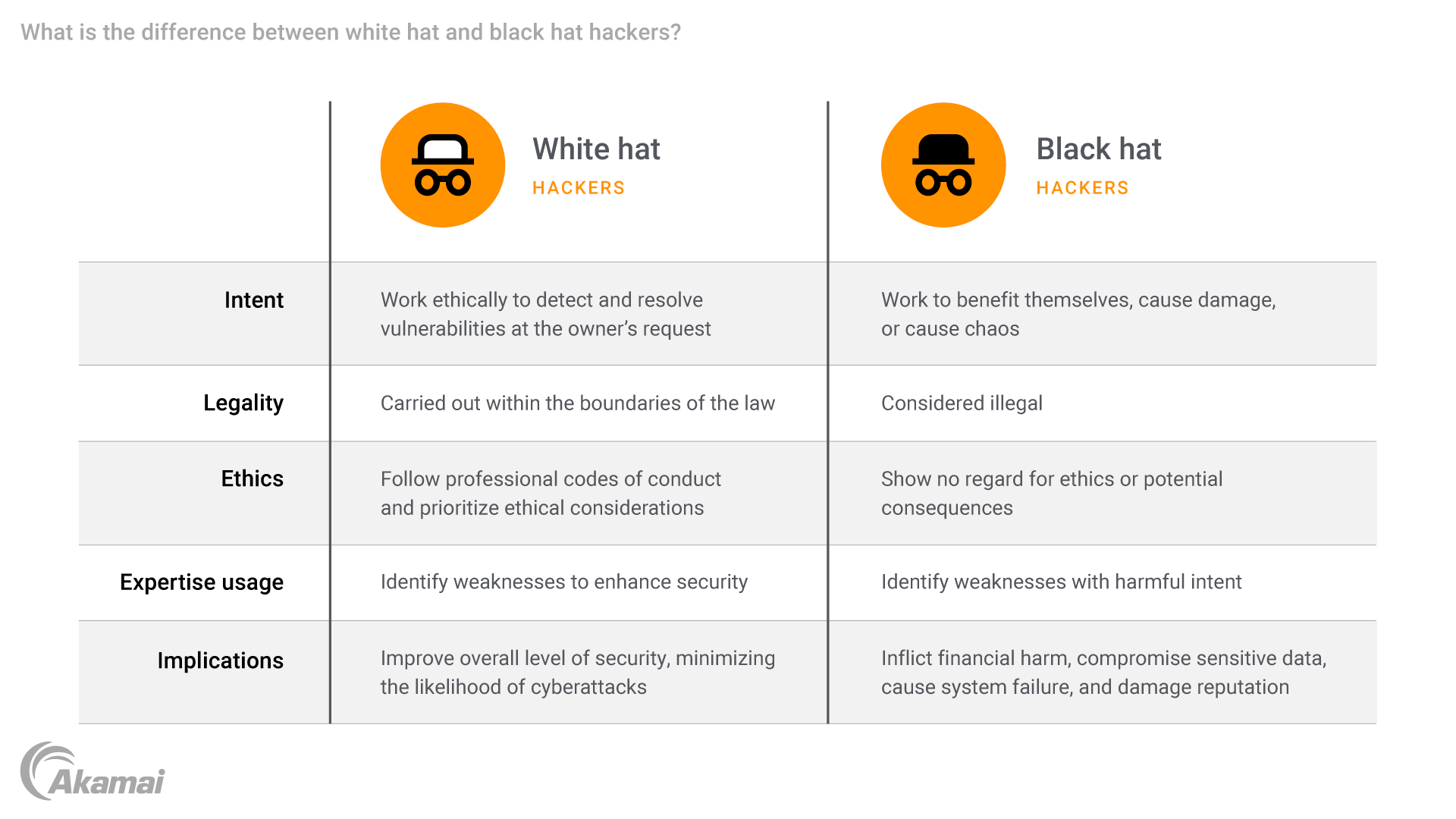

Les hackers Black Hat et White Hat représentent deux catégories distinctes d'individus qui utilisent leur expertise en matière de cybersécurité à des fins très différentes. Voici les principales différences entre ces deux types de pirates :

Intention : leurs intentions sont ce qui les distingue. Les hackers Black Hat prennent des mesures préjudiciables en exploitant les vulnérabilités sans autorisation ou approbation, dans le but d'en tirer des bénéfices, de causer des dommages ou de causer du chaos. D'un autre côté, les hackers White Hat travaillent de manière éthique et légale en utilisant leurs compétences pour détecter et résoudre les failles de sécurité dans les systèmes à la demande du propriétaire.

Au niveau légal : l'activité des hackers Black Hat est considérée comme illégale car elle implique de pénétrer dans des systèmes sans autorisation, de voler des données, de causer des dommages ou de prendre part à des actions contraires aux lois sur la criminalité informatique. L'activité des hackers White Hat est exercée dans les limites de la loi et suit généralement les règles et autorisations établies.

Éthique : les hackers White Hat suivent les codes de conduite professionnels et donnent la priorité aux considérations éthiques lorsqu'ils effectuent des évaluations de sécurité ou des tests de pénétration sur un système cible. Leur objectif est de protéger les individus et les entreprises contre les cybermenaces et de respecter les droits en matière de confidentialité. En revanche, les hackers Black Hat n'ont aucune considération pour l'éthique et exploitent les vulnérabilités pour leur propre bénéfice ou pour causer des dommages, sans tenir compte des conséquences potentielles.

Utilisation de l'expertise : bien que les black hats et les white hats aient une connaissance approfondie des langages de programmation, des protocoles réseau, des systèmes d'exploitation et d'autres domaines techniques, ils appliquent ces connaissances de manière distincte. Les hackers White Hat utilisent leur expertise pour identifier les faiblesses des systèmes et proposer des recommandations pour améliorer la sécurité de manière proactive. Les hackers Black Hats utilisent les mêmes compétences techniques pour découvrir les vulnérabilités dans l'intention de les utiliser à des fins nuisibles, telles que le vol de données ou le déclenchement d'attaques.

Conséquences : l'activité des hackers Black Hat peut avoir de graves conséquences, telles que des dommages financiers, la compromission de données sensibles, la défaillance du système et la détérioration de l'image d'une entreprise. Les activités des hackers White Hat sont avantageuses car elles aident les entreprises à détecter et à corriger les faiblesses avant qu'elles ne puissent être exploitées par des individus malveillants. Les hackers White Hat améliorent le niveau de sécurité global, réduisant ainsi le risque de cyberattaques.

Il convient de reconnaître que le concept de « hackers Grey Hat » existe, où les individus peuvent participer au piratage sans autorisation claire mais avec des motifs honorables. Néanmoins, ce type de piratage est toujours considéré comme une incertitude légale et doit être manipulé avec prudence.

Les hackers Black Hat et la cybercriminalité

Les hackers Black Hat sont à la pointe de la cybercriminalité organisée et exploitent leurs compétences pour exécuter diverses activités illicites. Ces pirates informatiques collaborent souvent au sein de réseaux criminels pour orchestrer des attaques à grande échelle ciblant les entreprises, les gouvernements et les particuliers. Ils peuvent utiliser des attaques DDoS (déni de service distribué) pour submerger les réseaux informatiques et les rendre inaccessibles aux utilisateurs. D'autres opérations de type « black Hat » incluent le vol de numéros de carte de crédit pour fraude financière, l'installation de logiciels malveillants de porte dérobée pour un accès à long terme et l'utilisation de ransomwares pour extorquer les victimes en chiffrant leurs données.

L'une des plus grandes menaces posées par les hackers Black Hat est l'exploitation potentielle des vulnérabilités des API. Les API sont largement utilisées pour permettre la communication entre différents systèmes logiciels. Lorsqu'elles sont mal sécurisées, elles peuvent devenir une cible facile pour les pirates, leur permettant d'accéder à des données et services sensibles. Avec l'essor des échanges cryptographiques et la croissance des attaques de bots, les hackers Black Hat ciblent de plus en plus les API pour accéder aux comptes de cryptomonnaie ou lancer des attaques automatisées.

Comment se protéger contre les hackers Black Hat ?

Pour se défendre contre les hackers Black Hat, il faut adopter une attitude proactive vis-à-vis de la cybersécurité. Une suggestion simple consiste à investir constamment dans des mesures de sécurité solides et des méthodes de piratage éthiques pour protéger les systèmes. Il est essentiel pour les individus et les entreprises de rester vigilants, de mettre régulièrement à jour les logiciels avec les derniers correctifs de sécurité, d'utiliser des mots de passe forts et de mettre en œuvre des stratégies d'authentification multifactorielle (MFA) afin de réduire les risques de se laisser tenter par les tactiques des hackers Black Hat.

Si vous recherchez plus de détails sur les meilleures pratiques, nous avons ce qu'il vous faut. En mettant en œuvre les mesures suivantes, les individus et les entreprises peuvent réduire considérablement leur vulnérabilité aux attaques :

- Logiciel mis à jour : mettez régulièrement à jour toutes les applications logicielles, tous les systèmes d'exploitation et tous les micrologiciels avec les correctifs de sécurité les plus récents pour résoudre les vulnérabilités connues pouvant être exploitées par des acteurs malveillants.

- Mots de passe forts : pour protéger vos comptes, utilisez des mots de passe forts et uniques et modifiez-les régulièrement. Dans la mesure du possible, activez la MFA pour ajouter une couche de sécurité supplémentaire.

- Sensibilisation au hameçonnage : sensibilisez-vous et sensibilisez vos employés aux escroqueries par hameçonnage et les techniques d'ingénierie sociale utilisées par les hackers Black Hat. Soyez prudent lorsque vous cliquez sur des liens ou téléchargez des pièces jointes à partir de sources inconnues.

- Réseaux sécurisés : protégez votre infrastructure réseau avec des pare-feux, des systèmes de détection des intrusions et des protocoles de chiffrement tels que WPA2 pour les réseaux Wi-Fi. Créez des réseaux invités distincts pour isoler les terminaux des systèmes critiques.

- Pare-feux et logiciel antivirus basés sur l'hôte : installez un logiciel antivirus fiable sur tous les terminaux, y compris les ordinateurs, les smartphones et les tablettes, et assurez-vous qu'ils sont régulièrement mis à jour. Définissez des règles de pare-feux basées sur l'hôte qui bloquent les connexions entrantes et sortantes inutiles en fonction des exigences spécifiques de l'utilisateur.

- Formation et sensibilisation des employés : afin d'améliorer la cybersécurité, des sessions de formation régulières doivent être organisées pour former les employés aux différentes meilleures pratiques. Il s'agit notamment de reconnaître les e-mails d'hameçonnage, d'adopter des habitudes de navigation sûres, de respecter une bonne hygiène en matière de mots de passe, de suivre les procédures de traitement des données appropriées et de signaler rapidement tout incident suspect.

- Données régulièrement sauvegardées : pour éviter toute perte de données due à des attaques par ransomware ou à d'autres activités malveillantes, mettez en place une stratégie de sauvegarde fiable. Stockez les sauvegardes hors ligne ou dans des services de stockage dans le cloud sécurisés. En outre, testez régulièrement les processus de restauration pour vous assurer qu'ils fonctionnent.

- Privilèges utilisateur restreints : pour améliorer la sécurité, respectez le principe du moindre privilège, en vous assurant que les utilisateurs disposent uniquement des droits d'accès essentiels requis pour leurs rôles spécifiques. Surveillez de près les privilèges administratifs, car les comptes disposant des privilèges les plus élevés sont souvent la cible de pirates.

- Tests de pénétration : faites appel à des pirates éthiques (hackers White Hat) pour mener des tests de pénétration. Ces professionnels évaluent les vulnérabilités du système, identifient les points faibles et recommandent des améliorations. Résolvez rapidement les vulnérabilités découvertes.

- Plan de réponse aux incidents : créez un plan de réponse aux incidents qui décrit les mesures à prendre en cas de violation de la sécurité ou de cyberattaque. Disposez d'une équipe dédiée et de processus clairs pour minimiser les dommages, signaler les incidents et restaurer les systèmes concernés.

Foire aux questions

Un hacker Black Hat est motivé par divers facteurs, souvent un gain personnel, des objectifs politiques, une vengeance ou l'enthousiasme suscité par le chaos. Les gains financiers sont un facteur de motivation important, car les pirates ciblent les institutions financières, les entreprises ou les individus pour obtenir des récompenses financières par le biais d'activités telles que l'usurpation d'identité ou les attaques par ransomwares. Les motivations politiques incitent les pirates à infiltrer les systèmes pour voler des informations sensibles ou perturber les opérations pour des raisons idéologiques. Les vendettas personnelles conduisent à des attaques ciblées contre des individus ou des entreprises spécifiques, soit en représailles, soit pour régler des comptes. En outre, certains hackers Black Hat sont motivés uniquement par le frisson de créer des perturbations, causant des dommages pour le plaisir, sans aucune motivation concrète au-delà du chaos.

Le piratage Black Hat a de graves conséquences sur les individus, les entreprises et la société dans son ensemble. Les pertes financières sont courantes, car les pirates exploitent les vulnérabilités pour obtenir de l'argent par le biais de vols ou d'extorsions. En outre, une cybersécurité compromise entraîne des violations de données, exposant les informations sensibles et compromettant la confiance dans les institutions.

La réputation de l'entreprise est ternie, ce qui nuit à l'image des entités ciblées et affecte la confiance des utilisateurs. Les ramifications juridiques, y compris les poursuites judiciaires et pénales, aggravent encore les retombées, les pirates étant passibles de peines d'emprisonnement ou d'amendes. Dans l'ensemble, le piratage Black Hat perturbe le tissu de la société, soulignant l'importance cruciale de tests de sécurité robustes et de mesures proactives de cybersécurité.

Si vous pensez avoir été la cible d'un hacker Black Hat, il est essentiel d'agir rapidement. Tout d'abord, déconnectez les terminaux compromis des réseaux pour limiter les dommages supplémentaires. Informez ensuite les autorités compétentes et les professionnels de la cybersécurité pour qu'ils enquêtent en profondeur sur la violation.

Pour se défendre contre les hackers Black Hat, les entreprises doivent mettre en œuvre des stratégies de cybersécurité robustes qui incluent des mises à jour logicielles régulières, des méthodes d'authentification fortes et des mesures de sécurité réseau telles que des pare-feux et des systèmes de détection des intrusions. Former les employés à reconnaître les attaques par hammeçonnage et à maintenir des contrôles d'accès stricts peut également réduire le risque d'accès non autorisé. Des tests de pénétration réguliers menés par des pirates éthiques (hackers White Hat) peuvent aider à identifier les vulnérabilités avant qu'elles ne soient exploitées.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.