Um hacker Black Hat é caracterizado por intenções maliciosas e envolvimento em atividades ilegais. Ao contrário de um hacker White Hat, que usa suas habilidades para fins éticos, como testes de segurança, e de um hacker Grey Hat, que pode oscilar entre comportamentos éticos e antiéticos, o hacker Black Hat explora vulnerabilidades para obter ganhos pessoais ou causar danos. Os hackers Black Hat frequentemente se envolvem em atividades como acesso não autorizado, roubo de dados e manipulação de sistemas por motivos financeiros ou políticos. Suas ações são tipicamente ilegais e podem levar a consequências graves. Essencialmente, um hacker Black Hat representa o lado mais sombrio do hacking informático, priorizando interesses pessoais em detrimento de considerações éticas.

O que é um hacker Black Hat?

Os hackers Black Hat, também conhecidos como hackers maliciosos ou hackers antiéticos, são famosos por sua capacidade de explorar vulnerabilidades em sistemas e redes de computadores. Eles têm um conhecimento profundo de várias linguagens de programação, protocolos de rede, sistemas operacionais e falhas de software, o que lhes permite encontrar pontos fracos e obter acesso não autorizado a informações confidenciais.

Um hacker Black Hat é alguém que possui habilidades avançadas de hacking e as emprega com intenções maliciosas. Ao contrário dos hackers éticos, ou hackers White Hat, os hackers Black Hat participam em ações não autorizadas e tiram proveito das fraquezas dos sistemas informáticos sem a permissão ou conhecimento do proprietário.

Os hackers Black Hat, ou black hats, utilizam uma variedade de métodos para obter dados confidenciais, interromper redes ou causar danos. Eles trabalham clandestinamente e ocultam suas identidades por meio de recursos sofisticados, como servidores proxy e software de criptografia.

Essas pessoas possuem ampla experiência em linguagens de programação, protocolos de rede, sistemas operacionais e vulnerabilidades de software. Eles pesquisam constantemente tecnologias emergentes e vulnerabilidades de segurança para superar as medidas de segurança implementadas pelas empresas.

É importante ressaltar que participar desse tipo de hacking é proibido por lei na maioria dos países ao redor do mundo. Devido ao aumento do foco na cibersegurança, há um aumento nas consequências legais para aqueles que se envolvem em atividades maliciosas de hacking.

Como os hackers Black Hat exploram vulnerabilidades?

Os hackers Black Hat são bem conhecidos por sua habilidade em tirar proveito das vulnerabilidades dos sistemas e redes de computadores. Eles possuem amplo conhecimento de diferentes linguagens de programação, protocolos de rede, sistemas operacionais e vulnerabilidades de software, o que lhes permite identificar pontos fracos e obter acesso não autorizado a dados confidenciais.

Um método frequentemente utilizado entre os hackers Black Hat envolve a busca por portas abertas em um sistema específico. Essas portas funcionam como gateways para conexões de rede e, quando não são devidamente protegidas ou atualizadas com as medidas de segurança mais recentes, podem ser exploradas. Para localizar essas portas abertas e identificar áreas potenciais para lançar um ataque, os hackers Black Hat contam com ferramentas especializadas.

Uma vez identificada uma vulnerabilidade, os hackers Black Hat costumam empregar técnicas como:

- Exploração de vulnerabilidades de software: os hackers Black Hat procuram falhas de programação ou bugs em aplicativos de software ou sistemas operacionais que possam ser explorados para obter controle sobre o sistema visado. Isso inclui ataques de sobrecarga de buffer, ataques de injeção de código ou explorações de escalonamento de privilégios.

- Criação de malware: os hackers Black Hat desenvolvem e distribuem malware, como vírus, worms e cavalos de Tróia, que infectam computadores em todo o mundo. Esses programas são projetados para danificar arquivos e sistemas ou coletar informações confidenciais, como senhas e detalhes financeiros.

- Engenharia social: os hackers Black Hat reconhecem que os seres humanos são frequentemente o elo mais fraco em qualquer sistema de segurança. Eles manipulam indivíduos por meio de táticas de engenharia social, como e-mails ou telefonemas de phishing , que são projetados para induzir as vítimas a revelar informações confidenciais, como senhas, ou conceder acesso a áreas seguras.

- Ataques de força bruta: nos casos em que senhas fracas são usadas ou os controles de acesso não são implementados adequadamente, os hackers black hat podem recorrer a ataques de força bruta. Eles utilizam ferramentas automatizadas que tentam todas as combinações possíveis de nomes de usuário e senhas até conseguirem fazer login, permitindo que eles burlem os mecanismos de autenticação.

- Explorações de dia zero: uma exploração de dia zero envolve tirar proveito de vulnerabilidades anteriormente desconhecidas em software antes que os desenvolvedores tenham a chance de lançar patches ou correções. Essas vulnerabilidades representam uma séria ameaça, pois tanto os usuários quanto os desenvolvedores desconhecem sua existência até que elas sejam exploradas por agentes mal-intencionados, como hackers Black Hat.

- Exploração de configuração incorreta: as configurações incorretas do sistema ocorrem quando os administradores não implementam as configurações de segurança adequadas em servidores, redes ou componentes de software. Os hackers Black Hat procuram ativamente esses sistemas mal configurados e os exploram para obter acesso não autorizado ou extrair dados confidenciais.

- Roubo de identidade: ao explorar vulnerabilidades em plataformas on-line ou usar técnicas de engenharia social, como golpes de smishing, os hackers Black Hat obtêm informações pessoais de indivíduos desavisados para atividades ilegais, como roubar dinheiro ou cometer fraudes.

As organizações enfrentam uma luta constante contra hackers Black Hat que modificam constantemente seus métodos, dificultando a proteção contra eles. Para reduzir as chances de serem alvo de ataques, as empresas devem estabelecer medidas de segurança robustas, como atualizar constantemente os sistemas, realizar varreduras de vulnerabilidade, utilizar sistemas de detecção de intrusão e firewalls, além de oferecer treinamento aos funcionários sobre as melhores táticas de cibersegurança.

É importante ressaltar que a exploração não autorizada de vulnerabilidades é considerada ilegal. Os hackers éticos (também conhecidos como hackers White Hat ou White Hats) têm uma responsabilidade significativa na descoberta e correção de vulnerabilidades, testando legalmente os sistemas com o consentimento do proprietário.

Hackers Black Hat vs. Hackers White Hat

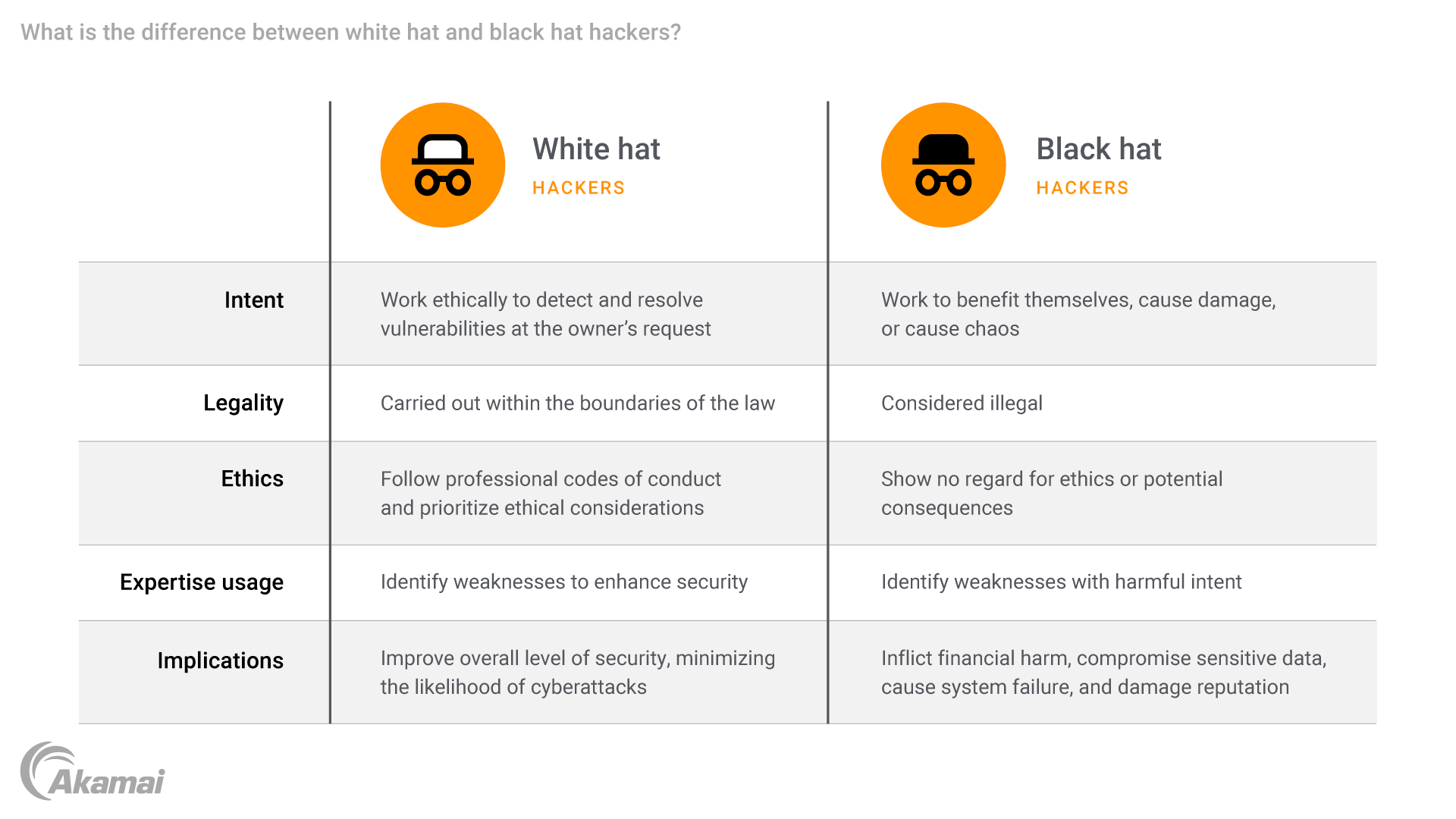

Os hackers Black Hat e os hackers White Hat representam duas categorias distintas de indivíduos que empregam seus conhecimentos em cibersegurança para fins muito diferentes. Aqui estão as principais diferenças entre esses dois tipos de hackers:

Intenção: são suas intenções que os diferenciam. Os hackers Black Hat realizam ações prejudiciais, aproveitando-se de vulnerabilidades sem permissão ou aprovação, com o objetivo de se beneficiarem, causar danos ou provocar o caos. Por outro lado, os hackers White Hat trabalham de forma ética e legal, utilizando suas habilidades para detectar e resolver vulnerabilidades de segurança em sistemas, a pedido do proprietário.

Legalidade: o hacking Black Hat é considerado ilegal porque envolve entrar em sistemas sem permissão, roubar dados, causar danos ou realizar ações que violam as leis contra crimes informáticos. O hacking White Hat é realizado dentro dos limites da lei e normalmente segue regras e permissões estabelecidas.

Ética: os hackers White Hat seguem códigos de conduta profissionais e priorizam considerações éticas ao realizar avaliações de segurança ou testes de penetração em um sistema alvo. O objetivo deles é proteger indivíduos e organizações contra ciberameaças e defender os direitos de privacidade. Em contrapartida, os hackers Black Hat não demonstram qualquer preocupação com a ética e exploram vulnerabilidades para seu próprio benefício ou para causar danos, sem considerar as possíveis consequências.

Utilização de conhecimentos especializados: embora tanto os hackers Black Hats quanto os White Hats tenham um profundo conhecimento de linguagens de programação, protocolos de rede, sistemas operacionais e outras áreas técnicas, eles aplicam esse conhecimento de maneiras distintas. Os hackers White Hat utilizam seus conhecimentos para identificar pontos fracos nos sistemas e oferecer recomendações para melhorar a segurança de forma proativa. Os hackers Black Hat utilizam suas habilidades técnicas semelhantes para descobrir vulnerabilidades com a intenção de usá-las para fins prejudiciais, como roubar dados ou iniciar ataques.

Implicações: o hacking black hat pode ter consequências graves, como causar prejuízos financeiros, comprometer dados confidenciais, causar falhas no sistema e prejudicar a imagem de uma empresa. As atividades de White Hat são vantajosas porque ajudam as organizações a detectar e corrigir pontos fracos antes que eles possam ser explorados por indivíduos mal-intencionados. Os hackers White Hat melhoram o nível geral de segurança, minimizando a probabilidade de ciberataques.

Deve-se reconhecer que existe o conceito de “hackers Grey Hat”, em que indivíduos podem participar de atividades de hacking sem permissão clara, mas com motivos honrados. No entanto, esse tipo de hacking ainda envolve incertezas jurídicas e deve ser tratado com cautela.

Hackers Black Hat e cibercrimes

Os hackers Black Hat estão na vanguarda do cibercrime organizado, utilizando suas habilidades para executar uma variedade de atividades ilícitas. Esses hackers costumam colaborar em redes criminosas para orquestrar ataques em grande escala contra empresas, governos e indivíduos. Eles podem usar ataques DDoS (ataques de negação de serviço distribuída) para sobrecarregar redes de computadores, tornando-as indisponíveis para os usuários. Outras operações de Black Hat incluem roubar números de cartões de crédito para fraude financeira, instalar malware backdoor para acesso a longo prazo e usar ransomware para extorquir vítimas criptografando seus dados.

Uma das maiores ameaças representadas pelos hackers black hat é a potencial exploração das vulnerabilidades das APIs. As APIs são amplamente utilizadas para permitir a comunicação entre diferentes sistemas de software. Quando mal protegidos, podem se tornar um alvo fácil para hackers, permitindo que eles acessem dados e serviços confidenciais. Com o surgimento das bolsas de criptomoedas e o aumento dos ataques de bots, os hackers black hat estão cada vez mais visando APIs para obter acesso a contas de criptomoedas ou lançar ataques automatizados.

Como se proteger contra hackers black hat?

Para se defender contra hackers black hat, é preciso adotar uma postura proativa em relação à cibersegurança. Uma sugestão simples é investir consistentemente em medidas de segurança robustas e métodos de hacking ético para proteger os sistemas. É essencial que tanto indivíduos quanto empresas permaneçam alertas, atualizem regularmente o software com as correções de segurança mais recentes, usem senhas fortes e implementem estratégias de MFA (autenticação multifator) para reduzir as chances de serem vítimas das táticas dos hackers black hat.

Se você estiver procurando por práticas recomendadas mais detalhadas, nós temos o que você precisa. Ao implementar as seguintes medidas, indivíduos e organizações podem reduzir significativamente sua vulnerabilidade a ataques:

- Software atualizado: atualize regularmente todos os aplicativos de software, sistemas operacionais e firmware com os patches de segurança mais recentes para corrigir vulnerabilidades conhecidas que poderiam ser exploradas por agentes mal-intencionados.

- Senhas fortes: para proteger suas contas, use senhas fortes e exclusivas e altere-as regularmente. Sempre que possível, habilite a MFA para adicionar uma camada extra de segurança.

- Conscientização sobre phishing: informe-se e informe seus funcionários sobre golpes de phishing e técnicas de engenharia social utilizadas por hackers Black Hat. Tenha cuidado ao clicar em links ou baixar anexos de fontes desconhecidas.

- Redes seguras: proteja sua infraestrutura de rede com firewalls, sistemas de detecção de intrusão e protocolos de criptografia como WPA2 para redes Wi-Fi. Crie redes separadas para visitantes para isolar dispositivos de sistemas críticos.

- Firewalls baseados em host e software antivírus: instale um software antivírus confiável em todos os dispositivos, incluindo computadores, smartphones e tablets, e certifique-se de que eles sejam atualizados regularmente. Defina regras de firewall baseadas no host que bloqueiem conexões de entrada e saída desnecessárias com base nos requisitos específicos do usuário.

- Treinamento e conscientização dos funcionários: para melhorar a cibersegurança, devem ser realizadas sessões de treinamento regulares para educar os funcionários sobre várias práticas recomendadas. Isso inclui reconhecer e-mails de phishing, adotar hábitos de navegação seguros, praticar uma boa higiene de senhas, seguir procedimentos adequados de manuseio de dados e relatar imediatamente qualquer incidente suspeito.

- Backup regular de dados: para evitar a perda de dados devido a ataques de ransomware ou outras atividades maliciosas, implemente uma estratégia de backup confiável. Armazene os backups off-line ou em serviços seguros de armazenamento em nuvem. Além disso, teste regularmente os processos de restauração para garantir que funcionem.

- Privilégios de usuário restritos: para aumentar a segurança, siga o princípio do privilégio mínimo, garantindo que os usuários tenham apenas os direitos de acesso essenciais necessários para suas funções específicas. Monitore de perto os privilégios administrativos, pois contas privilegiadas são frequentemente alvo de invasores.

- Testes de penetração: contrate hackers éticos (hackers White Hat) para realizar exercícios de testes de penetração. Esses profissionais avaliam as vulnerabilidades do sistema, identificam pontos fracos e recomendam melhorias. Resolva prontamente quaisquer vulnerabilidades descobertas.

- Plano de resposta a incidentes: crie um plano de resposta a incidentes que descreva as medidas a serem tomadas em caso de violação de segurança ou ciberataque. Tenha uma equipe dedicada e processos claros para minimizar os danos, relatar incidentes e restaurar os sistemas afetados.

Perguntas frequentes

Um hacker Black Hat é motivado por vários fatores, muitas vezes ganhos pessoais, objetivos políticos, vingança ou simplesmente pela emoção de causar o caos. O ganho financeiro é um motivador significativo, com hackers visando instituições financeiras, empresas ou indivíduos para obter recompensas monetárias por meio de atividades como roubo de identidade ou ataques de ransomware. Agendas políticas levam hackers a se infiltrar em sistemas para roubar informações confidenciais ou interromper operações por motivos ideológicos. As vinganças pessoais levam a ataques direcionados contra indivíduos ou organizações específicos como retaliação ou para acertar contas. Além disso, alguns hackers Black Hat são motivados exclusivamente pela emoção de causar perturbações, provocando danos apenas pelo prazer de o fazer, sem qualquer motivo concreto além do caos.

O hacking informático Black Hat causa graves consequências para indivíduos, empresas e a sociedade em geral. As perdas financeiras são comuns, pois os hackers exploram vulnerabilidades para obter ganhos monetários por meio de roubo ou extorsão. Além disso, a cibersegurança comprometida leva a violações de dados, expondo informações confidenciais e prejudicando a confiança nas instituições.

Segue-se uma perda de reputação, manchando a imagem das entidades visadas e afetando a confiança dos consumidores. As ramificações legais, incluindo processos judiciais e acusações criminais, agravam ainda mais as consequências, com os hackers enfrentando prisão ou multas. De modo geral, o hacking informático black hat perturba a estrutura da sociedade, sublinhando a importância crítica de testes de segurança robustos e medidas proativas de cibersegurança.

Se você suspeitar que foi alvo de um hacker Black Hat, é fundamental agir rapidamente. Primeiro, desconecte os dispositivos comprometidos das redes para mitigar danos adicionais. Em seguida, notifique as autoridades competentes e os profissionais de cibersegurança para que investiguem a violação de forma exaustiva.

Para se defenderem contra hackers Black Hat, as empresas devem implementar estratégias robustas de cibersegurança que incluam atualizações regulares de software, métodos de autenticação robustos e medidas de segurança de rede, como firewalls e sistemas de detecção de intrusão. Treinar os funcionários para reconhecer ataques de phishing e manter controles de acesso rigorosos também pode reduzir o risco de acesso não autorizado. Testes de penetração regulares realizados por hackers éticos (hackers White Hat) podem ajudar a identificar vulnerabilidades antes que elas sejam exploradas.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, a escala e a experiência líderes do setor necessárias para expandir seus negócios com confiança.