Un hacker black hat è animato da intenzioni dannose e svolge attività illegali. A differenza di un hacker white hat che utilizza le proprie competenze per scopi etici come l'esecuzione di test sulla sicurezza e di un hacker grey hat che alterna comportamenti etici e non etici, un hacker black hat sfrutta le proprie vulnerabilità per ottenere guadagni personali o per causare danni. Gli hacker black hat, spesso, sono coinvolti in varie attività, come l'accesso non autorizzato, il furto di dati e la manipolazione dei sistemi per motivi finanziari o politici. Le loro azioni sono solitamente contrarie alla legge e possono portare a gravi conseguenze. Essenzialmente, un hacker black hat rappresenta il lato più oscuro dell'hacking informatico, privilegiando i suoi scopi personali rispetto alle considerazioni etiche.

Che cos'è un hacker black hat?

Gli hacker black hat, noti anche come hacker dannosi o hacker non etici, sono noti per la loro capacità di sfruttare le vulnerabilità presenti nelle reti e nei sistemi informatici. Questi hacker dispongono di una conoscenza approfondita di vari linguaggi di programmazione, protocolli di rete, sistemi operativi e difetti del software che consentono di individuare le vulnerabilità e ottenere un accesso non autorizzato alle informazioni sensibili.

Un hacker black hat è una persona che possiede capacità di hacking avanzate e le utilizza per scopi dannosi. A differenza degli hacker etici o degli hacker white hat, gli hacker black hat prendono parte ad azioni non autorizzate e sfruttano le vulnerabilità dei sistemi informatici senza il permesso o la consapevolezza dei loro proprietari.

Gli hacker black hat utilizzano una serie di metodi per ottenere dati riservati, interrompere le reti o causare danni. Operando in modo clandestino, nascondono le loro identità tramite strumenti sofisticati come i server proxy e i software di crittografia.

Gli hacker black hat vantano una vasta esperienza in linguaggi di programmazione, protocolli di rete, sistemi operativi e vulnerabilità dei software. Sono continuamente alla ricerca di tecnologie emergenti e vulnerabilità della sicurezza per eludere le misure di protezione adottate dalle aziende.

Va sottolineato che la partecipazione a questo tipo di hacking è vietata dalla legge nella maggior parte dei paesi del mondo. A causa dell'accresciuta attenzione nei confronti della cybersecurity, si è verificato un aumento delle conseguenze legali per chi intraprende attività di hacking dannose.

In che modo gli hacker black hat sfruttano le vulnerabilità?

Gli hacker black hat sono noti per la loro capacità di sfruttare le vulnerabilità di reti e sistemi informatici, possiedono una vasta conoscenza di vari linguaggi di programmazione, protocolli di rete, sistemi operativi e vulnerabilità dei software, che consentono di identificare i punti deboli e ottenere l'accesso non autorizzato ai dati riservati.

Un metodo utilizzato frequentemente tra gli hacker black hat consiste nella ricerca di porte aperte su un sistema specifico, che fungono da gateway per le connessioni di rete, pertanto, possono essere sfruttate se non sono adeguatamente protette o aggiornate con le misure di sicurezza più recenti. Per identificare le porte aperte e individuare le aree da cui sia possibile sferrare un attacco, gli hacker black hat si affidano a strumenti specializzati.

Una volta identificata una vulnerabilità, gli hacker utilizzano spesso tecniche come:

- Sfruttamento delle vulnerabilità dei software: gli hacker black hat cercano errori di programmazione o bug all'interno delle applicazioni software o dei sistemi operativi che possono essere sfruttati per ottenere il controllo sul sistema preso di mira, sferrando, ad esempio, attacchi di overflow del buffer, inserimento di codice o escalation dei privilegi.

- Creazione di malware: gli hacker black hat sviluppano e distribuiscono malware, come virus, worm e trojan, che infettano i computer in tutto il mondo. Questi programmi sono progettati per danneggiare file e sistemi o raccogliere informazioni sensibili, come password e dati finanziari.

- Social engineering: gli hacker black hat sanno che l'uomo è, spesso, l'elemento più vulnerabile di qualsiasi sistema di sicurezza, quindi manipolano le persone utilizzando tattiche di social engineering, come e-mail o chiamate telefoniche di phishing , per indurre le vittime a rivelare informazioni sensibili, come le password, o concedere l'accesso ad aree protette.

- Attacchi di forza bruta: nei casi in cui vengono utilizzate password deboli o i controlli di accesso non sono implementati correttamente, gli hacker black hat possono ricorrere ad attacchi di forza bruta tramite strumenti automatizzati che tentano tutte le possibili combinazioni di nomi utente e password fino a quando non riescono ad accedere bypassando i meccanismi di autenticazione.

- Exploit zero-day: un exploit zero-day comporta l'utilizzo di vulnerabilità del software precedentemente sconosciute prima che gli sviluppatori abbiano la possibilità di rilasciare patch o correzioni. Queste vulnerabilità rappresentano una grave minaccia perché sia gli utenti che gli sviluppatori non sono a conoscenza della loro esistenza finché non vengono sfruttate da criminali, come gli hacker.

- Sfruttamento di errori di configurazione: gli errori di configurazione dei sistemi si verificano quando gli amministratori non implementano correttamente le impostazioni di sicurezza su server, reti o componenti software. Gli hacker black hat cercano attivamente questi sistemi non configurati e li sfruttano per ottenere un accesso non autorizzato o per estrapolare dati sensibili.

- Furto di identità: sfruttando le vulnerabilità delle piattaforme online o utilizzando tecniche di social engineering come le truffe di smishing, gli hacker black hat ottengono informazioni personali da persone che non sospettano la presenza di attività illegali come il furto di denaro o le frodi.

Le organizzazioni devono affrontare una costante lotta contro gli hacker che modificano continuamente i loro metodi, rendendo difficile proteggersi dai loro attacchi. Per ridurre le probabilità di essere prese di mira, le aziende devono adottare misure di sicurezza efficaci, come l'aggiornamento costante dei sistemi, l'esecuzione di analisi delle vulnerabilità, l'utilizzo di sistemi di rilevamento delle intrusioni e firewall, nonché la formazione dei dipendenti sulle migliori tattiche di cybersecurity.

Va sottolineato che lo sfruttamento non autorizzato delle vulnerabilità è considerato illegale. Gli hacker etici (noti anche come hacker white hat) hanno l'importante responsabilità di rilevare e correggere le vulnerabilità tramite l'esecuzione di test dei sistemi con il consenso del proprietario in modo legittimo.

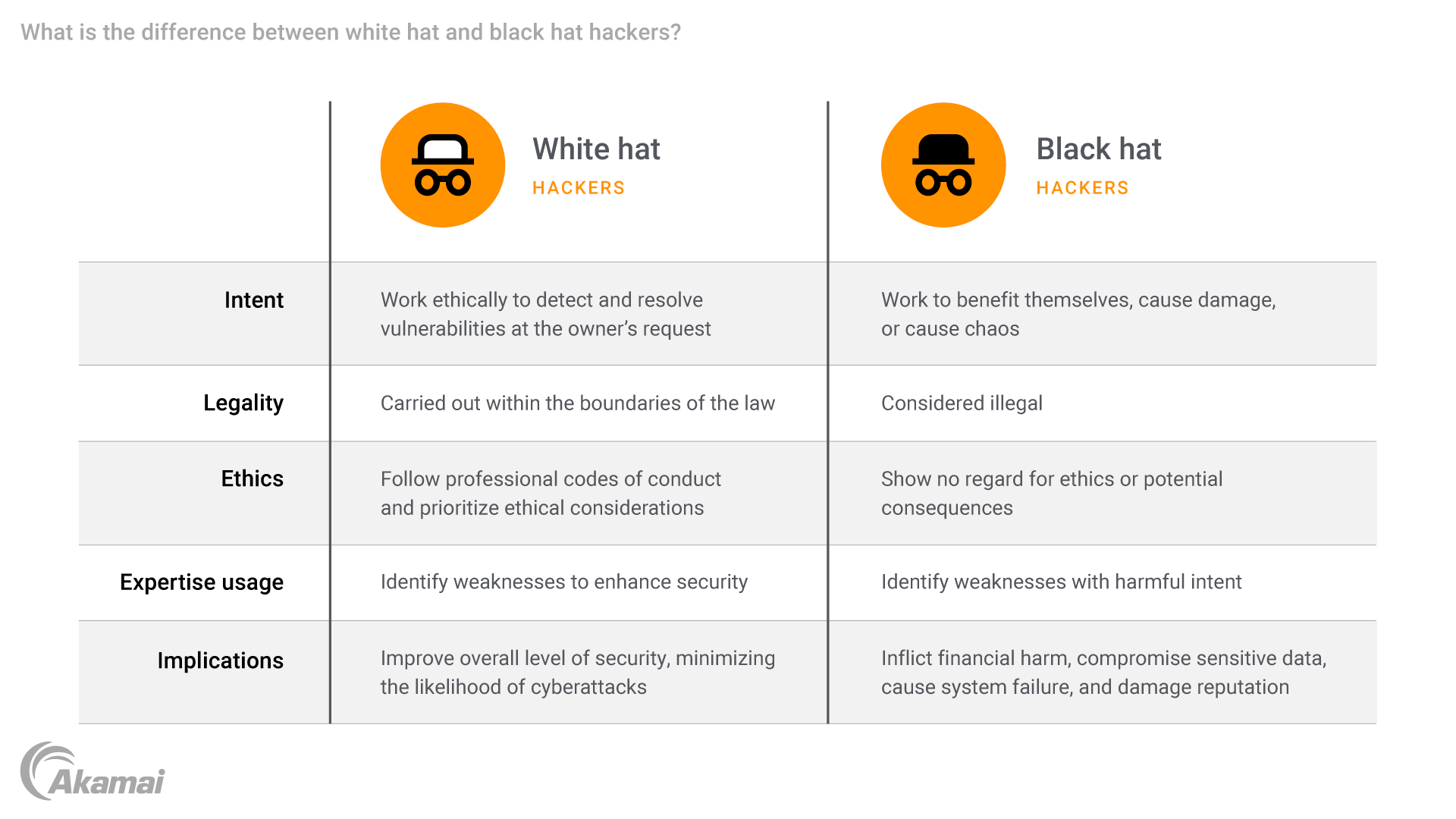

Differenze tra hacker black hat e hacker white hat

Gli hacker black hat e gli hacker white hat rappresentano due categorie distinte di persone che utilizzano le loro competenze nella cybersecurity per scopi decisamente diversi. Ecco le differenze principali tra questi due tipi di hacker:

Intenzioni: le loro intenzioni sono ciò che li distingue. Gli hacker black hat eseguono azioni dannose sfruttando le vulnerabilità senza autorizzazione o approvazione con l'obiettivo di trarne un proprio vantaggio e di causare danni o problemi. Invece, gli hacker white hat lavorano in modo etico e legittimo utilizzando le proprie competenze per rilevare e risolvere le vulnerabilità presenti nei sistemi di sicurezza su richiesta dei relativi proprietari.

Legittimità: le azioni di hacking black hat sono considerate illegali perché implicano l'accesso ai sistemi senza autorizzazione, il furto di dati, i danni conseguenti o l'esecuzione di azioni che violano le leggi in materia di criminalità informatica. Le azioni di hacking black hat, invece, vengono effettuate secondo i termini stabiliti dalla legge e, in genere, seguono le regole e le autorizzazioni stabilite.

Etica aziendale: gli hacker white hat seguono i codici di condotta professionali e danno priorità alle considerazioni etiche durante la valutazione dei sistemi di sicurezza o l'esecuzione dei test di penetrazione su un sistema preso di mira. Il loro obiettivo è quello di proteggere le persone e le organizzazioni dalle minacce informatiche e di tutelare il loro diritto alla privacy. Al contrario, gli hacker black hat non hanno alcuna considerazione per l'etica e sfruttano le vulnerabilità a proprio vantaggio o per causare danni senza pensare alle potenziali conseguenze.

Utilizzo delle competenze: sebbene gli hacker sia white hat che black hat abbiano una profonda conoscenza dei linguaggi di programmazione, dei protocolli di rete, dei sistemi operativi e di altre aree tecniche, utilizzano le loro competenze in modi diversi. Gli hacker white hat utilizzano le loro competenze per identificare le vulnerabilità dei sistemi e offrono consigli per migliorare la sicurezza in modo proattivo. Invece, gli hacker black hat utilizzano le loro competenze tecniche per scoprire le vulnerabilità presenti con l'intento di usarle per scopi dannosi, come rubare dati o sferrare attacchi.

Implicazioni: le azioni di hacking black hat possono avere gravi conseguenze, come causare danni finanziari, compromettere i dati sensibili, provocare guasti ai sistemi e danneggiare l'immagine di un'azienda. Le attività di hacking white hat sono vantaggiose perché aiutano le organizzazioni a rilevare e correggere le vulnerabilità prima che possano essere sfruttate dai criminali. Gli hacker white hat migliorano il livello generale della sicurezza, riducendo al minimo la probabilità di attacchi informatici.

È necessario sapere che esiste anche il concetto di hacker grey hat, che prendono parte ad attività di hacking senza un chiaro permesso ma in modo onesto. Tuttavia, questo tipo di hacking non è inquadrato chiaramente dal punto di vista legale, pertanto, deve essere gestito con cautela.

Hacker black hat e crimini informatici

Gli hacker black hat sono in prima linea nel crimine informatico organizzato perché sfruttano le loro competenze per eseguire una varietà di attività illecite. Questi hacker spesso collaborano all'interno di reti criminali per organizzare attacchi su larga scala contro aziende, governi e singole persone, ad esempio, attacchi DDoS (Distributed Denial-of-Service) per sovraccaricare le reti informatiche, rendendole non disponibili per gli utenti. Altre operazioni black hat includono il furto di numeri di carte di credito per frodi finanziarie, l'installazione di malware backdoor per ottenere un accesso a lungo termine e l'uso di ransomware per contrastare le vittime crittografando i loro dati.

Una delle principali minacce poste dagli hacker black hat è il potenziale sfruttamento delle vulnerabilità delle API. Le API sono ampiamente utilizzate per consentire la comunicazione tra diversi sistemi software, ma, se scarsamente protette, possono diventare un semplice obiettivo per gli hacker, consentendo loro di accedere a dati e servizi sensibili. Con l'aumento degli scambi di criptovalute e la crescita degli attacchi bot, gli hacker black hat stanno prendendo sempre più di mira le API per ottenere l'accesso ai conti in criptovalute o per sferrare attacchi automatizzati.

Come proteggersi dagli hacker black hat?

Per difendersi dagli hacker black hat, è necessario adottare un atteggiamento proattivo nei confronti della cybersecurity. Un semplice suggerimento è quello di investire costantemente in misure di sicurezza efficaci e metodi di hacking etici per proteggere i sistemi. I singoli utenti e le aziende devono necessariamente restare vigili, aggiornare regolarmente i programmi software con le più recenti correzioni di sicurezza, utilizzare password efficaci e implementare strategie di autenticazione multifattore (MFA) per ridurre le possibilità di cadere preda delle tattiche adottate dagli hacker black hat.

Se state cercando best practice più dettagliate, abbiamo la soluzione che fa per voi. Implementando le seguenti misure, le singole persone e le organizzazioni possono ridurre significativamente la loro vulnerabilità agli attacchi:

- Software aggiornato: aggiornate regolarmente tutte le applicazioni software, i sistemi operativi e il firmware con le patch di sicurezza più recenti per affrontare le vulnerabilità note che potrebbero essere sfruttate dai criminali.

- Password complesse: per proteggere i vostri account, utilizzate password complesse e univoche, modificandole regolarmente. Quando possibile, abilitate l'autenticazione MFA per aggiungere un ulteriore livello di sicurezza.

- Consapevolezza del phishing: informatevi e addestrate i vostri dipendenti sulle truffe di phishing e sulle tecniche di social engineering utilizzate dagli hacker black hat. Prestate attenzione quando fate clic sui collegamenti o se scaricate allegati da fonti sconosciute.

- Reti sicure: proteggete l'infrastruttura di rete con firewall, sistemi di rilevamento delle intrusioni e protocolli di crittografia come il WPA2 per le reti Wi-Fi. Create reti guest separate per isolare i dispositivi dai sistemi critici.

- Firewall e software antivirus basati su host: installate un software antivirus affidabile su tutti i dispositivi, inclusi computer, smartphone e tablet, e assicuratevi di aggiornarlo regolarmente. Definite regole del firewall basate su host tali da bloccare le connessioni in entrata e in uscita non necessarie in base ai requisiti specifici dell'utente.

- Formazione e consapevolezza sulle API: per migliorare la sicurezza informatica, è necessario condurre regolarmente sessioni di formazione per istruire i dipendenti sulle varie best practice da seguire, tra cui il riconoscimento delle e-mail di phishing, l'adozione di abitudini di navigazione sicure, l'esecuzione di una buona gestione delle password, l'adozione di appropriate procedure per il trattamento dei dati e la segnalazione tempestiva di eventuali incidenti sospetti.

- Backup periodico dei dati: per prevenire la perdita di dati da attacchi ransomware o altre attività dannose, mettete in atto una strategia di backup affidabile. Archiviate i backup offline o in servizi di archiviazione sicuri sul cloud. Inoltre, verificate regolarmente i processi di ripristino per assicurarvi che funzionino.

- Privilegi utente limitati: per migliorare la sicurezza, rispettate il principio del privilegio minimo, in base al quale gli utenti possono disporre solo dei diritti di accesso richiesti per i loro ruoli specifici. Monitorate attentamente i privilegi amministrativi, in quanto gli account privilegiati sono spesso oggetto di attacchi.

- Test di penetrazione: collaborate con gli hacker etici (hacker white hat) per condurre i test di penetrazione. Questi professionisti valutano le vulnerabilità dei sistemi, individuano i punti deboli e consigliano eventuali miglioramenti. Risolvete tempestivamente le vulnerabilità rilevate.

- Piano di risposta agli incidenti: create un piano di risposta agli incidenti che delinea le misure da adottare in caso di violazione della sicurezza o attacco informatico. Dovete disporre di un team dedicato e di processi chiari per ridurre al minimo i danni, segnalare gli incidenti e ripristinare i sistemi interessati.

Domande frequenti

Un hacker black hat è motivato da vari fattori, spesso la prospettiva di ottenere guadagni personali, per perseguire obiettivi politici, per scopi di vendetta o per il puro piacere di causare problemi. Il guadagno finanziario è un importante fattore motivante perché gli hacker prendono di mira istituzioni finanziarie, aziende o singole persone per ottenere guadagni economici tramite varie attività, come rubare le identità o sferrare attacchi ransomware. Per scopi politici, gli hacker si infiltrano nei sistemi per rubare informazioni sensibili o interrompere le operazioni per motivi ideologici. Per scopi di vendetta personale, gli hacker sferrano attacchi mirati contro singole persone o intere organizzazioni come forma di ritorsione o a scopo di regolamento di conti. Inoltre, alcuni hacker black hat sono animati esclusivamente dal piacere di creare disagi e causare danni senza alcun motivo concreto che esula dal desiderio di portare disordine.

Le attività di hacking black hat hanno gravi conseguenze sui singoli, le aziende e la società in generale. Le perdite finanziarie sono comuni, in quanto gli hacker sfruttano le vulnerabilità per ottenere un guadagno monetario attraverso furti o estorsioni. Inoltre, la cybersecurity compromessa comporta violazioni dei dati, esponendo le informazioni sensibili e danneggiando la fiducia nelle istituzioni.

I danni alla reputazione si ripercuotono sulle aziende, compromettendo l'immagine delle entità prese di mira e influenzando la fiducia dei consumatori. Le conseguenze legali, incluse cause legali e accuse di reato, sono ulteriormente aggravate perché gli hacker si trovano a dover affrontare pene detentive o sanzioni. Nel complesso, le attività di hacking black hat rivoluzionano il tessuto della società, sottolineando l'importanza fondamentale di eseguire rigorosi test sulla sicurezza e di adottare misure di cybersecurity proattive.

Se si sospetta di essere stati colpiti da un hacker black hat, è fondamentale intraprendere un'azione rapida. In primo luogo, bisogna scollegare i dispositivi compromessi dalle reti per ridurre ulteriori danni, quindi, è necessario informare le autorità competenti e agli addetti alla cybersecurity affinché indaghino accuratamente sulla violazione.

Per difendersi dagli hacker, le aziende devono implementare solide strategie di cybersecurity che includono aggiornamenti software regolari, metodi di autenticazione efficaci e misure di sicurezza della rete come firewall e sistemi di rilevamento delle intrusioni. Anche addestrare i dipendenti a riconoscere gli attacchi di phishing e mantenere rigorosi controlli degli accessi possono ridurre il rischio di accessi non autorizzati. L'esecuzione regolare di test di penetrazione da parte di hacker etici (hacker white hat) può aiutare a identificare le vulnerabilità prima che vengano sfruttate.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.