Ein Black-Hat-Hacker zeichnet sich durch böswillige Absichten und illegale Aktivitäten aus. Im Gegensatz zu einem White-Hat-Hacker, der seine Fähigkeiten für ethische Zwecke wie Sicherheitstests nutzt, und einem Grey-Hat-Hacker, der sich zwischen ethischem und unethischem Verhaltensweisen bewegt, nutzt ein Black-Hat-Hacker Schwachstellen aus, um persönlich davon zu profitieren oder Schaden zu verursachen. Black-Hat-Hacker führen oft Aktivitäten wie unbefugten Zugriff, Datendiebstahl und Systemmanipulation aus finanziellen oder politischen Gründen durch. Ihre Handlungen verstoßen in der Regel gegen das Gesetz und können schwerwiegende Folgen haben. Im Wesentlichen stellt ein Black-Hat-Hacker die dunklere Seite des Computer-Hackings dar, indem er persönliche Ziele über ethische Überlegungen stellt.

Was ist ein Black-Hat-Hacker?

Black-Hat-Hacker, auch bekannt als böswillige Hacker oder unethische Hacker, sind bekannt für ihre Fähigkeit, Schwachstellen in Computersystemen und Netzwerken auszunutzen. Sie verfügen über fundierte Kenntnisse verschiedener Programmiersprachen, Netzwerkprotokolle, Betriebssysteme und Softwarefehler, mit denen sie Schwachstellen finden und sich unbefugten Zugriff auf vertrauliche Informationen verschaffen können.

Ein Black-Hat-Hacker ist eine Person, die über fortgeschrittene Hacking-Fähigkeiten verfügt und sie für böswillige Zwecke einsetzt. Im Gegensatz zu ethischen Hackern bzw. White-Hat-Hackern führen Black-Hat-Hacker unbefugte Aktionen durch und nutzen Schwachstellen in Computersystemen ohne die Erlaubnis oder das Wissen des Eigentümers aus.

Black-Hat-Hacker oder Black Hats nutzen verschiedene Methoden, um vertrauliche Informationen zu erhalten, Netzwerke zu stören oder Schaden anzurichten. Sie agieren im Verborgenen und verschleiern ihre Identität mithilfe ausgefeilter Methoden wie Proxyservern und Verschlüsselungssoftware.

Diese Personen verfügen über umfassende Fachkenntnisse in Programmiersprachen, Netzwerkprotokollen, Betriebssystemen und Softwareschwachstellen. Sie erforschen ständig neue Technologien und Sicherheitslücken, um die von Unternehmen ergriffenen Sicherheitsmaßnahmen zu umgehen.

Zu betonen ist, dass die Beteiligung an dieser Art von Hacking in den meisten Ländern weltweit gesetzlich verboten ist. Aufgrund des verstärkten Fokus auf Cybersicherheit sind die rechtlichen Konsequenzen für diejenigen, die an böswilligen Hacking-Aktivitäten beteiligt sind, gestiegen.

Wie nutzen Black-Hat-Hacker Schwachstellen aus?

Black-Hat-Hacker sind bekannt für ihre Fähigkeit, Schwachstellen in Computersystemen und Netzwerken auszunutzen. Sie verfügen über umfassende Kenntnisse verschiedener Programmiersprachen, Netzwerkprotokolle, Betriebssysteme und Softwareschwachstellen, sodass sie Schwachstellen identifizieren und sich unbefugten Zugriff auf vertrauliche Daten verschaffen können.

Eine häufig verwendete Methode unter Black-Hat-Hackern besteht darin, nach offenen Ports auf einem bestimmten System zu suchen. Diese Ports fungieren als Gateways für Netzwerkverbindungen. Wenn sie nicht ordnungsgemäß gesichert oder mit den neuesten Sicherheitsmaßnahmen aktualisiert werden, können sie ausgenutzt werden. Um diese offenen Ports zu finden und potenzielle Angriffspunkte zu identifizieren, nutzen Black-Hat-Hacker spezielle Tools.

Sobald eine Schwachstelle erkannt wurde, wenden Black-Hat-Hacker für gewöhnlich folgende Techniken an:

- Ausnutzung von Software-Schwachstellen: Black-Hat-Hacker suchen nach Programmierfehlern oder Bugs in Softwareanwendungen oder Betriebssystemen, die ausgenutzt werden können, um die Kontrolle über das Zielsystem zu erlangen. Dazu gehören Pufferüberlauf-Angriffe, Code-Injection-Angriffe oder Exploits für die Eskalation von Berechtigungen.

- Malware-Erstellung: Black-Hat-Hacker entwickeln und verbreiten Malware wie Viren, Würmer und Trojaner, die Computer weltweit infizieren. Diese Programme sind darauf ausgelegt, Dateien und Systeme zu beschädigen oder vertrauliche Informationen wie Passwörter und Finanzdaten zu erfassen.

- Social Engineering: Black-Hat-Hacker wissen, dass Menschen oft das schwächste Glied in jedem Sicherheitssystem sind. Sie manipulieren Personen mithilfe von Social-Engineering-Taktiken wie Phishing-E-Mails oder Telefonanrufen, die darauf abzielen, Opfer dazu zu bringen, vertrauliche Informationen wie Passwörter preiszugeben oder Zugang zu gesicherten Bereichen zu gewähren

- Brute-Force-Angriffe: Werden schwache Passwörter verwendet oder Zugriffskontrollen nicht ordnungsgemäß implementiert, können Black-Hat-Hacker Brute-Force-Angriffe nutzen. Sie verwenden automatisierte Tools, die alle möglichen Kombinationen von Nutzernamen und Passwörtern ausprobieren, bis sie sich erfolgreich anmelden und so die Authentifizierungsmechanismen umgehen können.

- Zero-Day-Exploits: Bei einem Zero-Day-Exploit werden zuvor unbekannte Schwachstellen in Software ausgenutzt, bevor Entwickler Patches oder Korrekturen veröffentlichen. Diese Schwachstellen stellen eine ernsthafte Bedrohung dar, da sowohl Nutzer als auch Entwickler sie erst erkennen, wenn sie von Cyberkriminellen wie Black-Hat-Hackern ausgenutzt werden.

- Ausnutzung von Fehlkonfigurationen: Systemfehlkonfigurationen treten auf, wenn Administratoren nicht die richtigen Sicherheitseinstellungen auf Servern, Netzwerken oder Softwarekomponenten implementieren. Black-Hat-Hacker suchen aktiv nach diesen falsch konfigurierten Systemen und nutzen sie aus, um sich unbefugten Zugriff zu verschaffen oder vertrauliche Daten zu extrahieren.

- Identitätsdiebstahl: Durch die Ausnutzung von Schwachstellen in Onlineplattformen oder die Verwendung von Social-Engineering-Techniken wie Smishing-Betrug erhalten Black-Hat-Hacker personenbezogene Daten von ahnungslosen Personen für illegale Aktivitäten wie Gelddiebstahl oder Betrug.

Unternehmen stehen in einem ständigen Kampf gegen Black-Hat-Hacker, die ihre Methoden kontinuierlich ändern, was den Schutz vor ihnen erschwert. Um die Wahrscheinlichkeit eines Angriffs zu verringern, sollten Unternehmen starke Sicherheitsmaßnahmen einführen, wie beispielsweise die kontinuierliche Aktualisierung von Systemen, die Durchführung von Schwachstellen-Scans, die Nutzung von Intrusion-Detection-Systemen und Firewalls sowie die Schulung von Mitarbeitern in optimalen Cybersicherheitsstrategien.

Es sollte betont werden, dass die unbefugte Ausnutzung von Schwachstellen illegal ist. Ethische Hacker (auch bekannt als White-Hat-Hacker oder White Hats) tragen eine große Verantwortung bei der Erkennung und Behebung von Schwachstellen, indem sie Systeme mit Zustimmung des Eigentümers rechtmäßig testen.

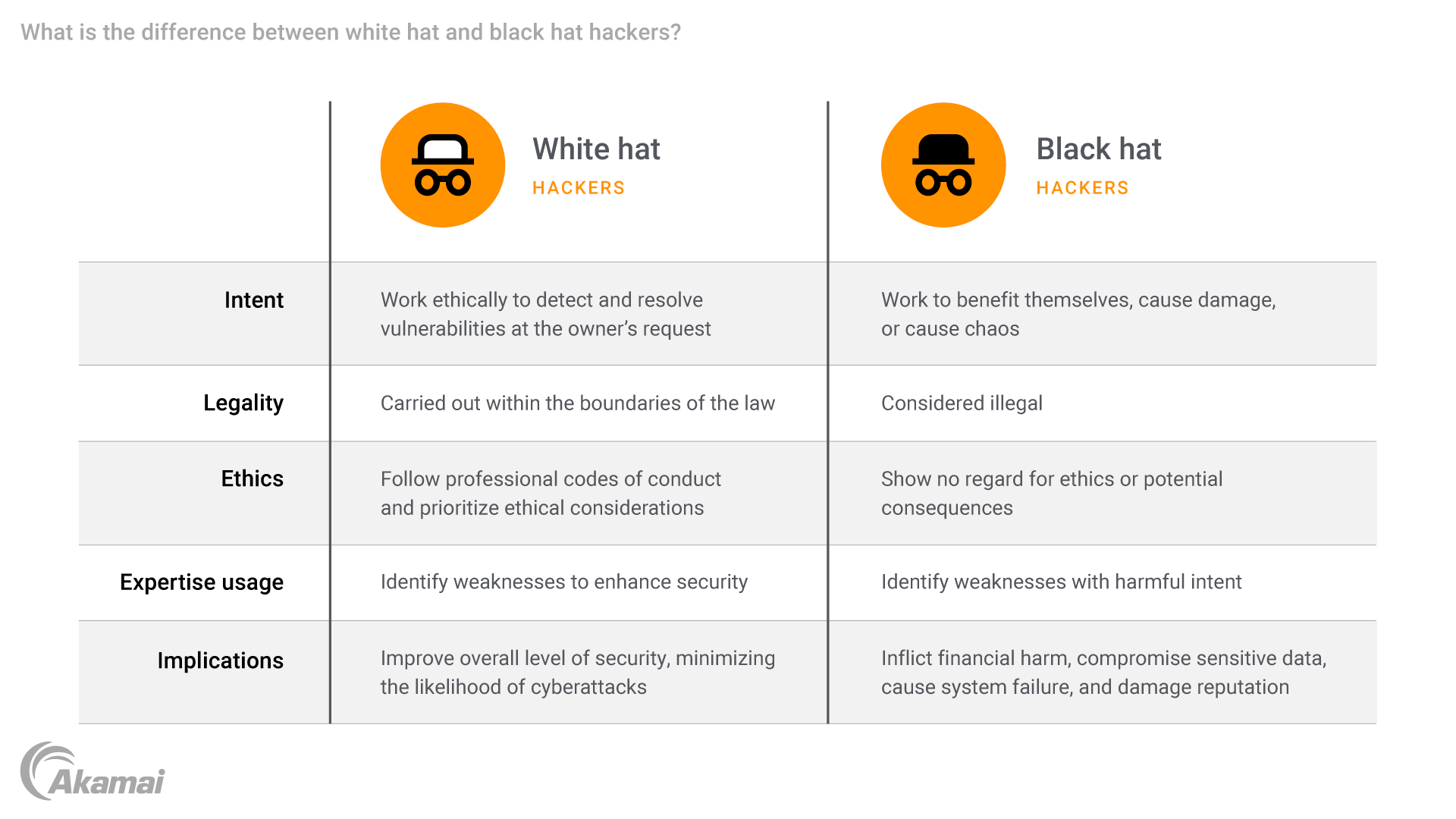

Unterschied zwischen Black-Hat-Hackern und White-Hat-Hackern

Black-Hat-Hacker und White-Hat-Hacker stellen zwei verschiedene Kategorien von Personen dar, die ihre Expertise im Bereich Cybersicherheit für sehr unterschiedliche Zwecke einsetzen. Hier sind die wichtigsten Unterschiede zwischen diesen beiden Arten von Hackern:

Absicht: Hierin liegt der wesentliche Unterschied. Black-Hat-Hacker führen schädliche Aktionen durch, indem sie Schwachstellen ohne Erlaubnis oder Zustimmung mit dem Ziel ausnutzen, sich selbst zu bereichern, Schaden anzurichten oder Chaos zu verursachen. White-Hat-Hacker arbeiten im Gegensatz dazu ethisch und gesetzeskonform, indem sie ihre Fähigkeiten nutzen, um auf Wunsch des Eigentümers Sicherheitslücken in Systemen zu erkennen und zu beheben.

Rechtmäßigkeit: Black-Hat-Hacking gilt als illegal, da es das unbefugte Eindringen in Systeme, den Diebstahl von Daten, die Verursachung von Schäden oder Handlungen umfasst, die gegen Gesetze zur Computerkriminalität verstoßen. White-Hat-Hacking wird innerhalb der gesetzlichen Grenzen durchgeführt, wobei in der Regel etablierte Regeln und Berechtigungen eingehalten werden.

Ethik: White-Hat-Hacker befolgen professionelle Verhaltenskodizes und legen bei der Durchführung von Sicherheitsbewertungen oder Penetrationstests auf einem Zielsystem größten Wert auf ethische Überlegungen. Ihr Ziel ist es, Einzelpersonen und Unternehmen vor Cyberbedrohungen zu schützen und Datenschutzrechte zu wahren. Im Gegensatz dazu berücksichtigen Black-Hat-Hacker keinerlei ethische Grundsätze und nutzen Schwachstellen zu ihrem eigenen Vorteil aus oder um Schaden anzurichten, ohne die potenziellen Folgen zu berücksichtigen.

Nutzung von Fachwissen: Obwohl sowohl Black Hats als auch White Hats über fundierte Kenntnisse von Programmiersprachen, Netzwerkprotokollen, Betriebssystemen und anderen technischen Bereichen verfügen, wenden sie dieses Wissen auf unterschiedliche Weise an. White-Hat-Hacker nutzen ihr Fachwissen, um Schwachstellen in Systemen zu identifizieren und Empfehlungen zur proaktiven Verbesserung der Sicherheit zu geben. Black-Hat-Hacker nutzen ihre vergleichbaren technischen Fähigkeiten, um Schwachstellen aufzudecken, mit der Absicht, diese für schädliche Zwecke wie Datendiebstahl oder Angriffe zu nutzen.

Auswirkungen: Black-Hat-Hacking kann schwerwiegende Folgen haben, wie beispielsweise finanzielle Schäden, die Kompromittierung vertraulicher Daten, Systemausfälle und Rufschädigung eines Unternehmens. Von den Aktivitäten der White Hats können Unternehmen profitieren, da sie sie dabei unterstützen, Schwachstellen zu erkennen und zu beheben, bevor sie von böswilligen Personen ausgenutzt werden können. White-Hat-Hacker verbessern das allgemeine Sicherheitsniveau und minimieren die Wahrscheinlichkeit von Cyberangriffen.

Wichtig zu erwähnen ist ebenfalls das Konzept der „Grey-Hat-Hacker“, bei dem Personen ohne ausdrückliche Genehmigung, aber mit ehrenhaften Motiven, an Hacking-Aktivitäten beteiligt sein können. Dennoch befindet sich diese Art von Hacking rechtlich immer noch in einer Grauzone und sollte mit Vorsicht behandelt werden.

Black-Hat-Hacker und Cyberkriminalität

Black-Hat-Hacker stehen an der Spitze organisierter Cyberkriminalität und nutzen ihre Fähigkeiten, um eine Vielzahl illegaler Aktivitäten durchzuführen. Diese Hacker arbeiten oft in kriminellen Netzwerken zusammen, um groß angelegte Angriffe auf Unternehmen, Regierungen und Einzelpersonen zu orchestrieren. Sie können mit DDoS-Angriffen (Distributed Denial of Service) Computernetzwerke überlasten und sie für Nutzer unzugänglich machen. Andere Black-Hat-Aktivitäten umfassen den Diebstahl von Kreditkartennummern für Finanzbetrug, die Installation von Backdoor-Malware für langfristigen Zugriff und die Verwendung von Ransomware, um Opfer durch Verschlüsselung ihrer Daten zu erpressen.

Eine der größten Gefahren durch Black-Hat-Hacker ist die potenzielle Ausnutzung von API-Schwachstellen. Mit APIs wird häufig die Kommunikation zwischen verschiedenen Softwaresystemen ermöglicht. Wenn sie schlecht gesichert sind, können sie zu einem einfachen Ziel für Hacker werden, die dadurch Zugriff auf vertrauliche Daten und Dienste erhalten. Mit dem Aufkommen von Kryptobörsen und der Zunahme von Bot-Angriffen nehmen Black-Hat-Hacker zunehmend APIs ins Visier, um Zugriff auf Konten mit Kryptowährung zu erlangen oder automatisierte Angriffe zu starten.

Wie schützt man sich vor Black-Hat-Hackern?

Um sich vor Black-Hat-Hackern schützen zu können, muss Cybersicherheit oberste Priorität eingeräumt werden. Ein einfacher Vorschlag ist, konsequent in starke Sicherheitsmaßnahmen und ethische Hacking-Methoden zu investieren, um Systeme zu schützen. Sowohl Einzelpersonen als auch Unternehmen müssen stets wachsam bleiben, Software regelmäßig mit den neuesten Sicherheitsupdates aktualisieren, starke Passwörter verwenden und Strategien zur Multi-Faktor-Authentifizierung (MFA) implementieren, um die Wahrscheinlichkeit zu verringern, Opfer von Black-Hat-Hackern zu werden.

Wenn Sie auf der Suche nach detaillierteren Best Practices sind, können wir Ihnen weiterhelfen. Durch die Umsetzung der folgenden Maßnahmen können Einzelpersonen und Unternehmen ihre Anfälligkeit für Angriffe erheblich reduzieren:

- Aktualisierte Software: Aktualisieren Sie regelmäßig alle Softwareanwendungen, Betriebssysteme und Firmware mit den neuesten Sicherheitspatches, um bekannte Schwachstellen zu beheben, die von Cyberkriminellen ausgenutzt werden könnten.

- Sichere Passwörter: Verwenden Sie zum Schutz Ihrer Konten starke und eindeutige Passwörter, und ändern Sie diese regelmäßig. Aktivieren Sie nach Möglichkeit die MFA, um eine zusätzliche Sicherheitsebene hinzuzufügen.

- Phishing-Bewusstsein: Informieren Sie sich und Ihre Mitarbeiter über Phishing-Betrug und Social-Engineering-Techniken, die von Black-Hat-Hackern verwendet werden. Seien Sie vorsichtig, wenn Sie auf Links klicken oder Anhänge aus unbekannten Quellen herunterladen.

- Sichere Netzwerke: Schützen Sie Ihre Netzwerkinfrastruktur mit Firewalls, Intrusion-Detection-Systemen und Verschlüsselungsprotokollen wie WPA2 für WLAN-Netzwerke. Erstellen Sie separate Gastnetzwerke, um Geräte von kritischen Systemen zu isolieren.

- Hostbasierte Firewalls und Antivirensoftware: Installieren Sie zuverlässige Antivirensoftware auf allen Geräten, einschließlich Computern, Smartphones und Tablets, und stellen Sie sicher, dass diese regelmäßig aktualisiert werden. Definieren Sie hostbasierte Firewall-Regeln, die unnötige ein- und ausgehende Verbindungen basierend auf bestimmten Nutzeranforderungen blockieren.

- Schulung und Sensibilisierung von Mitarbeitern: Zur Verbesserung der Cybersicherheit sollten regelmäßig Schulungen durchgeführt werden, um Mitarbeiter über verschiedene Best Practices zu informieren. Dazu gehören das Erkennen von Phishing-E-Mails, die Anwendung sicherer Surfgewohnheiten, die Einhaltung guter Passworthygiene, die Befolgung angemessener Verfahren zum Umgang mit Daten und die sofortige Meldung verdächtiger Vorfälle.

- Regelmäßig gesicherte Daten: Um Datenverlust durch Ransomware-Angriffe oder andere böswillige Aktivitäten zu verhindern, implementieren Sie eine zuverlässige Backup-Strategie. Speichern Sie Backups offline oder in sicheren Cloud-Speicherdiensten. Darüber hinaus sollten Wiederherstellungsprozesse regelmäßig getestet werden, um deren ordnungsgemäße Funktion sicherzustellen.

- Eingeschränkte Nutzerberechtigungen: Um die Sicherheit zu erhöhen, halten Sie sich an das Prinzip der geringstmöglichen Berechtigungen, um sicherzustellen, dass Nutzer nur über die für ihre spezifischen Rollen erforderlichen Zugriffsrechte verfügen. Überwachen Sie Administratorrechte genau, da privilegierte Konten häufig das Ziel von Angreifern sind.

- Penetrationstests: Beauftragen Sie ethische Hacker (White-Hat-Hacker) mit der Durchführung von Penetrationstests. Diese Experten bewerten und identifizieren Schwachstellen im System und empfehlen Verbesserungen. Beheben Sie alle erkannten Schwachstellen umgehend.

- Vorfallsreaktionsplan: Erstellen Sie einen Vorfallsreaktionsplan, der die zu ergreifenden Maßnahmen im Falle einer Sicherheitsverletzung oder eines Cyberangriffs umreißt. Verfügen Sie über ein dediziertes Team und klare Prozesse, um Schäden zu minimieren, Vorfälle zu melden und betroffene Systeme wiederherzustellen.

Häufig gestellte Fragen

Ein Black-Hat-Hacker wird durch verschiedene Faktoren motiviert, oft durch persönlichen Vorteil, politische Ziele, Rache oder die reine Freude daran, Chaos zu verursachen. Finanzielle Gewinne sind ein wesentlicher Motivationsfaktor. Hacker nehmen oft Finanzinstitute, Unternehmen oder Einzelpersonen ins Visier, um durch Aktivitäten wie Identitätsdiebstahl oder Ransomware-Angriffe finanzielle Vorteile zu erzielen. Politische Motive veranlassen Hacker, in Systeme einzudringen, um vertrauliche Informationen zu stehlen oder den Betrieb aus ideologischen Gründen zu stören. Persönliche Rachefeldzüge führen zu gezielten Angriffen auf bestimmte Personen oder Unternehmen als Vergeltungsmaßnahme oder um Rechnungen zu begleichen. Darüber hinaus werden einige Black-Hat-Hacker ausschließlich von dem Nervenkitzel angetrieben, Störungen zu verursachen und Schaden anzurichten, ohne dass sie dafür ein konkretes Motiv haben.

Black-Hat-Hacking hat schwerwiegende Folgen für Einzelpersonen, Unternehmen und die Gesellschaft im Allgemeinen. Finanzielle Verluste sind häufig, da Hacker Schwachstellen ausnutzen, um durch Diebstahl oder Erpressung finanzielle Vorteile zu erzielen. Darüber hinaus führt eine beeinträchtigte Cybersicherheit zu Datenschutzverletzungen, wodurch vertrauliche Informationen offengelegt werden und das Vertrauen in Institutionen geschädigt wird.

Die Folge sind Reputationsschäden, die nicht nur das Image des betroffenen Unternehmens sondern auch das Vertrauen der Verbraucher beeinträchtigen. Rechtliche Auswirkungen, einschließlich Klagen und Strafanzeigen, verschärfen die Folgen zusätzlich, da Hackern Freiheits- oder Geldstrafen drohen. Insgesamt stört Black-Hat-Hacking das gesellschaftliche Gefüge und unterstreicht die entscheidende Bedeutung zuverlässiger Sicherheitstests und proaktiver Cybersicherheitsmaßnahmen.

Wenn Sie vermuten, dass Sie von einem Black-Hat-Hacker angegriffen wurden, müssen Sie schnell handeln. Trennen Sie zunächst kompromittierte Geräte vom Netzwerk, um weiteren Schaden zu verhindern. Benachrichtigen Sie dann die zuständigen Behörden und Cybersicherheitsexperten, um den Vorfall gründlich zu untersuchen.

Um sich vor Black-Hat-Hackern zu schützen, müssen Unternehmen zuverlässige Cybersicherheitsstrategien implementieren, die regelmäßige Softwareupdates, starke Authentifizierungsmethoden und Netzwerksicherheitsmaßnahmen wie Firewalls und Intrusion-Detection-Systeme umfassen. Schulungen von Mitarbeitern in der Erkennung von Phishing-Angriffen und strenge Zugriffskontrollen können auch das Risiko eines unbefugten Zugriffs reduzieren. Mit regelmäßigen Penetrationstests durch ethische Hacker (White-Hat-Hacker) können Schwachstellen aufgedeckt werden, bevor sie ausgenutzt werden.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Bedrohungsinformationen und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.