Un hacker black hat se caracteriza por la intención maliciosa y la participación en actividades ilegales. A diferencia de un hacker white hat, que utiliza sus habilidades con fines éticos, como pruebas de seguridad, y un hacker grey hat, que puede estar a caballo entre comportamientos éticos y no éticos, la piratería informática black hat explota las vulnerabilidades con fines personales o para causar daños. Los hackers black hat suelen participar en actividades como el acceso no autorizado, el robo de datos y la manipulación de sistemas por motivos financieros o políticos. Sus acciones suelen ser contrarias a la ley y pueden tener consecuencias graves. Básicamente, un hacker black hat representa el lado más oscuro de la piratería informática, pues prioriza su agenda personal sobre las consideraciones éticas.

¿Qué es un hacker black hat?

Los hackers black hat o de sombrero negro, también conocidos como hackers maliciosos o hackers sin ética, son famosos por su capacidad para explotar las vulnerabilidades de los sistemas informáticos y las redes. Tienen un conocimiento profundo de distintos lenguajes de programación, protocolos de red, sistemas operativos y defectos de software que les permiten detectar debilidades y obtener acceso no autorizado a información confidencial.

Un hacker black hat es alguien que posee capacidades avanzadas de piratería y las emplea con fines maliciosos. A diferencia de los hackers éticos, hackers de sombrero blanco o hackers white hat, los hackers black hat participan en acciones no autorizadas y se aprovechan de las debilidades de los sistemas informáticos sin el permiso o el conocimiento del propietario.

Los hackers de sombrero negro o black hats utilizan una serie de métodos para obtener datos confidenciales, interrumpir las redes o infligir daños. Trabajan clandestinamente y ocultan su identidad a través de medios sofisticados, como servidores proxy y software de cifrado.

Estas personas poseen una amplia experiencia en lenguajes de programación, protocolos de red, sistemas operativos y debilidades del software. Investigan continuamente las tecnologías emergentes y las vulnerabilidades de seguridad para superar las medidas de seguridad implementadas por las empresas.

Cabe destacar que la participación en este tipo de piratería está prohibida por ley en la mayoría de los países de todo el mundo. Debido a un mayor enfoque en la ciberseguridad, ha habido un aumento de las consecuencias legales para aquellos que participan en actividades de piratería maliciosas.

¿Cómo explotan las vulnerabilidades los hackers black hat?

Los hackers black hat son conocidos por su habilidad para aprovecharse de las debilidades de los sistemas informáticos y las redes. Poseen un amplio conocimiento de diferentes lenguajes de programación, protocolos de red, sistemas operativos y vulnerabilidades de software, lo que les permite identificar debilidades y obtener acceso no autorizado a datos confidenciales.

Un método que se utiliza con frecuencia entre los hackers black hat es la búsqueda de puertos abiertos en un sistema específico. Estos puertos sirven como puertas de enlace para las conexiones de red y, cuando no están protegidos o actualizados correctamente con las medidas de seguridad más recientes, se pueden explotar. Para localizar estos puertos abiertos y áreas potenciales para lanzar un ataque, los hackers black hat dependen de herramientas especializadas.

Una vez identificada una vulnerabilidad, los hackers black hat suelen emplear técnicas como estas:

- Explotación de vulnerabilidades de software: los hackers black hat buscan defectos de programación o errores en las aplicaciones de software o los sistemas operativos que se puedan explotar para obtener el control sobre el sistema objetivo. Esto incluye ataques de desbordamiento de búfer, ataques de inyección de código o ataques de derivación de privilegios.

- Creación de malware: los hackers black hat desarrollan y distribuyen malware, como virus, gusanos y troyanos, que infectan ordenadores de todo el mundo. Estos programas están diseñados para dañar archivos y sistemas o recopilar información confidencial, como contraseñas y detalles financieros.

- Ingeniería social: Los hackers black hat reconocen que los seres humanos suelen ser el eslabón más débil de cualquier sistema de seguridad. Manipulan a las personas a través de tácticas de ingeniería social, como correos electrónicos de phishing o llamadas telefónicas, diseñadas para engañar a las víctimas para que revelen información confidencial, como contraseñas, o concedan acceso a áreas seguras.

- Ataques de fuerza bruta: en los casos en los que se utilizan contraseñas débiles o los controles de acceso no se implementan correctamente, los hackers black hat pueden recurrir a ataques de fuerza bruta. Utilizan herramientas automatizadas que prueban con todas las combinaciones posibles de nombres de usuario y contraseñas hasta que inician sesión correctamente, lo que les permite omitir los mecanismos de autenticación.

- Ataques de día cero: un ataque de día cero implica aprovechar vulnerabilidades previamente desconocidas en el software antes de que los desarrolladores tengan la oportunidad de publicar parches o correcciones. Estas vulnerabilidades representan una grave amenaza porque tanto los usuarios como los desarrolladores no son conscientes de su existencia hasta que son explotadas por agentes maliciosos, como los hackers black hat.

- Explotación de configuración incorrecta: los errores de configuración del sistema se producen cuando los administradores no implementan los ajustes de seguridad adecuados en servidores, redes o componentes de software. Los hackers black hat buscan activamente estos sistemas mal configurados y se aprovechan de ellos para obtener acceso no autorizado o extraer datos confidenciales.

- Robo de identidad: al explotar las vulnerabilidades de las plataformas online o utilizar técnicas de ingeniería social, como estafas de smishing, los hackers black hat obtienen información personal de personas desprevenidas para actividades ilegales, como robar dinero o cometer fraude.

Las organizaciones se enfrentan a una lucha constante contra hackers black hat que modifican continuamente sus métodos, lo que dificulta la protección contra ellos. Para reducir las posibilidades de ser un objetivo, las empresas deben establecer medidas de seguridad sólidas, como actualizar constantemente los sistemas, realizar análisis de vulnerabilidades, utilizar sistemas de detección de intrusiones y firewalls, y proporcionar a los empleados formación sobre tácticas de ciberseguridad óptimas.

Cabe destacar que la explotación no autorizada de vulnerabilidades se considera ilegal. Los hackers éticos (también conocidos como hackers de sombrero blanco o white hats) tienen una responsabilidad importante a la hora de detectar y corregir las vulnerabilidades mediante pruebas legales de los sistemas con el consentimiento del propietario.

Hackers black hat y hackers white hat

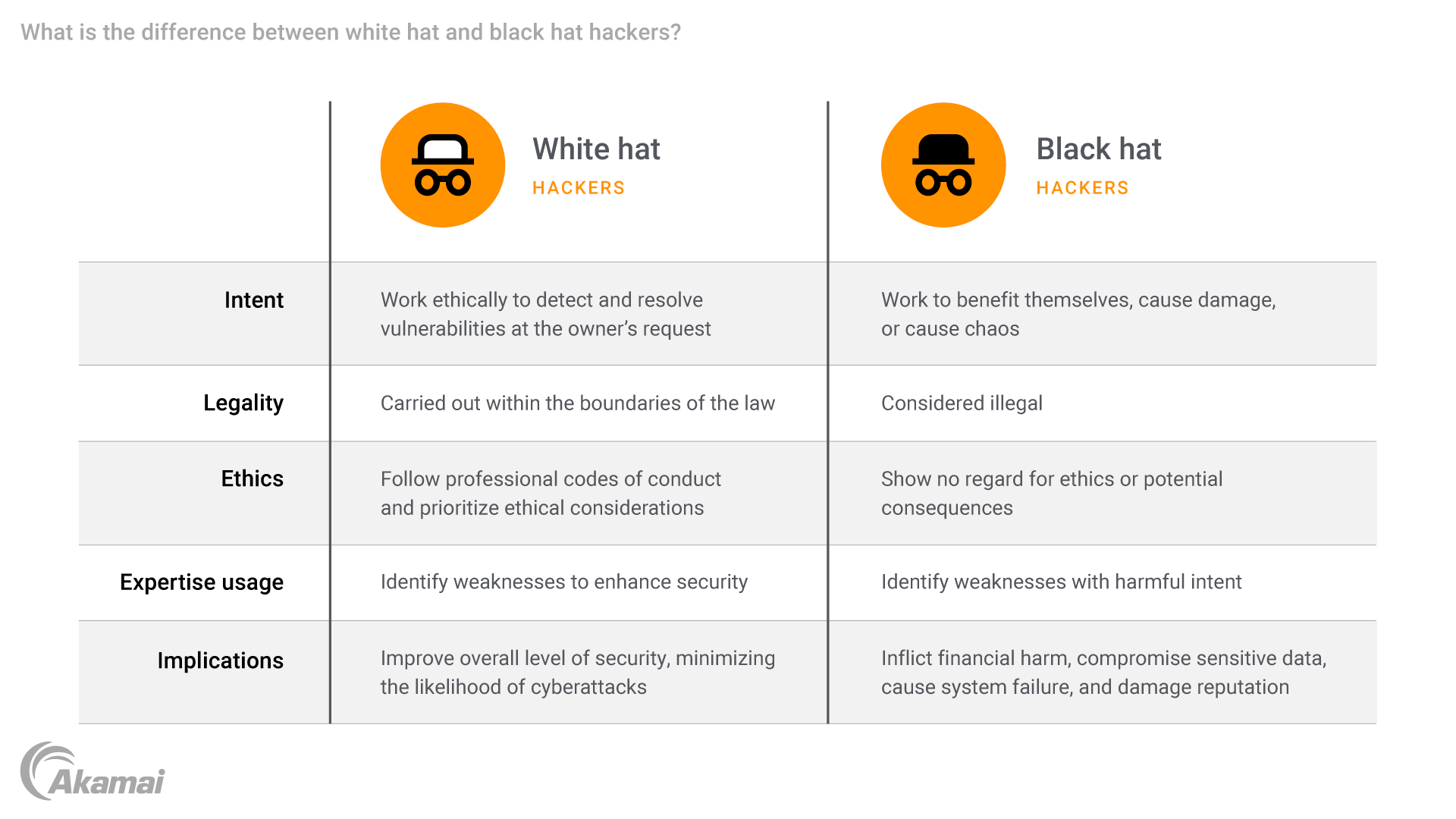

Los hackers black hat y los hackers white hat representan dos categorías distintas de personas que emplean su experiencia en ciberseguridad para fines muy diferentes. Estas son las diferencias clave entre estos dos tipos de hackers:

Intención: sus intenciones son lo que los diferencia. Los hackers black hat realizan acciones dañinas aprovechando las debilidades sin permiso ni aprobación, con el objetivo de beneficiarse, causar daños o sembrar el caos. Por otro lado, los hackers white hat trabajan ética y legalmente utilizando sus habilidades para detectar y resolver vulnerabilidades de seguridad en los sistemas a petición del propietario.

Legalidad: la piratería black hat se considera ilegal porque implica entrar en sistemas sin permiso, robar datos, causar daños o participar en acciones contrarias a las leyes de delitos informáticos. La piratería white hat se lleva a cabo dentro de los límites de la ley y normalmente sigue reglas y permisos establecidos.

Ética: los hackers white hat siguen códigos de conducta profesionales y priorizan las cuestiones éticas al realizar evaluaciones de seguridad o pruebas de penetración en un sistema objetivo. Su intención es proteger a las personas y organizaciones de las ciberamenazas y defender los derechos de privacidad. Por el contrario, los hackers black hat no tienen en cuenta la ética y aprovechan las vulnerabilidades para su propio beneficio o para causar daños, sin tener en cuenta las posibles consecuencias.

Uso experto: aunque tanto los black hats como los white hats tienen un profundo conocimiento de los lenguajes de programación, los protocolos de red, los sistemas operativos y otras áreas técnicas, aplican este conocimiento de distintas formas. Los hackers de white hat utilizan sus conocimientos para identificar las debilidades de los sistemas y ofrecer recomendaciones para mejorar la seguridad de forma proactiva. Los hackers black hat utilizan unas habilidades técnicas similares para descubrir vulnerabilidades con la intención de utilizarlas con fines dañinos, como robar datos o iniciar ataques.

Implicaciones: la piratería black hat puede tener graves consecuencias, como causar daños financieros, comprometer datos confidenciales, provocar fallos en el sistema y dañar la imagen de una empresa. Las actividades white hat son ventajosas porque ayudan a las organizaciones a detectar y corregir debilidades antes de que puedan ser explotadas por actores maliciosos. Los hackers white hat mejoran el nivel general de seguridad, minimizando la probabilidad de ciberataques.

Hay que señalar que existe el concepto de hackers grey hat, o de sombrero gris, en el que hay personas que participan en la piratería sin un permiso claro, pero con motivos honorables. Sin embargo, este tipo de piratería sigue sumido en incertidumbres jurídicas y debe gestionarse con precaución.

Hackers black hat y ciberdelincuencia

Los hackers black hat están a la vanguardia de la ciberdelincuencia organizada y aprovechan sus habilidades para llevar a cabo una serie de actividades ilícitas. Estos hackers suelen colaborar en redes criminales para orquestar ataques a gran escala contra empresas, gobiernos y personas. Pueden utilizar ataques distribuidos de denegación de servicio (DDoS) para saturar las redes informáticas y que no estén disponibles para los usuarios. Otras operaciones de black hat incluyen el robo de números de tarjetas de crédito por fraude financiero, la instalación de malware de puerta trasera para acceder a largo plazo y el uso de ransomware para extorsionar a las víctimas cifrando sus datos.

Una de las mayores amenazas que plantean los hackers black hat es la posible explotación de las vulnerabilidades de las API. Las API se utilizan de forma generalizada para permitir la comunicación entre diferentes sistemas de software. Cuando están mal protegidas, pueden convertirse en un objetivo fácil para los hackers, que les permitiría acceder a datos y servicios confidenciales. Con el auge de los intercambios de criptomonedas y el aumento de los ataques de bots, los hackers black hat se dirigen cada vez más a las API para obtener acceso a cuentas de criptomonedas o lanzar ataques automatizados.

¿Cómo protegerse contra los hackers black hat?

Para defenderse de los hackers black hat, hay que adoptar medidas proactivas de ciberseguridad. Una sugerencia sencilla es invertir constantemente en medidas de seguridad sólidas y métodos de piratería éticos para proteger los sistemas. Es esencial que tanto las personas como las empresas permanezcan alerta, actualicen periódicamente el software con las correcciones de seguridad más recientes, utilicen contraseñas seguras e implementen estrategias de autenticación multifactorial (MFA) para reducir las posibilidades de caer presa de las tácticas de los hackers black hat.

Si busca prácticas recomendadas más detalladas, tenemos todo lo que necesita. Implementando las siguientes medidas, las personas y las organizaciones pueden reducir significativamente su vulnerabilidad a los ataques:

- Software actualizado: actualice periódicamente todas las aplicaciones de software, los sistemas operativos y el firmware con los parches de seguridad más recientes para abordar las vulnerabilidades conocidas que podrían explotar los agentes maliciosos.

- Contraseñas seguras: para proteger sus cuentas, utilice contraseñas seguras y únicas y cámbielas con regularidad. Siempre que sea posible, habilite la MFA para añadir una capa adicional de seguridad.

- Sensibilización frente al phishing: fórmese y eduque a sus empleados sobre las estafas de phishing y las técnicas de ingeniería social utilizadas por los hackers black hat. Tenga precaución a la hora de hacer clic en enlaces o descargar archivos adjuntos de fuentes desconocidas.

- Redes seguras: proteja su infraestructura de red con firewalls, sistemas de detección de intrusiones y protocolos de cifrado como WPA2 para redes Wi-Fi. Cree redes de invitados independientes para aislar los dispositivos de los sistemas críticos.

- Firewalls basados en host y software antivirus: instale software antivirus fiable en todos los dispositivos, incluidos ordenadores, smartphones y tablets, y asegúrese de que se actualicen periódicamente. Defina reglas de firewall basados en host que bloqueen las conexiones entrantes y salientes innecesarias en función de los requisitos específicos del usuario.

- Formación y concienciación para empleados: para mejorar la ciberseguridad, se deben llevar a cabo sesiones de formación periódicas con las que educar a los empleados sobre diversas prácticas recomendadas. Entre ellas se incluye el reconocimiento de correos electrónicos de phishing, la adopción de hábitos de navegación seguros, la práctica de una buena higiene de las contraseñas, el seguimiento de los procedimientos adecuados de gestión de datos y la notificación inmediata de cualquier incidente sospechoso.

- Copia de seguridad periódicas de los datos: para evitar la pérdida de datos por ataques de ransomware u otras actividades maliciosas, implemente una estrategia de copia de seguridad fiable. Almacene copias de seguridad sin conexión o en servicios de almacenamiento en la nube seguros. Además, pruebe periódicamente los procesos de restauración para asegurarse de que funcionan.

- Privilegios de usuario restringidos: para mejorar la seguridad, cumpla el principio de privilegios mínimos y asegúrese de que los usuarios solo tengan los derechos de acceso esenciales necesarios para sus funciones específicas. Supervise de cerca los privilegios administrativos, ya que las cuentas con privilegios suelen ser el objetivo de los atacantes.

- Pruebas de penetración: interactúe con hackers éticos (hackers white hat) para realizar ejercicios de pruebas de penetración. Estos profesionales evalúan las vulnerabilidades del sistema, identifican los puntos débiles y recomiendan mejoras. Aborde rápidamente cualquier vulnerabilidad detectada.

- Plan de respuesta ante incidentes: cree un plan de respuesta a incidentes que describa los pasos que debe seguir en caso de una filtración de seguridad o un ciberataque. Cuente con un equipo dedicado y procesos claros para minimizar los daños, informar de incidentes y restaurar los sistemas afectados.

Preguntas frecuentes

Un hacker black hat está motivado por distintos factores, que suelen ser el beneficio personal, los objetivos políticos, la venganza o la pura emoción de sembrar el caos. Los beneficios financieros son un factor importante, ya que los hackers atacan a instituciones financieras, empresas o personas para obtener recompensas económicas mediante actividades como el robo de identidad o los ataques de ransomware. Las agendas políticas incitan a los hackers a infiltrarse en los sistemas para robar información confidencial o interrumpir las operaciones por razones ideológicas. Las venganzas personales provocan ataques dirigidos contra personas u organizaciones específicas como represalia o para ajustar cuentas. Además, algunos hackers black hat se ven impulsados únicamente por la emoción de crear conmoción y causan daños porque sí, sin ningún motivo concreto más allá del caos.

La piratería black hat supone graves consecuencias para las personas, las empresas y la sociedad en general. Las pérdidas financieras son comunes, ya que los hackers aprovechan las vulnerabilidades para obtener ganancias monetarias mediante el robo o la extorsión. Además, una ciberseguridad comprometida deriva en filtraciones de datos, que exponen información confidencial y dañan la confianza en las instituciones.

Todo ello seguido de daños a la reputación, que empañan la imagen de las entidades objetivo y afectan a la confianza de los consumidores. Las consecuencias legales, como demandas y cargos penales, agravan aún más las consecuencias, ya que los hackers se enfrentan a encarcelamiento o multas. En general, la piratería black hat altera el tejido de la sociedad, lo que subraya la importancia fundamental de realizar pruebas de seguridad sólidas y medidas de ciberseguridad proactivas.

Si sospecha que ha sido atacado por un hacker black hat, una acción rápida es crucial. En primer lugar, desconecte los dispositivos afectados de las redes para mitigar daños adicionales. A continuación, notifíquelo a las autoridades competentes y a los profesionales de ciberseguridad para que investiguen la filtración a fondo.

Para defenderse de los hackers black hat, las empresas deben implementar estrategias de ciberseguridad sólidas que incluyan actualizaciones de software periódicas, métodos de autenticación eficaces y medidas de seguridad de la red, como firewalls y sistemas de detección de intrusiones. Formar a los empleados para que reconozcan los ataques de phishing y mantener controles de acceso estrictos también puede reducir el riesgo de acceso no autorizado. Las pruebas de penetración periódicas realizadas por hackers éticos (hackers white hat) pueden ayudar a identificar las vulnerabilidades antes de que se exploten.

Por qué los clientes eligen Akamai

Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia contra ciberamenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa integral para proteger los datos y las aplicaciones empresariales en todo el mundo. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, fundamentales para crecer de forma segura.